在近日公布的新闻中,我们了解到自上周起,CrowdStrike公司与微软联手,竭尽全力帮助那些受到严重Windows蓝屏死机问题影响的用户们。这一问题的起源实际上源自Croud Strike的一次误判性的更新。除了解决方案的制定和实施,Croud Strike公司也首次发布了针对此次停机事故的初步调查结果。事故报告明确指出,蓝屏死机的根本原因在于内存安全问题,具体表现为Croud Strike的CSagent驱动程序出现了越界读取访问冲突。

值得一提的是,就在昨日,微软发布了一份详尽的技术分析报告,深入剖析了此次停机事故背后的罪魁祸首——CrowdStrike的驱动程序。微软的分析结果与Croud Strike的发现不谋而合,确认了崩溃现象确实是由Crowd Strike的CSagent.sys驱动程序中的越界内存安全错误所引发。csagent.sys模块作为一种文件系统过滤器驱动程序,被安装在Windows电脑上,用于接收有关文件操作(包括创建或修改文件)的实时通知,这使得包括Crowd Strike在内的众多安全产品得以对保存在磁盘上的所有新文件进行全面扫描。

在此次事件发生之际,微软因允许第三方软件开发商进行内核级访问而遭受了广泛的质疑。在官方博客文章中,微软对此做出了解释,阐述了为何要为安全产品提供内核级访问的理由:

首先,内核驱动程序能够实现系统范围内的可见性,并且能够在启动过程的早期阶段加载,以便及时检测出诸如启动套件和根套件等潜在威胁,这些威胁可能会在用户模式应用程序加载之前就已经存在。

其次,微软提供了诸如系统事件回调、文件过滤器驱动程序等多种实用功能。

最后,内核驱动程序在处理高吞吐量网络活动等特殊场景时,能够提供更为出色的性能表现。

为了确保安全解决方案的软件不会被恶意软件、定向攻击或者恶意内部人员禁用,即便这些攻击者拥有管理员权限,Windows系统在启动初期便会提供早期启动反恶意软件(ELAM)功能。

然而,内核驱动程序的使用也需要谨慎权衡,因为它们在Windows系统最为信赖的级别上运行,无疑增加了潜在风险。微软始终致力于将复杂的Windows核心服务从内核模式逐步迁移至用户模式,比如字体文件解析等功能。微软建议安全解决方案提供商在保证可见性和防篡改需求的同时,也要妥善应对内核模式操作带来的风险。例如,他们可以选择仅在内核模式下运行最小限度的传感器来进行数据采集和执行,以此降低对可用性问题的影响。至于其他功能,如管理更新、解析内容以及其他操作,则可以在用户模式下进行隔离处理。

在官方博客文章中,微软还详细介绍了Windows操作系统内置的安全功能。这些安全功能为用户提供了多重防护,有效抵御各类恶意软件及攻击行为。微软将借助微软病毒计划(MVI)与全球反恶意软件生态系统展开紧密合作,充分发挥Windows内置安全功能的优势,进一步提升系统的安全性和稳定性。

微软目前正在积极推进以下几项工作:

1. 提供安全部署指南、最佳实践以及相关技术支持,以确保安全产品更新过程更加安全可靠。

2. 努力减少内核驱动程序访问关键安全数据的必要性。

3. 通过近期推出的VBS孤岛等先进技术手段,提供更为强大的隔离和防篡改功能。

4. 引入零信任策略,如采用高完整性认证方式,依据Windows原生安全功能的健康状况来评估计算机的安全等级。

截至今年7月25日,受此次问题影响的Windows电脑已有超过97%成功恢复在线状态。如今,微软正全力以赴预防类似问题再次发生。微软Windows程序管理副总裁John Cable近期发表了一篇关于Crowd Strike问题的博客文章,他在文中强调,Windows系统必须优先考虑端到端弹性的变革和创新,这也是广大客户对微软的殷切期待。

-

WINDOWS

+关注

关注

3文章

3541浏览量

88609 -

蓝屏

+关注

关注

1文章

34浏览量

13240

发布评论请先 登录

相关推荐

微软新功能:Windows与iPhone互联

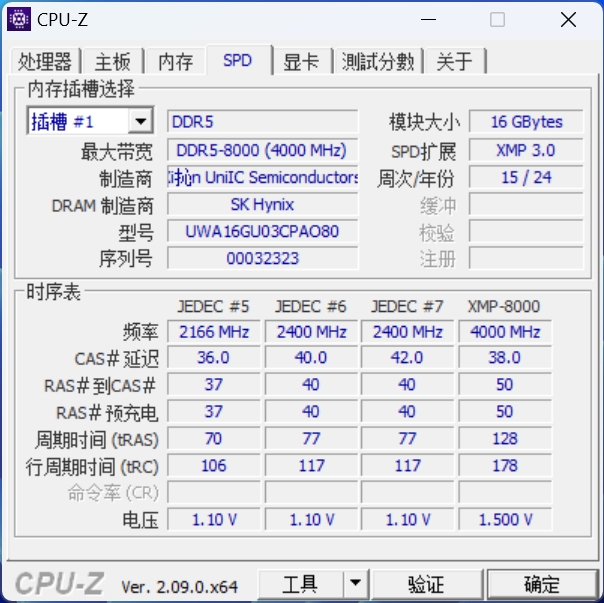

新内存蓝屏死机?内存验货指南你值得拥有

Windows 10将于2025年终止免费更新,微软力推Windows 11

TLV320ADC3101-K加载配置时出现异常,导致电脑蓝屏死机怎么解决?

TLV320ADC3101-K加载固件”USBMODEVM0202_48KHZ”后,完成加载几秒钟,马上就会蓝屏,怎么解决?

微软正全力研发Windows增强现实(AR)眼镜

微软蓝屏事件影响约850万台Windows设备

微软确认放弃Windows 10 21H2版更新

微软向Windows Server 2022推送Copilot应用

微软英特尔联手修复Windows 10 BUG,开启升级通道体验Wi-Fi

微软发布Windows 11 Canary和Dev频道照片应用测试版

微软重组Windows与Surface部门

微软推送Windows 11更新引发蓝屏死机问题

微软正式发布适用于Windows的Sudo

微软解密Windows蓝屏死机的问题

微软解密Windows蓝屏死机的问题

评论