如今,网络犯罪已经成为维护网络安全中不可忽视的话题。IP 地址追踪是执法机构打击网络犯罪的重要手段之一。通过 IP 地址追踪,执法机构能够获取有关犯罪嫌疑人的位置以及运动轨迹等,来推动案件侦破的进展。

IP 地址的工作原理

IP 地址是分配给连接到网络的每台设备的“身份证”。当设备连网时,就会被分配一个 IP 地址。IP 地址分为 IPv4 和 IPv6 两种类型。IPv4 地址32 位,通常表现为点分十进制的形式,如 192.168.1.1。IPv6 地址则是128 位,采用十六进制表示。

IP 地址追踪技术

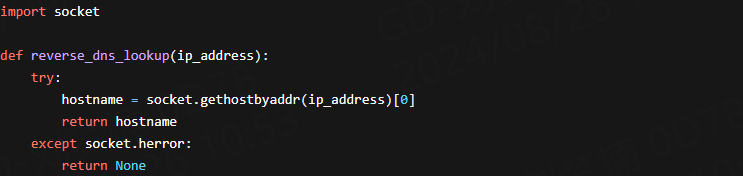

数据包分析

可以通过对网络中的数据包进行数据解析来得到源 IP 地址和目标 IP 地址。数据包中会包含通信双方的 IP 地址信息,可追踪到通信的路径和来源。

日志分析

网络服务提供商、路由器和防火墙等设备会记录网络活动的日志,其中会包括 IP 地址、访问时间、访问的网站等。通过分析这些日志可以追踪犯罪嫌疑人的 IP 地址与活动轨迹。

ISP 协助

互联网服务提供商(ISP)掌握着用户的 IP 地址分配和使用记录。执法机构可以在在获得合法授权的情况下,要求 ISP 提供与特定 IP 地址相关的用户信息,如账户名、注册地址、联系方式等,以获取不法分子具体信息。

地理定位技术

结合地理定位数据库和网络拓扑结构,确定 IP 地址所对应的地理位置,为执法行动提供初步的方向。

网络犯罪调查中的应用案例

网络诈骗案

在某起网络诈骗案件中,受害者报案称遭受https://www.ipdatacloud.com/?utm-source=LMN&utm-keyword=?2693了虚假投资网站的欺诈。执法机构通过分析受害者与诈骗网站之间的通信数据包,追踪到了诈骗网站的服务器 IP 地址。随后,在 ISP 的协助下,获取了服务器的租用者信息,最终成功抓获了犯罪嫌疑人。

网络攻击案

在一次针对政府机构的网络攻击事件中,执法机构通过分析攻击数据包和网络日志,确定了攻击源的 IP 地址。经过进一步的调查和追踪,发现该 IP 地址属于一个被黑客组织控制的僵尸网络,从而揭开了整个犯罪网络的架构。

法律和伦理考量

在进行 IP 地址追踪时,执法机构必须遵https://www.ipdatacloud.com/?utm-source=LMN&utm-keyword=?2693循严格的法律程序,确保获取和使用 IP 地址信息的合法性和正当性。同时,也要注意保护公民的隐私权和个人信息安全,避免过度追踪和滥用权力。

结论

IP 地址追踪在网络犯罪调查中发挥着重要作用,但也面临着诸多挑战。执法机构需要不断提升技术能力,加强国际合作,完善法律制度,在打击网络犯罪的同时,保障公民的合法权益和网络空间的安全秩序。

审核编辑 黄宇

-

定位

+关注

关注

5文章

1337浏览量

35415 -

ip地址

+关注

关注

0文章

303浏览量

17082

发布评论请先 登录

相关推荐

决定IP地址的是电脑主机还是网络?

IP地址会被黑?

IP地址与子网划分

IP地址安全与隐私保护

IP定位技术追踪网络攻击源的方法

IP地址追踪与网络犯罪调查

IP地址追踪与网络犯罪调查

评论