随着嵌入式设备软件复杂度的提高以及耗材价值的提升,用户对于软件防抄板以及耗材认证的需求日益增加。但是目前市场上常见的低价值的加密芯片,往往只采用了对称加密算法和认证方式,因此用户也常常担心和抱怨自己的软件资产和耗材资产得不到应有的保护。

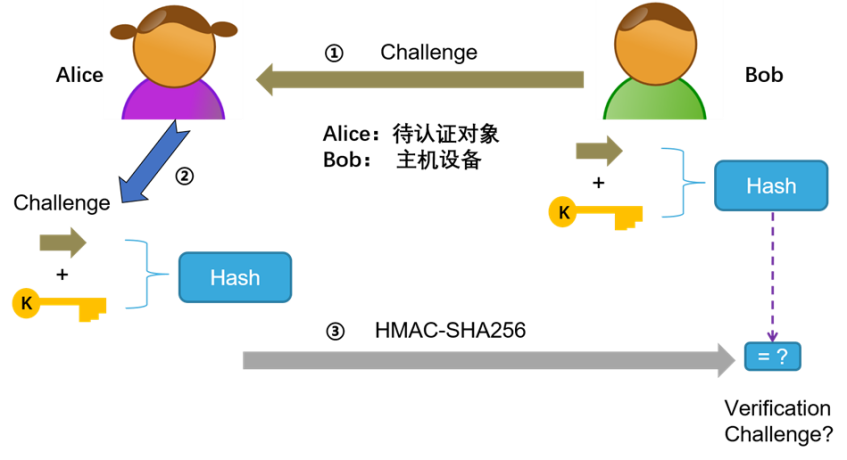

对称加密认证因其流程简单、对安全芯片硬件资源要求低而得以广泛应用,但在实际应用场景中,我们发现对称加密认证(基于SHA256或者RC4)有一些安全隐患,会给到攻击者机会去破解。下图是对称加密认证的常见流程框图:

Bob(主机设备:主控芯片)发送一个Challenge(随机数消息)给到Alice(待认证对象:安全认证芯片),Alice将密钥和消息结合,生成唯一的签名。当Bob收到Alice回传的消息时,使用相同的密钥和哈希函数计算新的签名并和接收到的这个签名做对比,以验证消息的完整性和来源。

01|对称加密认证面临的安全风险

对称加密认证的安全性前提是安全认证芯片本身的密钥要保证其私密性,而且主机设备的密钥存储也要保证其不可泄露。

风险1:攻击者往往会去攻击主机端的设备,因为主机设备通常采用不带安全存储的通用MCU或者SOC。利用FIB或激光微区切割手段去除芯片局部区域的钝化保护层,然后采用微区精密定位装置操纵微探针来探测芯片内部的关键数据通道,从而截获芯片的相关加密信息。

风险2:另外的风险来自用户内部能接触到密钥的开发人员或者产线烧录设备灌装密钥过程中产生的密钥泄露。因为用户的行业人员流动性大以及生产链条中参与人员的不可控,这种风险往往非常大。如果要保证安全的烧录流程,执行成本往往增加很多,背离了对称加密认证低成本的初衷。

02|解决主机端密钥泄露的安全短板

航芯在十六年的安全芯片研发和推广过程中,实践总结了一套适合主机端密钥无法保证被泄露的安全认证流程,该流程经历了上亿颗芯片量产出货的考验。

航芯安全认证流程介绍

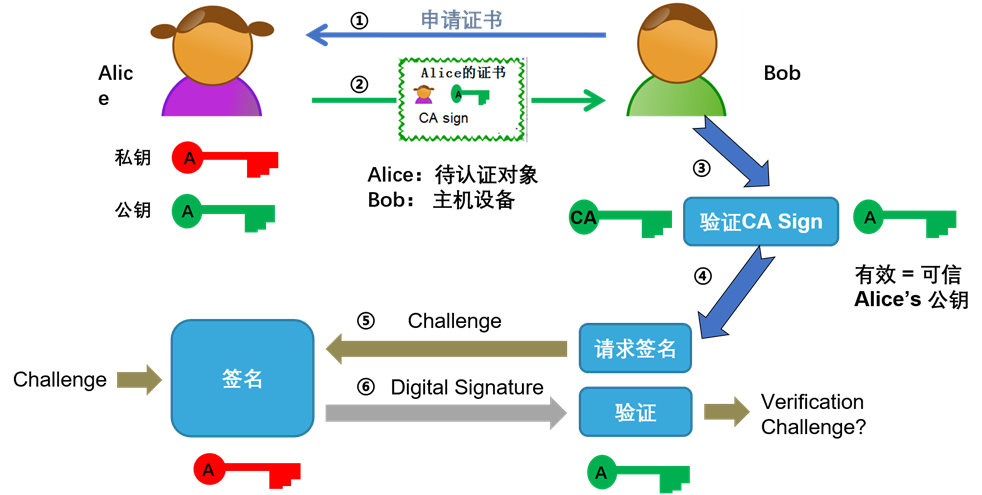

该流程分为证书和签名的验证两部分,采用了经典的非对称加密认证。主机设备只需保存证书对应的公钥而无需保证密钥的不可泄露,证书私钥被加密安全存储在密钥盒子里,避免了泄漏的风险。流程中只需保证待认证对象(安全认证芯片)的私钥不被泄露。这也是为什么该流程被称为“非对称”加密认证的原因。安全的责任只落到了安全认证芯片上。而安全认证芯片中的私钥都是由芯片内部随机产生,并保存在不可读写的安全区域,避免了私钥的泄漏。并且每颗安全认证芯片的私钥都是不一样的,有效防止了芯片的克隆。

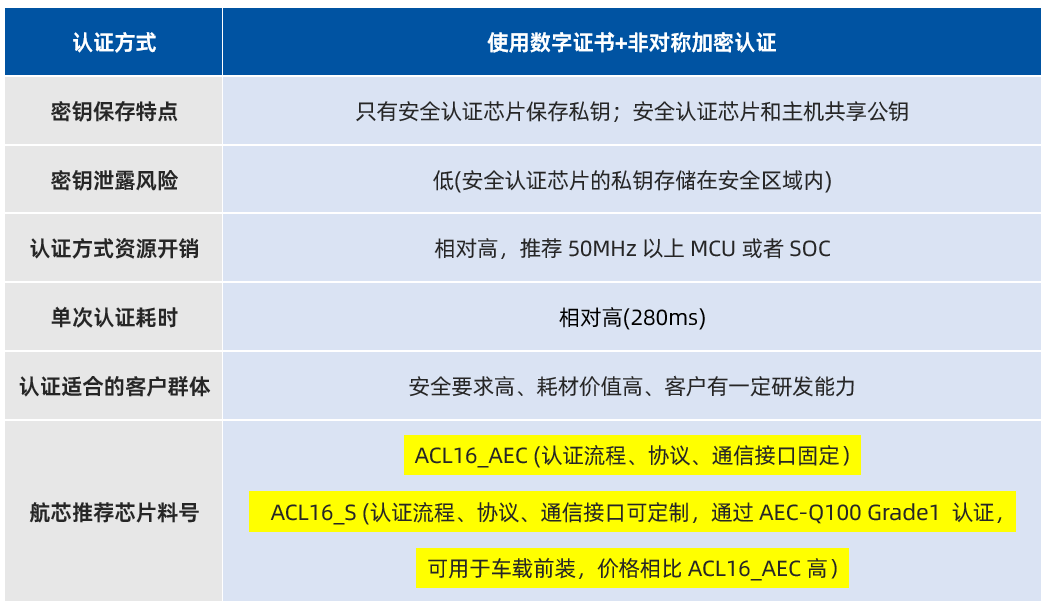

以下为航芯推荐的数字证书+非对称加密认证的芯片料号以及其特点介绍:

-

安全芯片

+关注

关注

1文章

146浏览量

24785 -

防抄板

+关注

关注

0文章

8浏览量

8232 -

认证

+关注

关注

1文章

366浏览量

18245

发布评论请先 登录

相关推荐

为什么你的防抄板和耗材认证会被破解?

为什么你的防抄板和耗材认证会被破解?

评论