1、主要内容

光学信息安全领域采用光作为信息介质,其特点是具有高速和并行处理能力。此外,由于光的波长较短,它提供了很大的信息容量,并可以隐藏多个维度的数据,包括波长、振幅和相位。目前光学信息安全的主要技术包括双随机相位加密系统、全息术、叠层成像术、计算鬼成像、隐形视觉加密(VC)、压缩感知、混沌系统、摩尔纹像素矩阵、二维码、超表面和神经网络。

隐形视觉加密(VC)是随着扩展、丰富多彩、动态特性的提出而逐步改进的,没有像素扩展VC。然而,VC的密文通常是纯振幅和看似随机的二进制图像,很容易引起攻击者的注意,可能导致加密失败。

隐 形 VC 系 统

本文介绍了一种基于双光复用的多图像隐形VC系统。在衍射距离复用和波长复用条件下,秘密图像的视觉秘钥隐藏在菲涅耳域的相位秘钥内。该方法通过双光复用增强了系统的安全性,并保证了一定的信息隐藏能力。数值模拟和光学实验结果表明,基于双光复用的多图像隐形VC系统是可行的。

2、理论

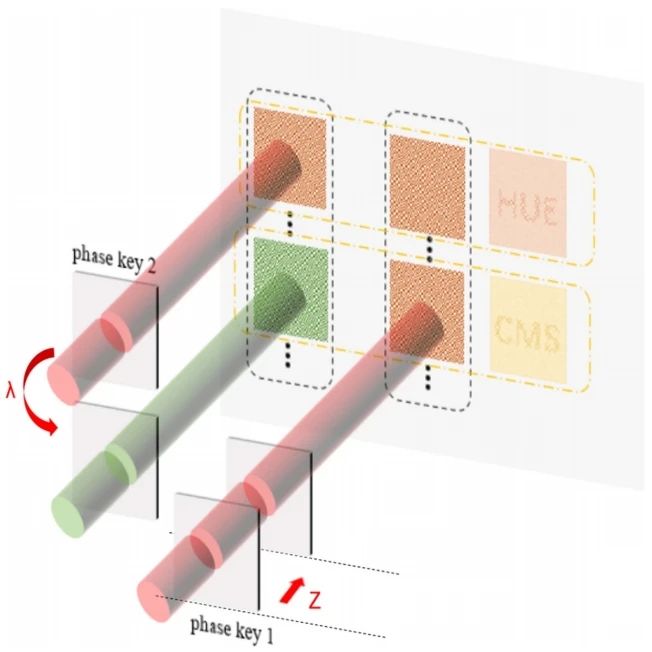

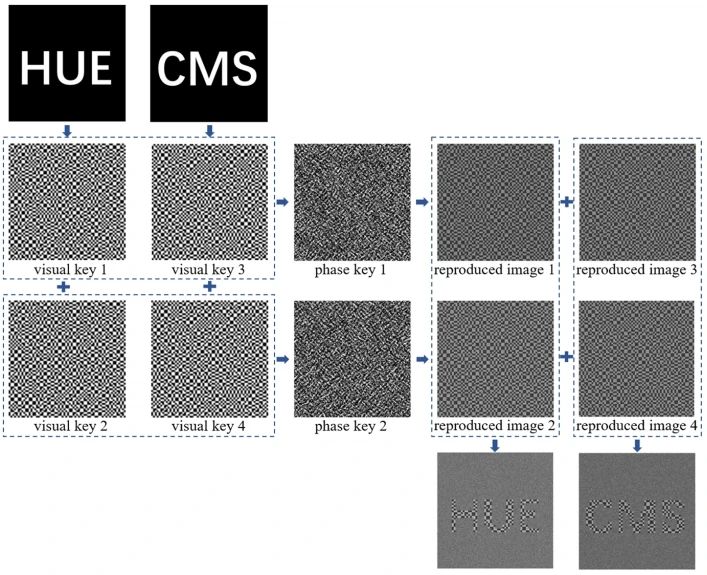

基于双光复用的多图像隐形VC系统的光学设置如图1所示。根据秘密图像生成的视觉秘钥被分为两组。对于具有固定波长的第一组,视觉秘钥以不同的衍射距离隐藏在相位秘钥1中。对于具有固定衍射距离的第二组,视觉秘钥在不同波长条件下隐藏在相位秘钥2中。在信息提取过程中,两个相位秘钥分别在不同的衍射距离和波长条件下通过菲涅耳域衍射生成两组视觉秘钥。将每组中相应的视觉秘钥叠加在一起可以揭示秘密信息。

图1.多图像隐形系统的光学设置

2.1. 隐藏过程

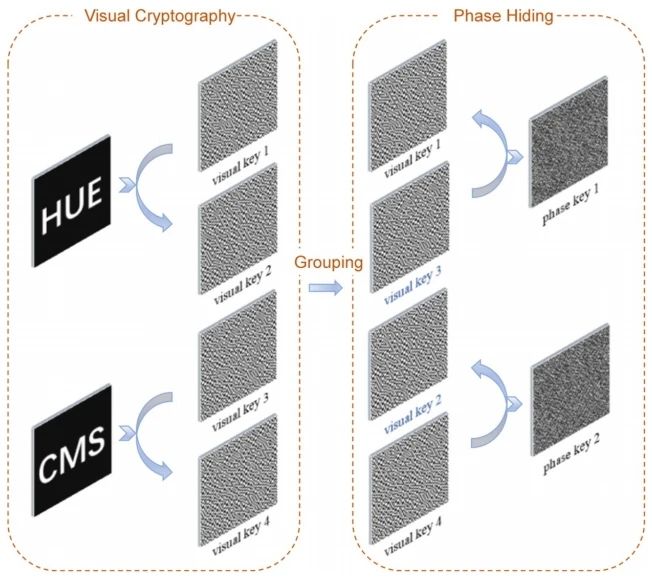

本文所提出的信息隐藏系统的隐藏过程如图2所示。首先,将秘密图像编码为四个视觉秘钥,然后将其分为两组。对于具有固定波长的第一组视觉秘钥,采用相位检索算法将两个视觉秘钥以不同的衍射距离嵌入到第一相位秘钥中。对于具有固定衍射距离的第二组,在不同波长条件下,使用相同的算法将两个视觉秘钥嵌入到第二相位秘钥中。因此,这在多个方面为隐藏系统提供了安全保护。此外,使用标准强度检测方法很难直接检测相位信息,有效地降低了攻击的可能性,并显著提高了系统的安全性。在解密过程中,只有当波长、衍射距离和相位秘钥准确对齐,并且视觉秘钥相互对应时,才能检索到正确的秘密图像。

图2.基于双光复用的多图像隐形视觉加密隐藏过程

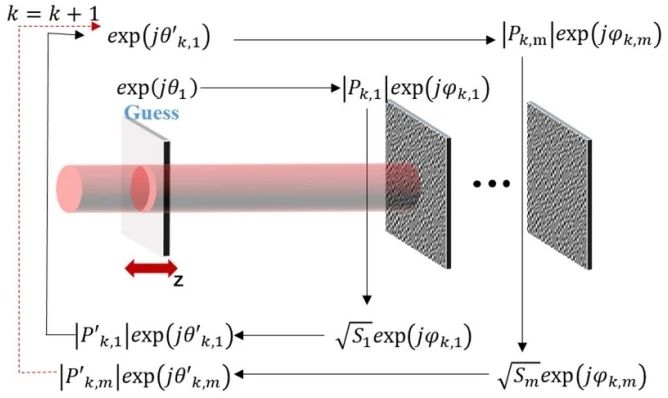

根据VC编码原理,将两个待隐藏的秘密图像编码为两个视觉秘钥。在不同的波长和衍射距离下,采用相位检索算法将四个视觉秘钥嵌入两个纯相位掩模中。本文以Gerchberg–Saxton算法为例。该算法的流程图如图3所示。

图3.算法的流程图

2.2. 提取过程

菲涅耳衍射是在两个相位秘钥各自的波长和衍射距离上进行的,产生两组视觉秘钥。随后,通过对相应的视觉秘钥对进行非相干叠加,可以获得实际的秘密图像。

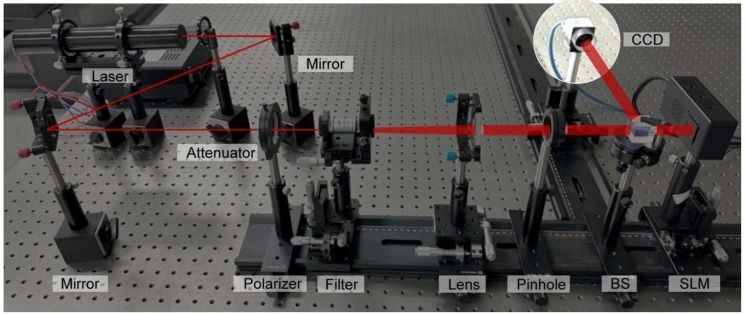

课题组进行了一个光学实验来验证所提出的系统。该实验旨在验证相位秘钥在菲涅耳域内的特定波长条件下是否能衍射产生不同的视觉秘钥,以及在相同衍射距离下对应的视觉秘钥是否能通过计算机处理进行非相干叠加以揭示秘密信息。实验装置如图4所示。该装置所用空间光调制器为UPOLabs反射式纯相位SLM(型号:HDSLM45R)。

图4.用于单波长实验提取过程的光学装置

此方案具有很强的适用性。相位秘钥可以通过各种光学介质实现,如衍射光学元件、超表面、纯相位SLM和透明材料,这些材料可以在不影响光的放大率的情况下改变光的相位。在提取秘密信息时,不一定需要严格的实验条件。手持激光器照明由两个相位秘钥制成的衍射光学元件,可以在不同距离接收恢复的视觉秘钥。将相应的恢复的视觉秘钥投影到同一个白色屏幕上可以揭示秘密信息。

3.模拟与分析

3.1. 模拟

本文的双光复用是指同时使用波长复用和衍射距离复用。波长和衍射距离的综合效应扩大了秘钥空间。在所提的方法中,从多个秘密图像生成的视觉秘钥可以同时隐藏在一个相位秘钥中。在实际传输过程中,相位秘钥可以制造为衍射光学元件。这种方法可以降低成本,提高实用价值,通过计算机模拟验证了所提方案的可行性。如图5所示,秘密图像被编码为四个视觉秘钥。秘密信息的可视秘钥分为两组,以便单独隐藏。

图5.基于双光复用的多图像隐形视觉加密的流程图

在提取过程中,在计算机中用平行光模拟两个相位秘钥的照明。在衍射距离和波长的设定条件下,再现视觉秘钥。对应的视觉秘钥非相干叠加后,可以通过人类的视觉系统提取秘密信息。通过评估该系统的提取质量证实了所提方法中两个恢复图像的平均相关系数较高,表明恢复质量更好。因此,该系统的提取质量是可以接受的。

3.2. 安全性和秘钥敏感度分析

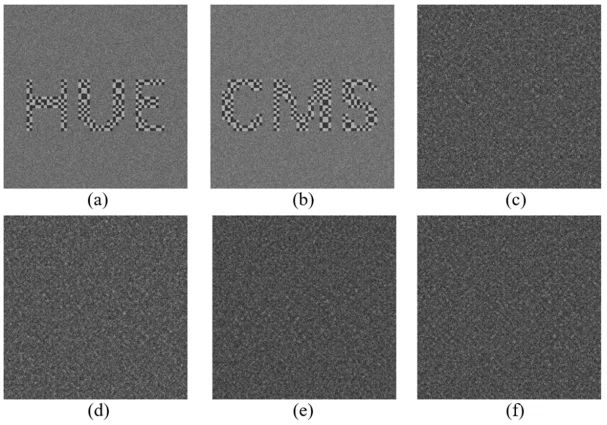

本文从两个方面分析系统的安全性:IVC和光学密钥,从三个方面对IVC和VC的安全性和隐私性进行评估。首先,IVC和VC都利用非相干叠加来检索信息。但是,区别在于解密过程。IVC通过光衍射解密,而VC利用光透射。这使IVC在安全性方面具有更大的优势。其次,该方法采用双光秘钥复用;通过使用衍射距离和波长作为秘钥,它扩展了秘钥空间并增强了系统的安全性。第三,将单个秘密图像生成的两个视觉秘钥隐藏在两个不同的相位秘钥中。这可以防止窃听者仅通过获取其中一个相位秘钥来获取部分机密信息。这确保了系统的一定程度的隐私。随后通过控制变量的方法探索了光学秘钥的灵敏度。分析证实,该系统对光学秘钥的变化高度敏感。这样可以更好地保证系统的安全性。

图6.安全性和秘钥敏感性分析:(a)和(b)是恢复结果。(c) –(f)是噪声信号。

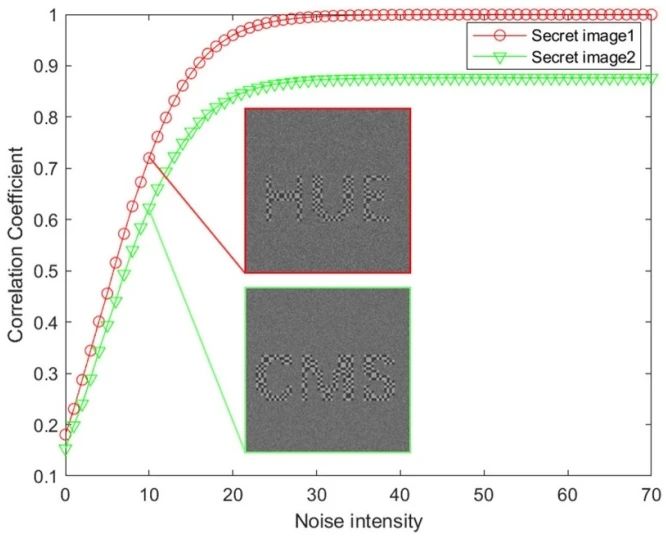

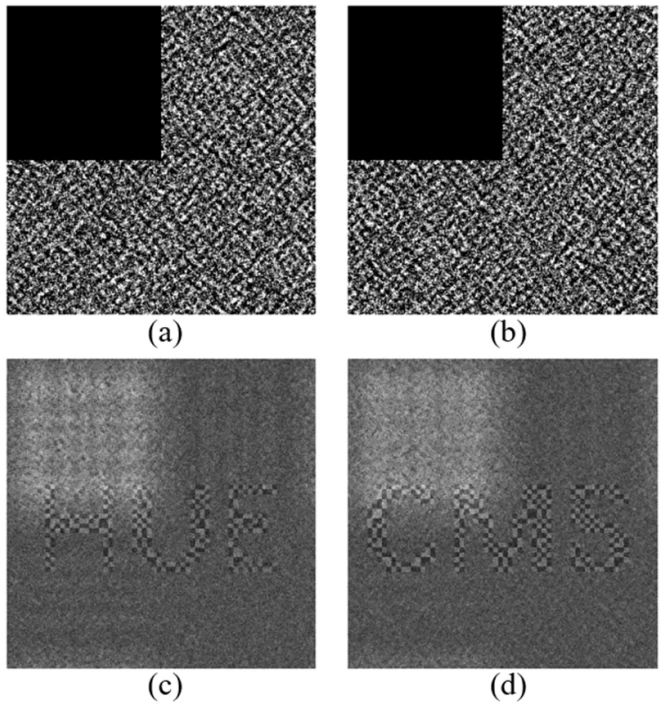

3.3. 鲁棒性分析

分析隐蔽系统的鲁棒性至关重要。它直接影响到系统在面对各种干扰和攻击时能否保持其功能,从而保证秘密信息的安全性和完整性。本文分析了所提出的方法对噪声、阻塞和作弊的鲁棒性,分析表明所提系统具有足够的鲁棒性。

图7.不同噪声强度下的相关系数

图8.分块分析:(a)和(b)是相位键,(c)以及(d)是解密结果。

3.4. 容量分析

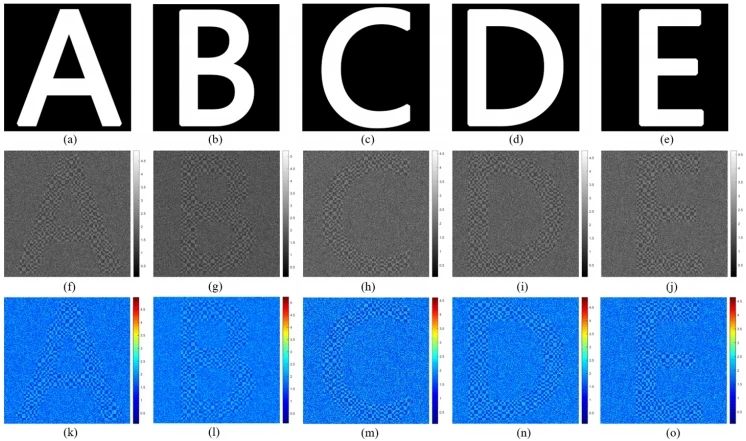

隐藏能力的分析是确定光学隐藏系统可以隐藏的信息量的关键。本文分析了系统内可隐藏的图像数量。在计算机模拟过程中使用简单的二进制字母图像来测试系统中可以隐藏的最大图像数量。随着图像数量的增加,提取质量逐渐降低。通过测量视觉效果和PSNR来评估提取图像的质量。经过测试发现所提系统能够同时隐藏五个秘密图像,秘密图像分别编码为两个视觉秘钥。如图9。

图9.隐藏五个图像时的恢复结果:(a)-(e)是秘密图像。(f) –(o)是提取结果。

在对隐藏能力的分析过程中,观察到在不改变隐藏图像的像素大小的情况下,改变仿真过程中获得的视觉秘钥帧的像素大小会影响输出图像的质量,当使用更高像素甚至更高的视觉秘钥时,提取的图像看起来更清晰,并且可隐藏图像的数量可能会增加。

4、结论

综上所述,本文提出了一种基于双光复用的多图像隐形VC技术。它不仅通过衍射距离和波长秘钥确保系统的安全性,而且还允许隐藏多个图像。在实际场景中可以将相位秘钥制造成衍射光学元件。该方案可以在单个相位秘钥中隐藏多个视觉秘钥,从而节省衍射光学元件的使用成本并提供更高的实用性。除此之外,所提方法还可以应用于数字艺术品版权保护、个人隐私、数字现金等。此外,该方案还表现出一定程度的抗噪声干扰能力,并通过光学实验初步验证了其实际效用。未来,该系统有望发展成为一种具有高安全性和实用价值的新型光学多图像隐藏技术。

-

算法

+关注

关注

23文章

4629浏览量

93264 -

光学

+关注

关注

3文章

760浏览量

36392 -

空间光调制器

+关注

关注

1文章

67浏览量

8728 -

图像生成

+关注

关注

0文章

22浏览量

6903

原文标题:基于双光复用的多图像隐形视觉加密

文章出处:【微信号:UPOLabs,微信公众号:UPOLabs】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

贴片机中的现代视觉与图像识别技术

算法授权加密方案,图像算法加密,语音算法加密,硬件加密方案

基于图像分析技术的无编程新型机器视觉系统

怎么设计多混沌实时视频图像加密系统?

工业相机硬触发?光源闪频?视觉算法优化?双ccd框架怎么写?编程没头绪?labview双ccd框架,拯救你的发量!

彩色图像的双随机相位加密隐藏技术

基于计算全息的菲涅尔双随机相位加密技术

基于双光复用的多图像隐形视觉加密系统设计

基于双光复用的多图像隐形视觉加密系统设计

评论