随着复杂的勒索软件、固件攻击以及AI和ML的广泛使用等威胁不断增加,新的法规和标准(如国家安全局的商业国家安全算法(CNSA)套件)激增,以帮助组织解决关键漏洞并建立弹性,同时对数据泄露负责。然而,对于具有复杂设计流程和传统基础设施的开发人员来说,跟上不断变化的监管环境是一项具有挑战性的任务。

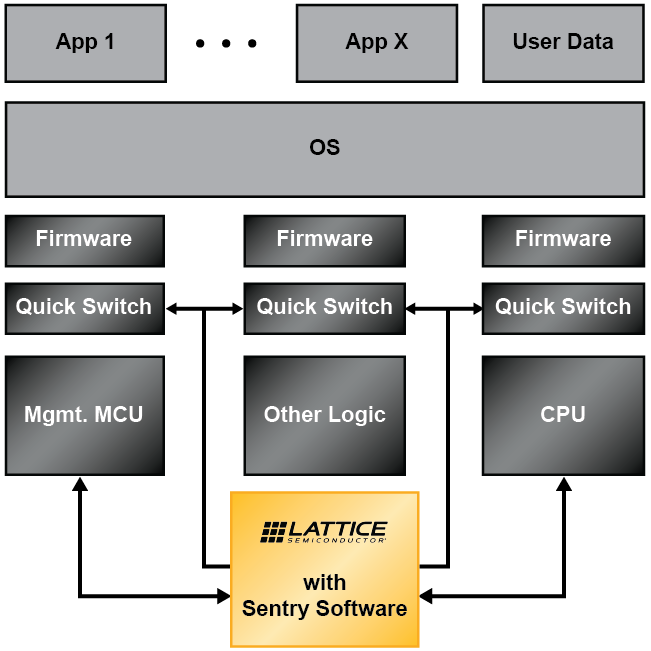

在Lattice看来,采用从硬件到软件的多层安全方法,利用现场可编程门阵列(FPGA)技术,对于计算、通信和工业市场的公司来说,有效保护系统免受复杂攻击并符合新要求至关重要。

当然,对安全的防护肯定不止FPGA一种方案,比如业界此前主要基于可信平台模块(TPM)和MCU硬件平台来实现。但与FPGA相比,这两种方案的控制流程和时序均采用串行处理方式实现,无法像FPGA方案一样同时对多个外设进行监控和保护,实时性较弱。

除了实时性外,在检测和恢复方面,TPM和MCU硬件平台虽然也能够在启动之前对受保护的芯片固件进行自动验证,或是对标准的固件回滚进行恢复,但总体来看是“被动”的。也就是说,它并不会进行主动验证,只能通过SPI接口配合主芯片接收/回传相关指令,在面对时间敏感型应用或是强度较大的破坏,例如DOS攻击和重复攻击时,无法进行更快地识别和响应,并做出实时保护。

作为一套真正从固件级别做起的网络保护恢复系统,Lattice Sentry解决方案集合由MachXO3D/Mach-NX FPGA/MachXO5D-NX底层硬件平台、一系列经过预验证和测试的IP核、软件工具、参考设计、演示示例和定制设计服务共同构成。得益于此,平台固件保护恢复(PFR)应用的开发时间可以从10个月缩短到6周。

在最新的Sentry 4.0版本中,支持在通信、计算、工业和汽车应用中开发符合美国国家标准与技术研究所(NIST)安全机制(NIST SP-800-193)标准的PFR解决方案,以及硬件层面支持最新的MachXO5D-NX系列器件,成为了最大亮点。具体体现在以下四方面:

带有I2C外设攻击保护演示的多QSPI/SPI监控

支持SPDM和MCTP,实现高效的平台管理以及安全无缝的服务器操作

全新的设计工作区模板参考设计,支持PFR 4.0解决方案、I3C和更新的加密算法(ECC384/512)且完全兼容DC-SCM

扩展了即插即用设计工具和参考设计,包括工作区模板、策略、配置和清单生成器

此外,莱迪思Sentry为客户提供了一种简化的配置和定制PFR解决方案的方法,该解决方案是针对其安全环境的独特复杂性量身定制的。在许多情况下,可以通过修改随附的RISC-V C源代码来开发功能齐全的系统级PFR解决方案。

之所以要强调PFR,是因为针对于固件攻击的保护,PFR可以用作系统中的硬件可信根,补充现有的基于BMC/MCU/TPM的体系,使之完全符合NIST SP-800-193标准,从而为保护企业服务器固件提供了一种全新的方法,可全面防止对服务器所有固件的攻击。

NIST SP-800-193对整个硬件平台上的固件保护提出的规范性要求主要包含三个部分:首先能够检测到黑客在对固件进行攻击;第二是进行保护,例如有人在对固件进行非法的读写操作时,要阻止这些非法行为,并汇报给上层软件,发出警告信息;第三是即使在固件遭到破坏的情况下,也能够进行恢复,例如从备份文件中恢复。这三部分(恢复、检测、保护)相互融合、相互配合,主要目的就是保护硬件平台上的固件。

总体而言,快速发展的网络安全环境需要一种强大的多层安全方法。莱迪思通过提供先进的加密敏捷性、硬件信任根功能以及实时保护、检测和恢复功能,继续帮助企业在威胁面前保持领先,确保系统完整性,时刻构建一个安全和有弹性的数字生态系统。

-

FPGA

+关注

关注

1634文章

21830浏览量

608033 -

硬件

+关注

关注

11文章

3416浏览量

66663 -

Lattice

+关注

关注

12文章

83浏览量

71516

原文标题:免受复杂攻击,构建安全和有弹性的数字生态系统

文章出处:【微信号:Latticesemi,微信公众号:Latticesemi】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

投资8100万美元!华为拟在东南亚构建数字生态系统

鸿蒙操作系统为何发展缓慢 生态系统构建面临难题

什么是开放性系统?如何构建开放自动化的生态系统?

IT的生态系统概述

STM32Cube生态系统助力开发者释放创造力

莱迪思举办2024未“莱”启迪新思客户技术交流大会展示其强大的FPGA合作生态系统

莱迪思助力构建安全和有弹性的数字生态系统

莱迪思助力构建安全和有弹性的数字生态系统

评论