UDP反射放大攻击是一种极具破坏力的恶意攻击手段。。

一、UDP反射放大攻击的原理

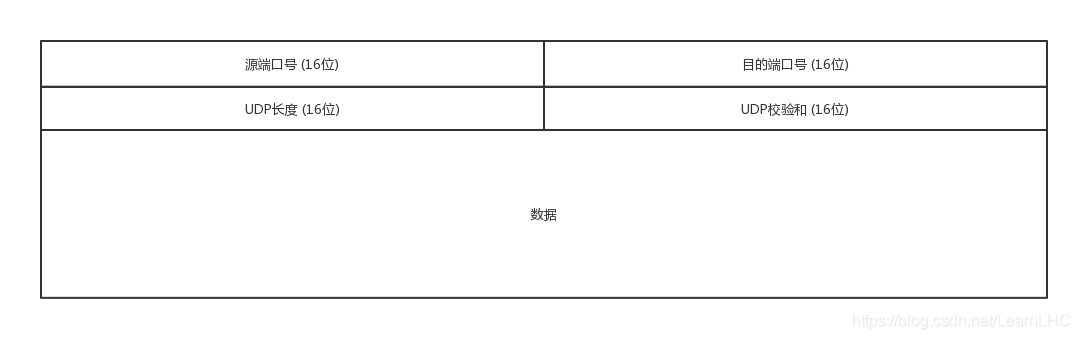

UDP反射放大攻击主要利用了UDP协议的特性。攻击者会向互联网上大量的开放UDP服务的服务器发送伪造的请求数据包。这些请求数据包的源IP地址被篡改为目标受害者的IP地址。当服务器收到这些请求后,会将响应数据包发送回源IP地址,也就是受害者的IP地址。由于服务器的响应数据包往往比请求数据包大很多倍,从而形成了放大效果。例如,攻击者发送一个很小的请求,可能会引发服务器发出几十倍甚至上百倍大小的响应,导致受害者的网络带宽被瞬间大量占用。

二、UDP反射放大攻击的危害

1.网络拥塞:大量的恶意流量会迅速填满受害者的网络带宽,使得正常的网络业务无法开展。无论是企业内部的办公网络,还是提供互联网服务的服务器,都可能因为网络拥塞而陷入瘫痪。就像一个在线游戏服务器遭受攻击后,玩家可能会出现严重的卡顿甚至无法登录游戏的情况,导致用户流失,口碑下降。

2.服务中断:关键业务的服务可能会因为攻击而被迫中断。例如,金融机构的在线交易系统如果受到攻击,可能会导致交易无法进行,给企业和客户带来巨大的经济损失。

20声誉损害:对于依赖网络服务的企业来说,长时间的服务中断或者频繁的网络问题会损害其在客户心目中的声誉,影响业务的长远发展。

三、预防UDP反射放大攻击的措施

(一)网络层面的预防

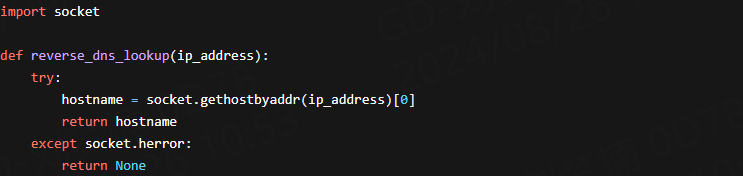

1.流量监测与过滤:部署先进的网络流量监测系统,实时监控网络中的流量情况。通过分析流量的特征,如数据包的大小、频率、来源和目的IP地址等,可以及时发现异常流量。一旦发现疑似UDP反射放大攻击的流量,立即进行过滤和阻断。例如,设置规则,对来自特定源IP地址或者流向特定目的IP地址的大量UDP流量进行拦截。

利用防御机制的过滤功能,根据预设的规则对UDP数据包进行过滤。可以限制特定UDP端口的流量,或者对超过一定流量阈值的UDP数据包进行丢弃。

2.访问控制策略:实施严格的访问控制策略,只允许必要的UDP流量进入网络。例如,在企业网络中,对于内部员工的网络访问,可以限制他们只能访问特定的UDP服务,并且对这些服务的源和目的IP地址进行严格的管控。

3.对于外部网络访问,设置白名单机制,只允许已知的、可信的IP地址通过UDP协议访问内部网络资源。

IP风险画像:https://www.ipdatacloud.com/?utm-source=LMN&utm-keyword=?2693

(二)服务器层面的预防

1.服务配置优化:对于提供UDP服务的服务器,关闭不必要的UDP服务或者端口。例如,一些服务器可能默认开启了某些测试用的UDP服务,这些服务如果不使用,就应该及时关闭,减少被攻击者利用的风险。

优化服务器的UDP服务配置,限制单个客户端的请求频率和响应数据包的大小。比如,设置一个Web服务器的UDP服务,限制每个客户端每秒最多只能发送10个请求,并且每个响应数据包的大小不超过1KB。

2.安全更新与补丁管理:及时更新服务器操作系统以及相关UDP服务软件的安全补丁。软件厂商会定期发布补丁来修复已知的安全漏洞,这些漏洞可能会被攻击者利用来发起UDP反射放大攻击。例如,当发现某款网络服务软件存在UDP相关的安全漏洞时,应尽快下载并安装官方发布的补丁。

(三)应急响应机制

1.制定应急预案:企业和网络管理员应该制定详细的应急预案,明确在遭受UDP反射放大攻击时的应对流程。包括如何快速隔离受攻击的网络区域、如何恢复关键业务服务、如何与相关网络安全机构和服务提供商进行沟通协作等。

定期对应急预案进行演练,确保在实际遭受攻击时,相关人员能够迅速、有效地执行预案中的各项措施。

2.建立备份系统:对于重要的数据和业务系统,建立定期备份机制。例如,每天对企业的核心业务数据进行备份,并存放在安全的存储设备或者异地备份中心。这样,在遭受攻击导致数据丢失或者业务系统损坏时,可以快速恢复数据和业务。

审核编辑 黄宇

-

服务器

+关注

关注

12文章

9191浏览量

85511 -

UDP

+关注

关注

0文章

325浏览量

33960

发布评论请先 登录

相关推荐

一文了解Android UDP通信

网络攻击中常见的掩盖真实IP的攻击方式

反射内存卡使用手册

IP 地址欺骗:原理、类型与防范措施

UDP反射放大攻击防范手册

UDP反射放大攻击防范手册

评论