什么是 SASE?

安全访问服务边缘或 SASE(发音为“sassy”)是一种将网络连接与网络安全功能融合的架构模型,并通过单一云平台和/或集中策略控制来提供它们。

随着组织越来越多地将应用程序和数据迁移到云中,使用传统的“城堡和护城河”方法管理网络安全变得更加复杂和危险。与传统网络方法不同,SASE 将安全性和网络统一到一个云平台和一个控制平面上,从而为任何用户和任何应用程序提供一致的可见性、控制和体验。

通过这种方式,SASE 创建一个基于通过互联网运行的云服务的新的统一企业网络——允许组织摆脱许多架构层和点解决方案。

SASE 架构结合零信任安全与网络服务

SASE 与传统网络相比如何?

在传统网络模型中,数据和应用程序位于核心数据中心。为了访问这些资源,用户、分支机构和应用程序从本地专用网络或辅助网络(通常通过安全专线或VPN连接到主网络)连接到数据中心。

然而,这种模式无法应对新的基于云的服务和分布式劳动力的兴起所带来的复杂性。例如,如果组织在云中托管SaaS 应用程序和数据,那么通过集中式数据中心重新路由所有流量是不切实际的。

相比之下,SASE 将网络控制置于云边缘,而不是企业数据中心。SASE 不使用需要单独配置和管理的分层服务,而是使用一个控制平面融合网络和安全服务。它在边缘网络上实施基于身份的零信任安全策略,使企业能够将网络访问扩展到任何远程用户、分支机构、设备或应用程序。

SASE 提供哪些功能?

SASE 平台将网络即服务 (NaaS)功能与从一个界面管理并从一个控制平面交付的多种安全功能相结合。

这些服务包括:

简化连接的网络服务,例如软件定义的广域网 (SD-WAN)或广域网即服务 (WANaaS),可将各种网络连接在一起形成单个企业网络

安全服务应用于进出网络的流量,以帮助保护用户和设备访问、防御威胁并保护敏感数据

提供平台范围功能的运营服务,例如网络监控和日志记录

支持所有上下文属性和安全规则的策略引擎,然后将这些策略应用于所有连接的服务

通过将这些服务合并到统一架构中,SASE 简化了网络基础设施。

SASE 平台的技术组件有哪些?

由于安全访问服务边缘涉及融合许多传统上分散的服务,因此组织可以逐步转向 SASE 架构,而不是一次性全部转向。组织可以首先实施满足其最高优先级用例的组件,然后再将所有网络和安全服务迁移到单个平台。

SASE 平台通常包括以下技术组件:

零信任网络访问 (ZTNA):零信任安全模型假设威胁既存在于网络内部也存在于网络外部;因此,每次个人、应用或设备尝试访问公司网络上的资源时,都需要进行严格的上下文验证。零信任网络访问 (ZTNA)是实现零信任方法的技术 - 它在用户和他们所需的资源之间建立一对一连接,并要求定期重新验证和重新创建这些连接。

安全网关 (SWG): SWG通过过滤不需要的网络流量内容并阻止危险或未经授权的在线用户行为来防止网络威胁并保护 数据。SWG 可以部署在任何地方,是保护混合工作安全的理想选择。

云访问安全代理 (CASB):使用云和 SaaS 应用使得确保数据保持私密和安全变得更加困难。CASB是解决这一挑战的一种方法:它为组织的云托管服务和应用提供数据安全控制(以及可视性)。

软件定义广域网 (SD-WAN) 或 WANaaS:在 SASE 架构中,组织采用 SD-WAN 或 WAN 即服务 (WANaaS) 来连接和扩展远距离运营(例如办公室、零售店、数据中心)。 SD-WAN 和 WANaaS 使用不同的方法:

SD-WAN技术使用企业站点的软件和集中控制器来克服传统 WAN 架构的一些限制,简化操作和流量控制决策。

WANaaS以 SD-WAN 的优势为基础,采用“轻分支、重云”方法,在物理位置部署最低要求的硬件,并使用低成本的互联网连接到达最近的“服务边缘”位置。这可以降低总成本、提供更集成的安全性、提高中间一英里的性能,并更好地服务于云基础设施。

下一代防火墙 (NGFW) NGFW比传统防火墙检查更深层次的数据。例如,NGFW 可以提供应用程序感知和控制、入侵防御和威胁情报,这使它们能够识别和阻止可能隐藏在看似正常的流量中的威胁。可以在云中部署的 NGFW 称为云防火墙或防火墙即服务 (FWaaS)。

审核编辑 黄宇

-

网络

+关注

关注

14文章

7597浏览量

89175

发布评论请先 登录

相关推荐

中企通信荣登《CCSIP 2024中国网络安全行业全景册》

如果使用此时钟去接收数据,其接收性能和使用DCLK相比如何?

华为面向沙特发布Discover Huawei SASE体验计划

华为入选国际权威机构零信任边缘领域推荐厂商

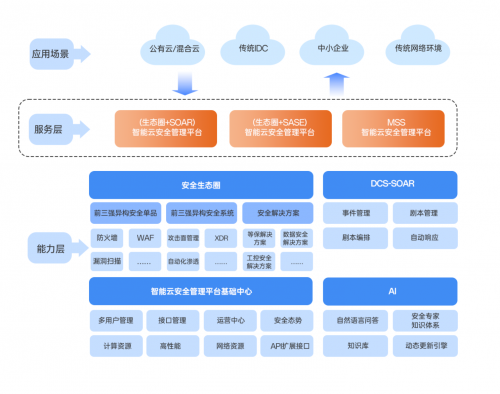

安数云DCS-SASE为企业云网安融合提供一站式云服务

智能电表管理相比传统电表管理的优势在哪里?

华纳云:如何理解软件定义网络?和传统网络相比有哪些优势?

神话游戏热浪推动文化输出,第一线全栈云网安服务助力游戏企业加速全球化部署

塔塔通信与Versa Networks共同打造托管SASE服务

Tata Communications托管SASE重新定义下一代网络与安全性

华为发布星河AI融合SASE体验计划,加速中东中亚网络安全智能化进程

异地组网与传统网络有何不同?SD-WAN组网与传统网络有何不同?

华为发布全新HiSec SASE方案,智能化防护企业分支安全

Redis流与Kafka相比如何?

什么是 SASE?SASE 与传统网络相比如何?

什么是 SASE?SASE 与传统网络相比如何?

评论