运营技术(OT)网络用于许多行业,如制造、能源、运输和医疗运营。与传统IT网络不同,OT网络的中断或故障会直接影响物理资产、导致停机并危及安全。

由于其关键性,OT系统需要特殊的监控方法。用于监控的设备必须能够处理实时数据,并且在任何情况下都不能影响所部署网络的安全性和性能。

另一方面,OT网络通常由具有专有工业网络协议的传统系统组成,使用传统IT网络监控工具无法轻松监控。要获得这些数据的可见性,需要能够捕捉和解释这些独特协议的专用设备。

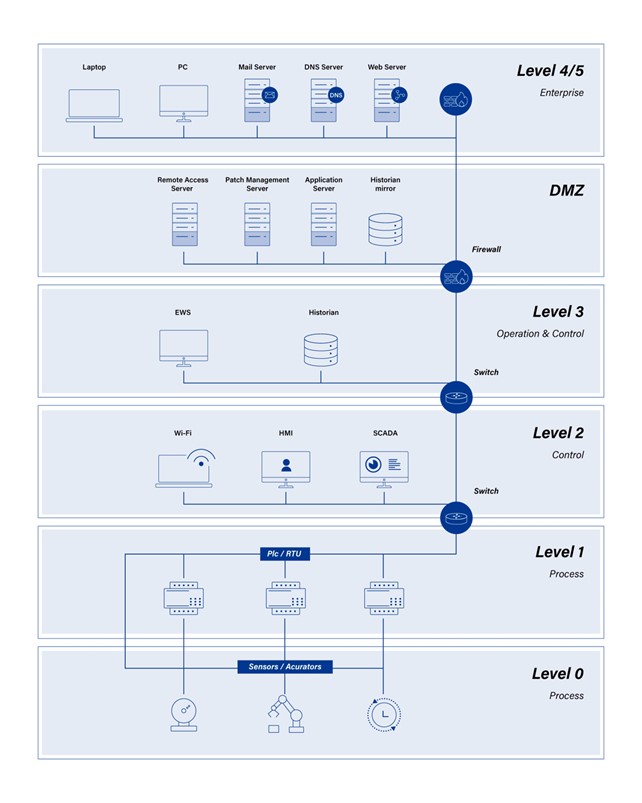

普渡模型

普渡工业控制系统(ICS)安全模型是一个框架,概述了保护敏感工业环境的多层次方法。该模型最初由普渡大学开发,并作为ISA-99标准的一部分由国际自动化学会(ISA)进一步完善,它定义了六个不同的网络分段层,每个层都旨在发挥保护和管理工业运行的特定功能。这些层级的范围从企业级一直到实际物理流程。

普渡模型的主要目标是在企业各级网络之间建立清晰、安全的界限,特别是将企业和生产运营分开。这种分隔有助于防止网络威胁在不同业务领域传播,从而增强整体安全态势。通过实施这种结构化方法,企业可以更好地管理和降低与网络安全威胁、未经授权的访问和数据泄露相关的风险,确保工业控制系统持续可靠地运行。

按照这一模式,以下是使用TAP和NPB监控工业网络的步骤:

步骤1:识别关键资产

监控工业网络的第一步是确定需要保护的关键资产。这包括对工业流程运行至关重要的所有设备和系统。

步骤2:划分网络

下一步,应根据普渡模型的分层级别对网络进行分段。这样可以更好地进行监控和分析,从而在需要调查时减少停机时间。

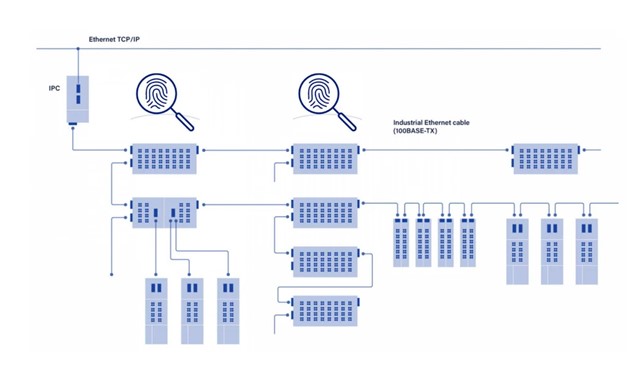

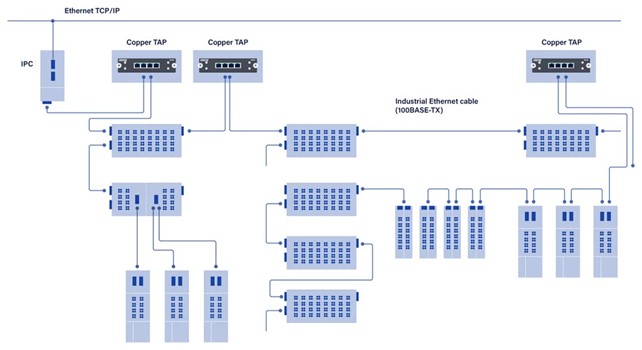

步骤3:部署TAP

网络TAP是一种硬件设备,用于被动监控网络流量,而不会中断流量。将其部署在网络中的战略点,如不同层级或区域之间,以捕获通过的所有数据。可为OT环境提供特殊的低延迟和24v型号。

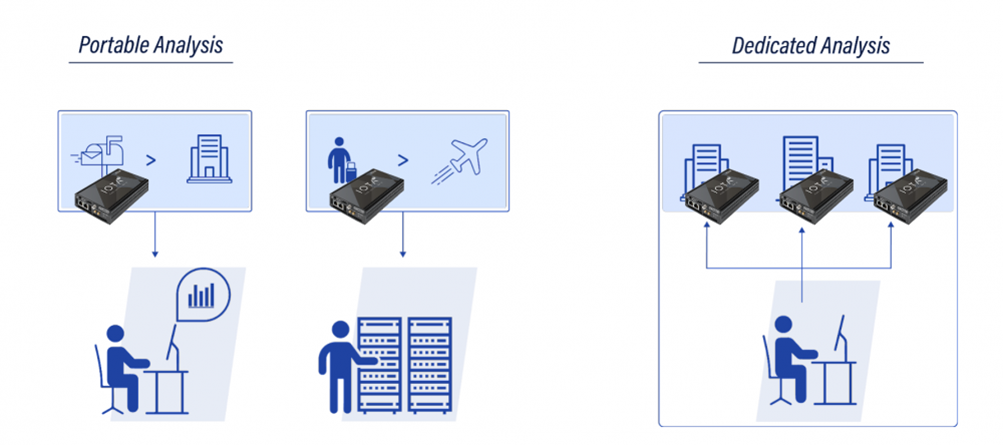

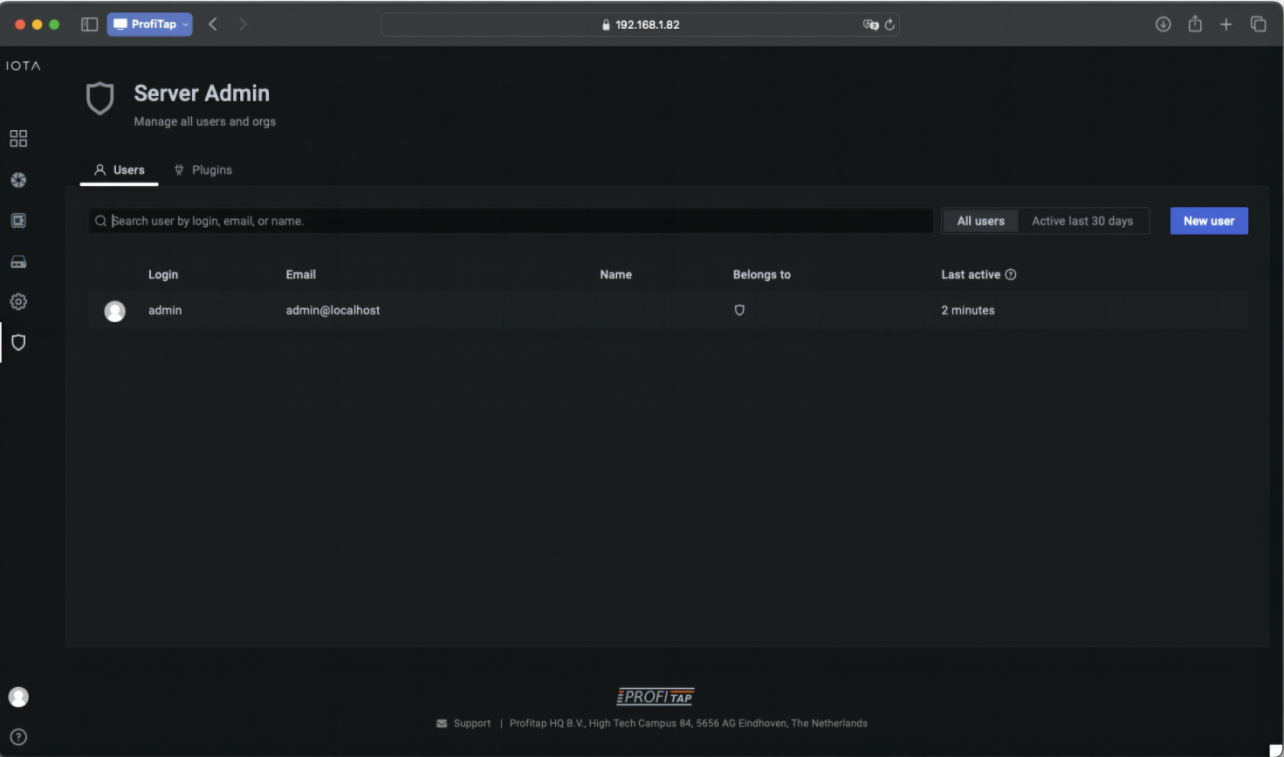

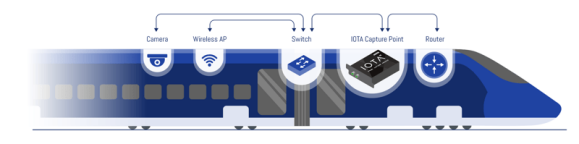

我们曾撰文介绍如何使用铜缆TAP和IOTA加强OT网络监控。铜缆TAP(如艾体宝提供的产品)是一种非侵入式设备,可捕获单根电缆中的所有网络流量,提供独立的TX/RX流,不会引入延迟或干扰现有流量。这样就可以无缝、无交互地集成到现有网络中,这对于时间要求严格、中断可能会妨碍运营的工业环境来说至关重要。

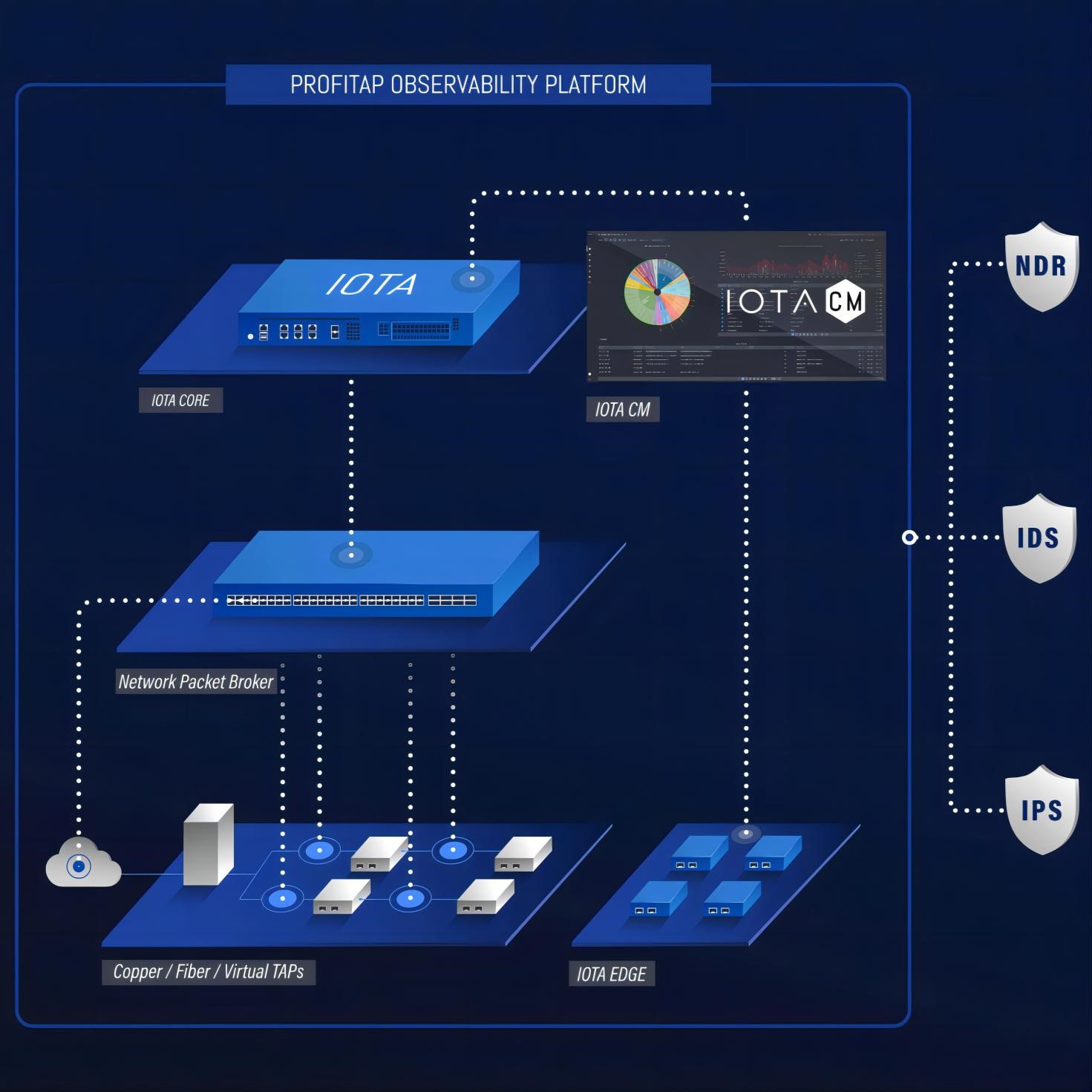

步骤4:建立聚合层

网络数据包代理(NPB)是一种智能设备,可接收来自多个TAP的流量,并将其汇聚成单一信息流进行分析。它们还提供高级过滤功能,以减少不重要的数据。网络数据包代理还可以接收来自SPAN连接等其他来源的流量,从而为不同的部署方案提供灵活性。网络数据包代理可在向监控工具发送监控数据之前帮助优化数据,例如通过重复数据流。

步骤5:监控流量

收集到的流量可由IOTA通过多个仪表板进行分析,并转发给入侵检测系统(IDS)或网络检测与响应(NDR)等监控系统。

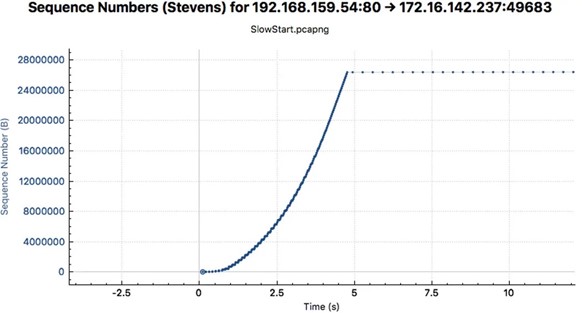

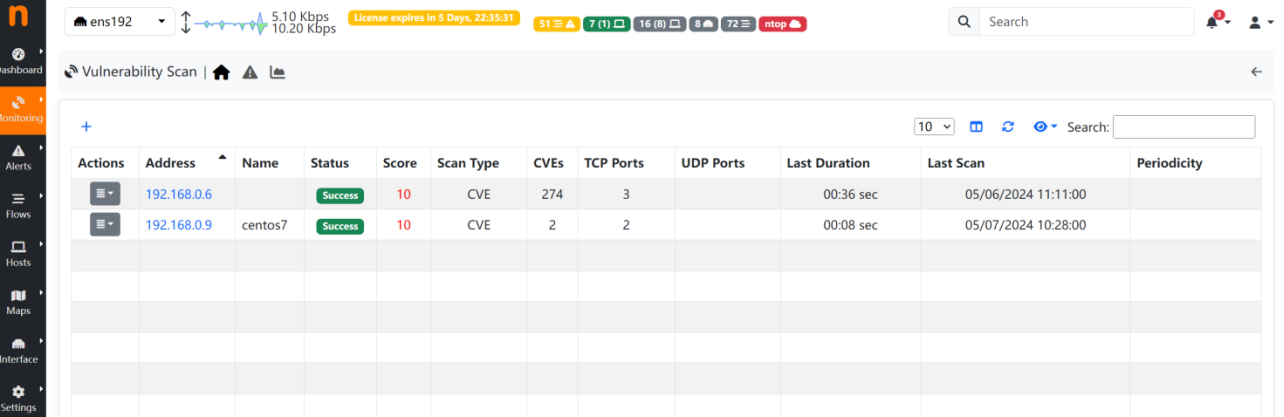

步骤6:识别异常

使用分析工具可以轻松检测到硬件性能下降、网络拥塞或组件故障等问题。然后,应用人员可以直接调查问题,并确定最佳行动方案。

第7步:优化和实施

根据从流量监控中获得的洞察力,可以做出改变,使网络和应用程序更具弹性。此外,在网络TAP和网络包代理层面,添加不同的捕获位置和创建新的过滤规则,也有助于更好地了解网络概况。

步骤8:定期更新

定期更新用于监控工业网络的安全工具至关重要。这将确保它们拥有最新的威胁情报和软件功能,并能检测和缓解新的攻击或问题。

通过遵循这些步骤,企业可以使用TAP和NPB有效监控其工业网络,同时遵守普渡模型的分层安全方法。这有助于保护关键资产免受网络威胁,确保平稳运行,并保持合规性。

审核编辑 黄宇

-

网络安全

+关注

关注

11文章

3205浏览量

60328 -

安全监控

+关注

关注

1文章

49浏览量

11018 -

tap

+关注

关注

0文章

8浏览量

2679

发布评论请先 登录

相关推荐

艾体宝方案 全面提升API安全:AccuKnox 接口漏洞预防与修复

艾体宝与Kubernetes原生数据平台AppsCode达成合作

活动回顾 艾体宝 开源软件供应链安全的最佳实践 线下研讨会圆满落幕!

艾体宝干货 OIDA之四:掌握数据包分析-分析的艺术

艾体宝干货 如何使用IOTA进行远程流量数据采集分析

艾体宝干货 网络安全第一步!扫描主机漏洞!

艾体宝干货 IOTA流量分析秘籍第三招:检测黑名单上的IP地址

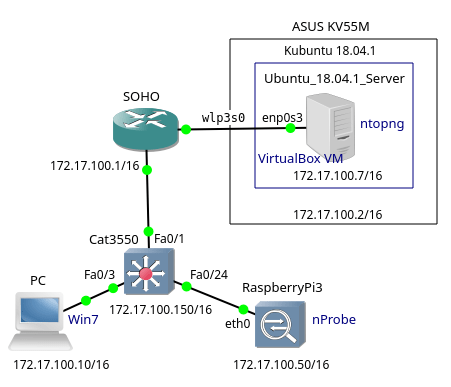

艾体宝干货 | 教程:使用ntopng和nProbe监控网络流量

一种 IT 和 OT 安全融合的思路

艾体宝方案 | ITT-Profitap IOTA——铁路运输的远程网络捕获和故障排除方案

艾体宝干货 使用TAP和NPB安全监控OT网络:基于普渡模型的方法

艾体宝干货 使用TAP和NPB安全监控OT网络:基于普渡模型的方法

评论