Linux系统下的用户密码的有效期

可以修改密码可以通过login.defs文件控制。设置密码过期期限(默认情况下,用户的密码永不过期。)

编辑 /etc/login.defs 文件,可以设置当前密码的有效期限,具体变量如下所示:

sudo vi /etc/login.defs PASSMAXDAYS 150 PASSMINDAYS 0 PASSWARNAGE 7 # 这些设置要求用户每6个月改变他们的密码,并且会提前7天提醒用户密码快到期了。

说明:

Password aging controls:

PASS_MAX_DAYS Maximum number of days a password may be used.

(密码可以使用的最大天数。)

PASS_MIN_DAYS Minimum number of days allowed between password changes.

(密码更改之间允许的最小天数。一般不要设置)

PASS_MIN_LEN Minimum acceptable password length.

(可接受的最小密码长度。)

PASS_WARN_AGE Number of days warning given before a password expires.

(密码过期前发出警告的天数。)

# 默认值 PASS_MAX_DAYS 99999 PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7 # 建议值 PASS_MAX_DAYS 90 PASS_MIN_DAYS 0 PASS_MIN_LEN 6 PASS_WARN_AGE 7

可以通过sed命令设置:

sed -r -i 's/(PASS_MAX_DAYS)s+([0-9]+)/1 90/' /etc/login.defs

以上将 PASS_MAX_DAYS 99999 设置为 PASS_MAX_DAYS 90(密码有效期90天)

sed -r -i 's/(PASS_MIN_LEN)s+([0-9]+)/1 13/' /etc/login.defs

以上将 PASS_MIN_LEN 5 设置为 PASS_MIN_LEN 13(密码字符长度13位)

Linux系统下的用户密码的复杂度规则

用户密码复杂度规则设定,需要通过/etc/pam.d/system-auth文件实施(针对的是普通用户状态下修改密码会生效,root用户状态下无效),centos6中默认是通过pam_cracklib.so模块控制,(在CentOS 7上实现密码复杂度策略设置,主要是使用PAM pwquality模块完成):

[root@localhost ~]# cat /etc/redhat-release CentOS release 6.8 (Final) [root@localhost ~]# vim /etc/pam.d/system-auth 将文件中的下面两行: password requisite pam_cracklib.so try_first_pass retry=3 type= password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok 改为: password requisite pam_cracklib.so try_first_pass retry=3 type= minlen=8 ucredit=-2 lcredit=-4 dcredit=-1 ocredit=-1 password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok remember=5

上面文件中参数分别说明设置密码的时候要遵循下面的规则:

retry=3 定义登录/修改密码失败时,可以重试的次数;

type=xxx 当添加/修改密码时,系统给出的缺省提示符是什么,用来修改缺省的密码提示文本。默认是不修改的,如上例。

minlen=8 定义用户密码的最小长度为8位

ucredit=-2 定义用户密码中最少有2个大写字母 (数字为负数,表示至少有多少个大写字母;数字为正数,表示至多有多少个大写字母;下面同理)

lcredit=-4 定义用户密码中最少有4个小写字母

dcredit=-1 定义用户密码中最少有1个数字

ocredit=-1 定义用户密码中最少有1个特殊字符(除数字、字母之外)

remember=5 修改用户密码时最近5次用过的旧密码就不能重用了

除了上面的几个参数,还可以设定下面的参数规则

difok=N 此选项用来规定新密码中必需有N个字符与旧密码不同。如果新密码中有1/2以上的字符与旧密码不同时,该新密码就会被接受。

difignore=N 此选项用来设定在difok之前收到多少个字符时,difok设置会被忽略,缺省为23。

minclass=N 此选项用来规定新密码中的字符类别的最小数目,字符一般有四种类别:数字、大写字母、小写字母,以及特殊字符。

禁止使用旧密码

在 /etc/pam.d/system-auth 里找到同时有 “password” 和 “pam_unix.so” 字段并且附加有 “remember=5” 的那行,它表示禁止使用最近用过的5个密码(己使用过的密码会被保存在 /etc/security/opasswd 下面)。

sudo vi /etc/pam.d/system-auth password sufficient pamunix.so sha512 shadow nullok tryfirstpass useauthtok remember=5

设置最短密码长度

找到同时有 “password” 和 “pam_cracklib.so” 字段并且附加有 “minlen=10” 的那行,它表示最小密码长度为(10 - 类型数量)。这里的 “类型数量” 表示不同的字符类型数量。PAM 提供4种类型符号作为密码(大写字母、小写字母、数字和标点符号)。如果你的密码同时用上了这4种类型的符号,并且你的 minlen 设为10,那么最短的密码长度允许是6个字符。

sudo vi /etc/pam.d/system-auth password requisite pam_cracklib.so retry=3 difok=3 minlen=10

设置密码复杂度(常用)

找到同时有 “password” 和 “pam_cracklib.so” 字段并且附加有 “ucredit=-1 lcredit=-2 dcredit=-1 ocredit=-1” 的那行,它表示密码必须至少包含一个大写字母(ucredit),两个小写字母(lcredit),一个数字(dcredit)和一个标点符号(ocredit)。

sudo vi /etc/pam.d/system-auth password requisite pam_cracklib.so retry=3 difok=3 minlen=10 ucredit=-1 lcredit=-2 dcredit=-1 ocredit=-1

CentOS 7通用规则设置示例:

# 以root用户登录系统 cp /etc/pam.d/system-auth /etc/pam.d/system-auth.bak vim /etc/pam.d/system-auth password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= minlen=12 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= minlen=10 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

retry=3 定义登录/修改密码失败时,可以重试的次数;

minlen=12 密码最小长度为8个字符。

lcredit=-1 密码应包含的小写字母的至少一个

ucredit=-1 密码应包含的大写字母至少一个

dcredit=-1 将密码包含的数字至少为一个

ocredit=-1 设置其他符号的最小数量,例如@,#、! $%等,至少要有一个

enforce_for_root 确保即使是root用户设置密码,也应强制执行复杂性策略。

示例:password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= minlen=13 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

链接:https://www.cnblogs.com/xiongzaiqiren/p/17027924.html

-

Linux

+关注

关注

87文章

11259浏览量

209152

原文标题:Linux系统设置用户密码规则(复杂密码策略)方法

文章出处:【微信号:magedu-Linux,微信公众号:马哥Linux运维】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

NAS重置密码攻略来袭,让你告别‘密码焦虑’!

用户与组管理全攻略之确保权限分配无懈可击

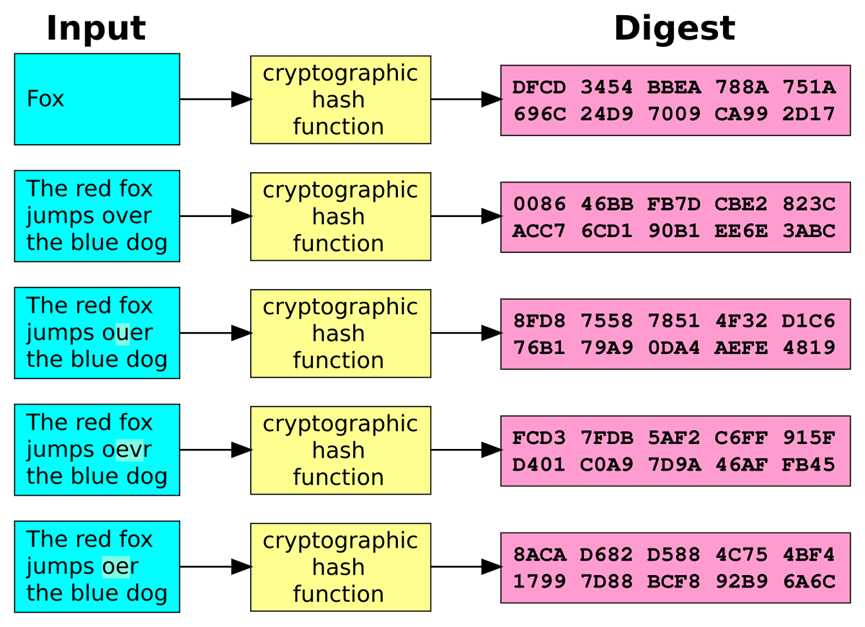

艾体宝洞察 一文读懂最新密码存储方法,揭秘密码存储常见误区!

Linux系统设置用户密码规则(复杂密码策略)方法

Linux系统设置用户密码规则(复杂密码策略)方法

评论