对称加密技术在实际应用中可能面临的安全漏洞主要包括:

实现不当:

错误的加解密实现、弱随机数生成器或其他逻辑错误都可能导致安全漏洞。

漏洞利用:

利用已知的弱点或攻击手段,如理论上可行的分组攻击或侧信道攻击等,通过破坏对称性质进行信息窃取或修改。

不安全参数:

采用不安全的参数,如弱的加密算法、过短的密钥长度或IV值等,可能导致加密强度不足。

熵源不足:

采用弱随机数生成器,缺乏足够的熵来产生密钥,这可能导致密钥预测和破解的风险。

弱密钥:

如果密钥的生成方式不够随机或密钥管理不严格,可能会导致使用弱密钥,使攻击者更容易破解加密。

已知漏洞:

尽管AES本身被认为是非常安全的,但在某些实现中可能存在已知的漏洞。例如,某些加密库在处理某些特殊情况时可能存在缺陷。

暴力攻击:

对于足够强大的计算资源,攻击者可能会尝试通过暴力攻击来破解加密,尤其是当密钥长度不够长或随机性不足时。

密钥管理问题:

密钥管理的复杂性,包括密钥的生成、分发、存储和销毁,如果处理不当,都可能导致密钥泄露,从而威胁到加密数据的安全性。

中间人攻击(MITM):

如果通信过程中的信息未经过恰当保护,中间人仍然可以窃取或修改信息,即使通信双方使用了加密。

重放攻击:

攻击者截取并重发加密数据包,导致某些系统在无意识的情况下接受重复数据,从而引发安全问题。

在使用CBC模式的对称加密中,如果填充规律已知,容易受到Padding Oracle攻击的影响。

了解这些安全漏洞有助于采取相应的防护措施,比如加强密钥管理、使用安全的随机数生成器、选择足够长度和随机性的密钥、及时更新和维护加密库等,以确保对称加密技术在实际应用中的安全性。

审核编辑 黄宇

-

加密技术

+关注

关注

0文章

146浏览量

17366 -

安全漏洞

+关注

关注

0文章

151浏览量

16709

发布评论请先 登录

相关推荐

加密算法在云计算中如何应用?

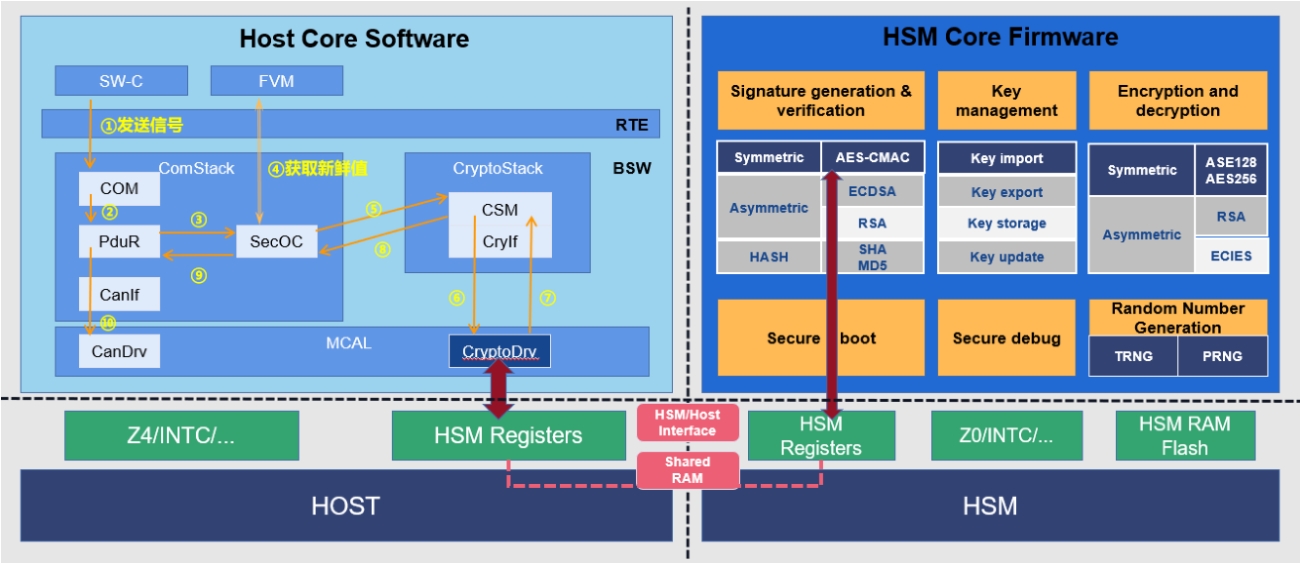

鉴源实验室·加密技术在汽车系统中的应用

TF卡的安全性与加密技术

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

DTU如何运用VPN加密技术提升数据传输安全?

云安全主要考虑的关键技术有哪些

光学图像加密技术的优势分析

iOS 17.4.1修复两安全漏洞,涉及多款iPhone和iPad

苹果承认GPU存在安全漏洞

再获认可,聚铭网络入选国家信息安全漏洞库(CNNVD)技术支撑单位

对称加密技术有哪些常见的安全漏洞?

对称加密技术有哪些常见的安全漏洞?

评论