5月2日讯 近日,负责美国最重要关键基础设施的公司聘请了网络安全公司 WhiteScope“入侵”其系统,并要求解释入侵突破口和方式,以防范网络攻击威胁。

WhiteScope 创始人比利·里奥斯及研究团队已发现飞机和汽车使用的通信系统存在漏洞。里奥斯曾是参加伊拉克战争的一名老兵,曾在谷歌担任事件响应负责人。2014年,里奥斯在拉斯维加斯举办的黑帽大会上表示,他在爆炸物和毒品检测设备 Morpho Itemiser 3 上发现硬编密码。而网络安全 WhiteScope 提供的所有核心服务,都是以探索供应链威胁为出发点进行。

为什么说供应链攻击是核电站安全的“盲区”?

一般的网络攻击难以打破核电站的关键系统防御机制,资源雄厚的攻击者不得不将目标转移到它的供应链和生产基地,试图寻找立足点和突破口。监管机构、经验丰富的核电站员工或渗透测试人员也正在努力确保供应链的网络安全。

测试供应链攻击相当困难

里奥斯表示,供应链如今是一个巨大的盲区。测试某个环境和设备的安全性不难,但要测试供应链攻击相当困难,因为它涉及到大量不同参与者之间的协调性。

美国核能监管委员会(NRC)的网络安全官员吉姆·比尔兹利表示,一家标准的美国核电站具有约1000~2000项影响安全或应急准备的关键数字资产或数字组件和支持系统。许多模拟组件经常缺货,核运营商、供应商有必须要进行严格的测试,以确保核电站安装的设备无缺陷。

美国国土安全部(简称DHS)2018年3月发出警报称,俄罗斯政府黑客一直瞄准美国核行业等领域,企图利用第三方供应商安全性欠佳的网络发起攻击。

公开报道的核设施网络攻击事件不多,最臭名昭著的要数 Stuxnet 蠕虫病毒,据传这款蠕虫病毒由美国和以色列联合开发来攻击伊朗的铀浓缩设施。核运营商将关键系统与公共网络隔离开来,许多这些系统只允许数据流向一个方向,从而屏蔽外部黑客。

越来越多嵌入式软件的应用安全风险增加

大部分核电站是几十年前修建的,且长期使用不包含数字组件的模拟设备,因而不会遭遇黑客攻击。虽然此类设备将继续应用在核电站以确保网络安全和人身安全,但网络安全运营商必须保证越来越多具有数字功能的设备安全。

国际原子能机构(IAEA)警告指出,压力传感器和流量计等在核电站的更新组件越来越多地使用嵌入式软件。IAEA 发布的指南指出,在某些情况下,采购仪器的核电站员工可能并未意识到供应商的产品包含嵌入式软件,供应商也并未在产品手册中明确说明。

Stuxnet 攻击事件说明,攻击者可将恶意软件伪装成供应链中受信任的计算机程序。同时表明,识别供应链的入侵行为相当困难。

曾分析 Stuxnet 蠕虫的安全专家利亚姆·奥莫楚曾指出,黑客正在寻找新途径入侵网络,例如现在已经出现的供应链攻击。

尽管核设施经过了严格的设备测试,但软件漏洞难以捉摸的本质意味着存在被利用的空间。核行业和外部研究人员的合作程度将会是供应链网络安全的关键。

-

嵌入式软件

+关注

关注

4文章

242浏览量

26808 -

网络攻击

+关注

关注

0文章

331浏览量

23571 -

核电站

+关注

关注

0文章

90浏览量

14291

原文标题:核电站安全的“盲区”:供应链攻击

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

简仪科技产品在核电站中的应用案例

东软获《电信和互联网软件供应链安全能力成熟度模型》第三等级认证

利用Minitab应对供应链中断问题

紫光同芯荣获金融科技供应链安全示范机构

核电站与传统火电站的区别

核电站与可再生能源比较

核电站的工作原理 中国核电站发展现状

比尔·盖茨斥资数十亿美元,启动未来核电站项目

生成式AI之下,软件供应链安全的升级更迫切

政策利好、产业起飞,我国18座核电站分布和产业链梳理

核电池技术探秘:核电池的基本原理及种类

戴尔荣获Gartner供应链的最高荣誉“年度供应链突破奖”

掌控供应链,决胜市场:SCM供应链管理系统的战略意义

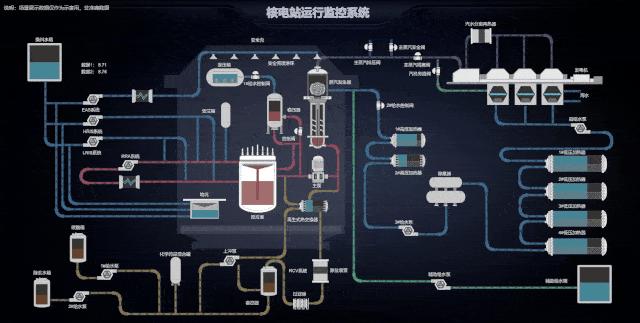

工业智能化之核电站发电流程组态界面监控系统

为什么说供应链攻击是核电站安全的“盲区”?

为什么说供应链攻击是核电站安全的“盲区”?

评论