导读:拔网线是防止网络攻击的终极大招?你们啊,图样。

2014年SONY公司遭到朝鲜黑客入侵,所有机密信息几乎被席卷而去。传说是员工在最后关头拔掉了网线才勉强保住了“底裤”。这种“拔网线”的做法看上去包治百病。然而,只要断网就能保证一台电脑上的信息高枕无忧了吗?(当然不是了,否则下面那么多不就白写了么。。。)

一直以来,拿到一台电脑上的密钥,方法无非有以下三种:

1、直接拿到这台电脑,然后输入木马病毒进行盗取。(此种略微LowB的方法风险在于:如果被电脑主人“捉奸在床”,愤而报警,则需要黑客有一定的逃跑技能)

2、通过互联网入侵目标电脑,远程安装木马病毒,窃取密钥。(大多数黑客都会采用这种方法,同时保证了自己的逼格和人身安全)

3、如果目标电脑不联网,则需要通过能够接触到互联网的介质(例如U盘)把病毒摆渡进目标电脑。(此方法由于逼格满满,技术难度很高,目测只有美国攻击伊朗核电站等少数几个成功案例)

现在,这些方法都弱爆了。

以色列的白帽子黑客(安全研究员)研究出了一种高能的玩法,只需要在你的隔壁放一个大号“听诊器”,根据你电脑工作时散发出的电磁波,就可以捕捉到你的密码信息。

▲能够听到电脑“自言自语”的电磁波探测器

这种攻击方法的逆天之处在于:

1、速度奇快,只需几秒,密钥到手。

2、根本不涉及密码破译,而是直接捕捉密码明文。所谓隔墙有耳,探囊取物。

3、不需要电脑联网,也不需要接触“受害电脑”。未见出招,胜负已判。

做出这个设备,只需要3000美金的成本。它可以精确地捕捉周围电脑工作时的电磁波,并且放大分析。

那么,这个“窃听器”究竟能够听到什么呢?

▲被监听的电脑

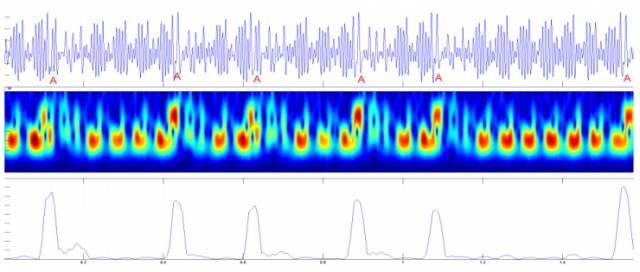

研究员试着给受害电脑发送了一封加密邮件。在电脑打开邮件的过程中,后台进行了解密操作。而正是这短短几秒的解密过程,散发出的电磁波里携带了“宇宙的秘密”。窃听器分析这几秒钟的电磁波之后发现,每当出现窄频信号的时候,就标志着解密了一段密码。把这些窄频信号放在一起进行解析之后,密文信息就这样轻松地“流淌”了出来。

研究人员穿过了15厘米厚的墙壁,捕获了66次解密过程。仅仅用了3.3秒就最终得到了密钥。

▲电磁波的波动,标记处为窄频信号

这次实验无异于发现了黑客界的“引力波”,打开了黑客们新的脑洞。这标志着电脑在工作时会自言自语,只要你能够听懂电脑在说什么,那么这台电脑在你面前就没有秘密可言了。用同样的原理,甚至还可以分析出电脑工作中产生的其他信息,例如银行卡密码、私人聊天内容。

研究员Tromer表示:“这种攻击方法很可能会很快从实验室走出去,成为流行的攻击方法。黑客们会研究出更廉价的设备,进一步降低攻击成本。”不过,如果黑客们想要自制这种设备,需要克服一个大的障碍,就是过滤掉背景噪音。在无数电磁波里分析出哪些是电脑工作所发出的,就像在一个喧闹的Party上听到一个姑娘的喃喃细语。达成这种姿势需要相当强的物理学基础,并非传统的死宅程序猿可以搞定。

如果这种攻击方式将来成为黑客的“标配”,还真是细思极恐。传统的进攻手段,需要通过互联网,黑客很容易在你的电脑里留下痕迹,这些痕迹都可以作为他们的罪证;而电磁波被人窃听,却没有任何一种手段可以探测到,所以想要知道自己被“监听”几乎是不可能的。

正像Tromer所说:

我们的计算机在网络世界里被重重机关所保护,但是在物理世界里却近乎裸奔。

当你还在纠结打哪一种马赛克的时候,黑客早已透视了你的皮肤和骨骼。在这种降维打击面前,我们每个人的隐私都更加脆弱了。甚至到了“要想人不知,除非己莫为”的地步。

经过慎重思考,为了防止信息被黑客盗取,电脑的正确用法如下:

-

互联网

+关注

关注

54文章

11171浏览量

103527 -

网络攻击

+关注

关注

0文章

331浏览量

23487

原文标题:黑客魔术!如何黑掉一台根本不联网的电脑

文章出处:【微信号:WUKOOAI,微信公众号:悟空智能科技】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

拔网线是防止网络攻击的终极大招?

拔网线是防止网络攻击的终极大招?

评论