6月24日讯 专注安全、国防和基础设施的数字化解决方案公司 Parsons 发布《2018关键基础设施风险评估报告》。这份针对美国关键基础设施行业300名工业控制系统(ICS)和运营技术(OT)工程师的调查报告显示:工程师、OT 环境专家和 IT 专家之间极度缺乏协作,且确保网络攻击弹性的模型无法反映出完全融合的 OT/IT 方法。

《2018关键基础设施风险评估报告》内容

Parsons 联邦业务部门负责人凯里·史密斯(Carey Smith)表示,关键基础设施中安装的联网设备正在提高运营效率,工业控制环境中的联网设备增多伴随着网络风险的加剧,日益复杂的攻击有了更多的访问点。这项调查凸显出一个事实:融合 OT 和 IT 解决方案滞后于融合威胁。基于Bolt-on、软件和以IT为中心的解决方案并非适用于 应对OT 网络威胁。

网络犯罪损失将占全球经济的10%

美国国土安全部(DHS)的预测,预计到2021年,网络犯罪损失每年将会达到6万亿美元,几乎占全球经济的10%。

66%的受访者表示,其所在组织机构正将更多联网工业物联网(IIoT)设备添加到 OT 环境的工业控制系统中。

78%的受访者表示,并未高度参与 ICS 网络安全工作。

80%的受访者表示,OT 环境目前在使用老旧的技术或新技术,或两者兼而有之。如今许多新的联网 IIoT 设备部署了额外的网络安全保护,但老旧的技术要么未部署网络保护,要么依赖过时的策略,已无法抵御攻击的软件补丁。

90%的关键基础设施资产属于私营部门

对于美国来说,超过90%的关键基础设施资产属于私营部门,了解 OT 和 IT 网络解决方案的融合程度需要靠关键基础设施企业和单位的员工、管理层和董事会成员的共同努力。

政府和私营部门的基础设施运营商越来越频繁地报告针对 OT 和 IT 关键基础设施环境的网络攻击:

2015年乌克兰电力系统遭遇攻击被中断;

2018年3月美国电网曾遭遇来自俄罗斯的网络攻击。

美国国家标准与技术研究院(简称NIST)等网络安全标准组织已要求推出解决方案,应对不断变化的威胁形势,加强 OT 和 IT 技术融合,制定流程更有力地应对 ICS 和 OT 系统面临的网络威胁。

OT/IT融合的必要性

Parsons 总结指出,关键基础设施行业的工程师对运营技术(OT) 环境面临的网络风险有高度的认识,但 IT 部门和高级管理人员采取的标准和实践并未跟上快速变化的威胁。黑客及其他不法分子的攻击手法层出不穷,负责保护关键基础设施的利益相关方时间紧迫。Parsons 为此提出如下建议:

一、定义 IT/OT 融合

对于关键基础设施利益相关方而言,缺乏广泛认可的 IT/OT 融合定义。Parsons 建议为关键基础设施行业的利益相关方制定一套定义和标准,以加强 OT 网络安全。

二、培训

关键基础设施组织机构必须提供培训和教育,以提高 OT 工程师和专业人员的网络安全能力。培训将提升 OT/IT 协作的有效性,并有助于确保 OT 在网络安全规划和资源配置方面拥有一席之位。

三、OT 网络安全设计

通过 bolt-on 解决方案来解决过时或老旧的设备的安全性是一种挑战,组织机构应将 OT 网络安全纳入升级和新 OT 系统的设计过程。

四、规划 OT 网络安全工作

应组建领导和管理团队来解决 IT/OT 漏洞,这就要求组织机构结束在部门内(例如 IT 或 CIO 办公室)采取“烟囱式”(Stove-Piping)网络安全做法,并制定相关 IT和OT 部门协作的固定流程和做法。

五、鼓励对话

关键基础设施利益相关方应尽力鼓励网络安全和 OT 漏洞方面的研究、信息共享和行业范围内的对话。

-

IT

+关注

关注

2文章

862浏览量

63501 -

数字化

+关注

关注

8文章

8708浏览量

61726

原文标题:《2018关键基础设施风险评估报告》:OT/IT融合的必要性

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

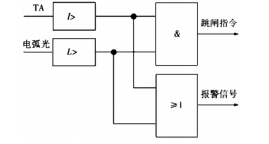

浅析中低压系统母线装设弧光保护的必要性及应用

智能驾驶所需的基础设施

AD603输入阻抗很小,输入端用电容耦合的必要性在哪里?

安科瑞银行用电安全监管的必要性分析,能起到什么关键的作用?

一种 IT 和 OT 安全融合的思路

展望2024数据中心基础设施

垂直起降机场:飞行基础设施的未来是绿色的

示波器测量交流电压不能接地的原因和必要性

LED电路保护的必要性 LED损坏的原因 保护LED电路小绝招

防雷检测认证服务的作用和必要性

《2018关键基础设施风险评估报告》:OT/IT融合的必要性

《2018关键基础设施风险评估报告》:OT/IT融合的必要性

评论