一、51%攻击

51%攻击指的是,有人掌握了全网一半以上的算力,就可以和全网其他算力进行对抗,更改区块链记录了。最根本的原因是比特币区块链采取的是最长链原则,即当前最长的链被认为是主链,是正确的链。51%具体能做什么呢?

1. 假设51%算力仍然是遵循比特币的规则

这个时候,仍然需要签名才能进行转账交易等,那么51%攻击,不能修改别人的账户下的金额,不能将别人账户金额转到自己的账户下,只能对自己的账户进行操作,比如双重支付(双重支付可以有两种方式:要么是在交易被确认之前,要么攻击者通过块链分叉来完成)、阻止确认其他交易。

2. 假设51%算力不遵循比特币的规则

这个时候,51%算力可以修改区块链规则,比如,放弃非对称加密的签名机制,转账不需要签名也可以进行,51%算力就可以将其他账户下的金额转到自己名下,因为他掌握了一半以上的算力,所有规则都可以修改,不需要其他算力的参与(因为长远来看,他总是能跑赢其他算力)。

二、6个确认数

为啥掌握51%的算力就能破坏比特币网络呢?从直观感觉上确实如此,将攻击节点算力和诚实节点算力当作两个人,挖矿行为就像赛跑一样,当然是速度快的人最终赢得比赛。其实中本聪在论文中做了数学上的分析。另外,现在比特币转账,都建议等待6个确认数之后,资金才认为是安全的,在他的论文中也做了解释。

首先,所有推导都有一个前提,就是区块随着时间按照大致恒定的速度产生,也就是说,每间隔T0(10分钟)产生且只产生一个区块。

假设当前网络算力是H,诚实节点算力是pH,攻击节点算力是qH,p + q = 1。因为算力本身就是指每个固定时间间隔内能计算Hash的次数,在比特币中,每10分钟产生一个区块,我们可以将10分钟当做一个最小的时间间隔,那么诚实节点算力和攻击节点算力是说:每10分钟发起一次计算的比赛,在这10分钟内,诚实节点能计算k * p次,攻击节点能计算k * q次(k只是一个系数而已,并不重要,重要的是比值),由前提可知:平均意义上,不存在诚实节点和攻击节点都没挖出区块(某个10分钟存在这个情况的话,那么下一个10分钟会降低挖矿难度),也不存在诚实节点和攻击节点都挖出区块(某个10分钟存在这个情况的话,那么下一个10分钟会增加挖矿难度)。所以可以这样认为:诚实节点有概率p挖出一个区块(此时,攻击节点没有挖出区块),攻击节点有概率q挖出一个区块(此时,诚实节点没有挖出区块)!即使诚实节点和攻击节点在两条分叉链上互不影响的挖矿,整个区块链网络也符合这个速度上的特点,这点是理解后面公式的关键。

关于某个交易得到多少个确认数之后资金才是安全的这个问题,在中本聪的论文中,将这个问题,分为两步(假设是n个确认数之后):

1) n是指,在该交易之后,诚实节点已经挖出了n块,也就是诚实节点对这个交易做了n次确认,因为攻击节点的目的是破坏这个交易,不会浪费自己丁点儿的算力对这个交易做任何确认。这个时候,攻击节点挖出了多少块?(可以理解为,该交易之后,攻击节点就在暗地里将区块链条分叉了,并且不将自己分叉之后的工作放到区块上,而是一直在自己的链条上单独挖矿,等到合适的时机,才会公开自己的工作)

2) 假设这个时候,攻击节点挖出了m块,和诚实节点差距是z = n – m,攻击节点弥补这个差距,追上诚实节点的可能性是多大?

先看第一个问题,中本聪从固定时间间隔的角度出发,他认为,诚实节点T0内挖出一个区块的概率是p,那么平均而言,T0 / p 的时间间隔肯定能挖出一个区块,那么诚实节点挖出n块,共消耗了To * n / p的时间间隔。攻击节点T0内挖出一个区块的概率是q,那么T0 * n / p的时间间隔内,平均而言肯定能挖出q * n / p块,而且每个T0 * n / p的时间间隔内,挖出的块数差不多。将T0 * n / p当做一个单位时间间隔,那么求解的问题是:单位时间内随机事件发生的次数的概率分布。而泊松分布就是描述这个概率的工具。可以参见:维基百科-泊松分布。λ 表示单位时间间隔内发生的次数,即为q * n / p。

而Analysis of hashrate-based double-spending这篇论文认为,不应该从固定时间间隔的角度进行估算,认为中本聪的计算只是一个简化模型。该论文认为,依然从块数出发,相当于:攻击节点在经历至少n次失败(诚实节点挖出了n块),能挖出的块数,而负二项分布就是描述这个问题的工具,可以参见:维基百科-负二项分布。这个概率公式很简单,不做解释,可以参见论文。该论文最后得出的概率值,和中本聪的模型的概率值大致相当,只是略有差别。

接着看第二个问题,这里再次说一下推导的前提,就是区块随着时间按照大致恒定的速度产生,也就是说,每间隔T0(10分钟)产生且只产生一个区块。明确了这个前提,就能发现,其实诚实节点和攻击节点是互斥的,每10分钟只能有其中之一节点发现一个区块,即使他们可能在两个分叉上。那么这个问题就像中本聪在论文中说的,可以等同于赌徒破产问题,可以参见:维基百科-赌徒破产问题或者赌徒破产问题。其中的递推公式

Pa= pPa+1+ q Pa-1,a=1,2,…,N-1

是说,假设初始有a个,如果以概率p获得一个金币,那么就等同于初始有a + 1个金币,如果以概率q失去一个金币,那么就等同于初始只有a – 1个金币。应用到比特币中,可以从诚实节点的角度出发,理解为,初始的时候,诚实节点有z个金币,怎么赌博而失去了所有z个金币或者财富一直增加。具体请参照中本聪的论文。

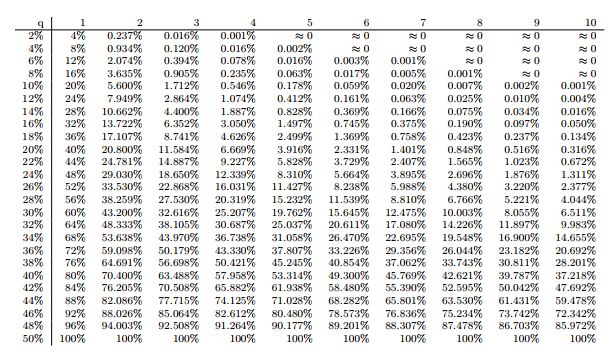

下面是Analysis of hashrate-based double-spending中列出的,不同攻击节点q概率和等待确认数n的情况下,攻击节点追赶上的概率(因为该论文提出的模型和中本聪提出的模型计算结果相差不大,并且提供的数据比较全,所以使用这个表格)

6个确认数是怎么得到的呢?是假设攻击节点算力在10%左右,发起攻击成功概率小于0.1%的确认数,从上表中可以看出是6。

-

区块链

+关注

关注

112文章

15565浏览量

107774 -

比特币

+关注

关注

57文章

7007浏览量

142608

原文标题:比特币 (9):51%攻击和6个确认数

文章出处:【微信号:AI_shequ,微信公众号:人工智能爱好者社区】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

如何提升音频音质?比特率和采样率是关键!

比特大陆与Alps Blockchain达成合作

DAC1280 TDATA引脚输入的比特流,怎么产生这个比特流,算法是什么?

微软股东投票反对配置比特币

比特币价格飙升,突破10万美元大关

比特币突破99000美元

请问怎么理解DAC1280的比特流?

寻找超导量子比特信息丢失的原因

科技看点:微软将审议比特币投资提案 2024年乌镇峰会AI“含量”高

一种使用LED组成一个丘比特之箭图案的设计

波特率与比特率有何关系 波特率与数据传输速率的关系

马斯克:比特币是有价值的

一文了解FPGA比特流的内部结构

TwinCAT3 EtherCAT抓包 | 技术集结

在使用TwinCAT测试EtherCATEOE功能时,我们会发现正常是无法使用Wireshark去进行网络抓包抓取EtherCAT报文的,今天这篇文章就带大家来上手EtherCAT抓包方式。准备环境硬件环境:EtherKit开发板网线一根Type-CUSB线一根软件环境TwinCAT3RT-ThreadstudiowiresharkEtherCATEOE工程

EtherCAT科普系列(8):EtherCAT技术在机器视觉领域的应用

机器视觉是基于软件与硬件的组合,通过光学装置和非接触式的传感器自动地接受一个真实物体的图像,并利用软件算法处理图像以获得所需信息或用于控制机器人运动的装置。机器视觉可以赋予机器人及自动化设备获取外界信息并认知处理的能力。机器视觉系统内包含光学成像系统,可以作为自动化设备的视觉器官实现信息的输入,并借助视觉控制器代替人脑实现信息的处理与输出。从而实现赋予自动化

新品 | 26+6TOPS强悍算力!飞凌嵌入式FCU3501嵌入式控制单元发布

飞凌嵌入式FCU3501嵌入式控制单元基于瑞芯微RK3588处理器开发设计,4xCortex-A76+4xCortex-A55架构,A76主频高达2.4GHz,A55核主频高达1.8GHz,支持8K编解码,NPU算力6TOPS,支持算力卡拓展,可以插装Hailo-8 26TOPS M.2算力卡。

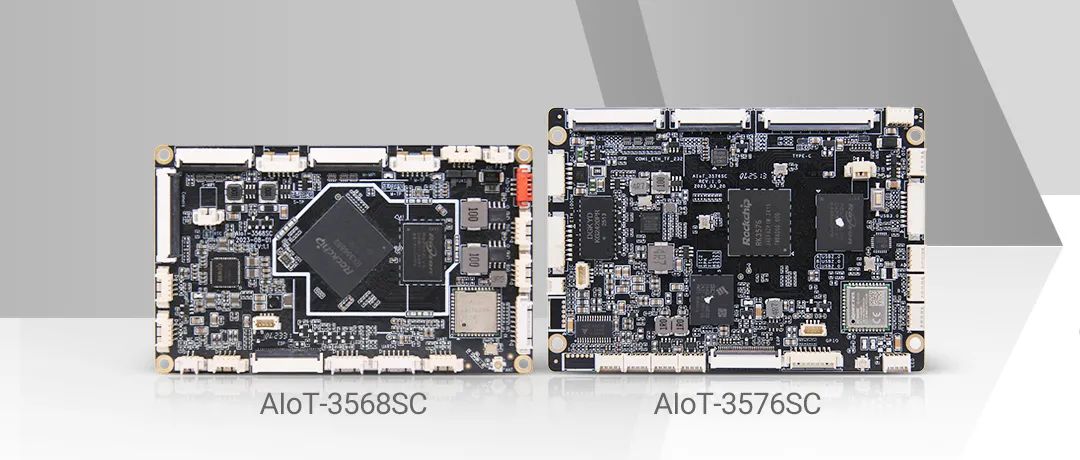

接口核心板必选 | 视美泰AIoT-3568SC 、 AIoT-3576SC:小身材大能量,轻松应对多场景设备扩展需求!

在智能硬件领域,「适配」是绕不开的关键词。无论是小屏设备的”寸土寸金”,还是模具开发的巨额成本,亦或是多产品线兼容的复杂需求,开发者总在寻找一款能「以不变应万变」的核心解决方案。视美泰旗下的AIoT-3568SC与AIoT-3576SC接口核心板系列,可以说是专为高灵活适配场景而生!无需为设备尺寸、模具限制或产品线差异妥协,一块核心板,即可释放无限可能。为什

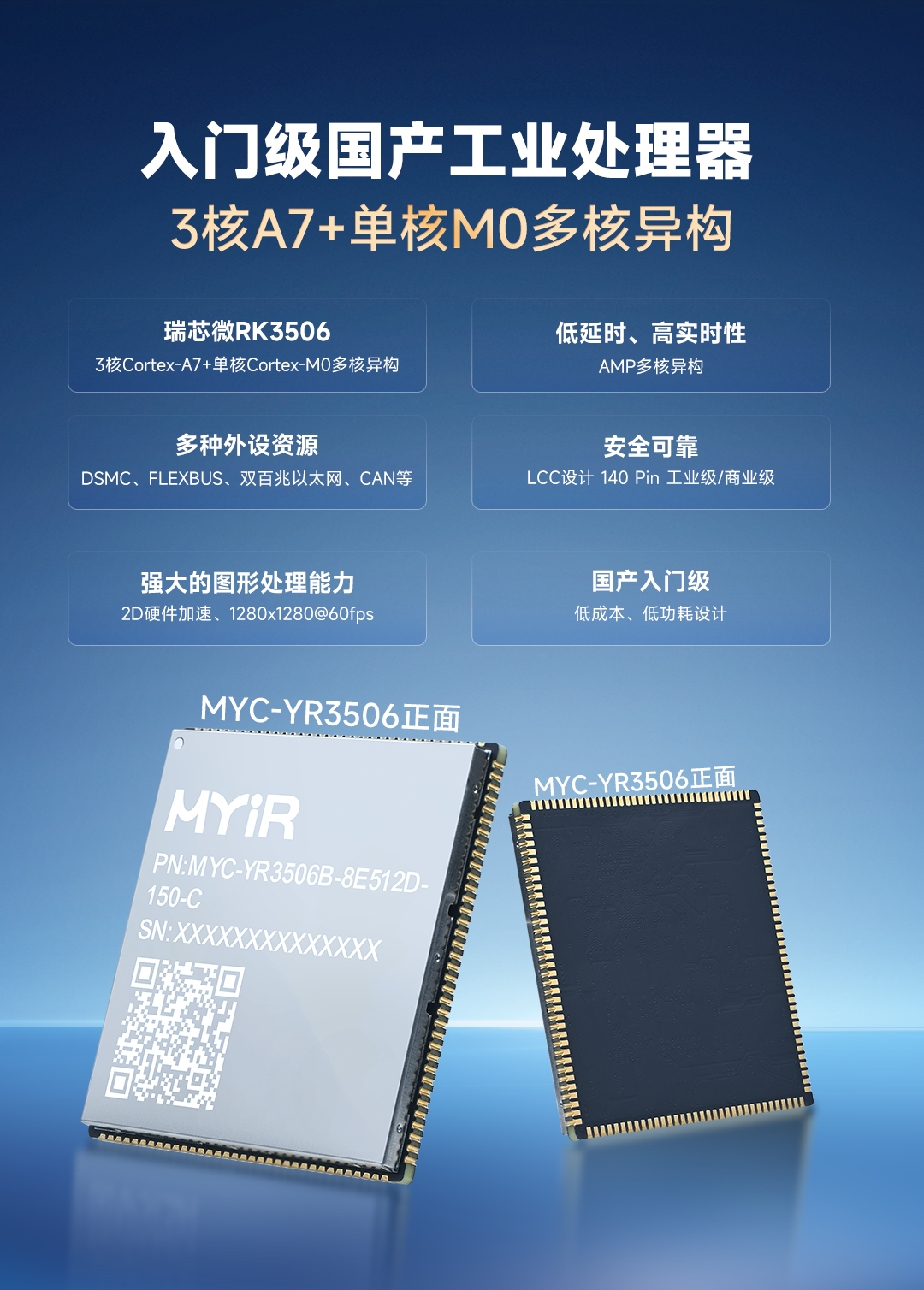

3核A7+单核M0多核异构,米尔全新低功耗RK3506核心板发布

近日,米尔电子发布MYC-YR3506核心板和开发板,基于国产新一代入门级工业处理器瑞芯微RK3506,这款芯片采用三核Cortex-A7+单核Cortex-M0多核异构设计,不仅拥有丰富的工业接口、低功耗设计,还具备低延时和高实时性的特点。核心板提供RK3506B/RK3506J、商业级/工业级、512MB/256MBLPDDR3L、8GBeMMC/256

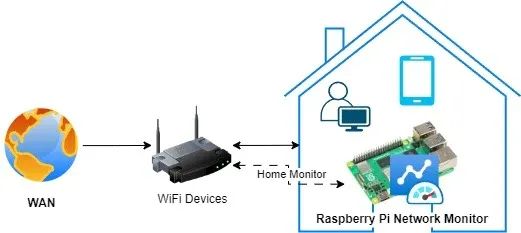

搭建树莓派网络监控系统:顶级工具与技术终极指南!

树莓派网络监控系统是一种经济高效且功能多样的解决方案,可用于监控网络性能、流量及整体运行状况。借助树莓派,我们可以搭建一个网络监控系统,实时洞察网络活动,从而帮助识别问题、优化性能并确保网络安全。安装树莓派网络监控系统有诸多益处。树莓派具备以太网接口,还内置了Wi-Fi功能,拥有足够的计算能力和内存,能够在Linux或Windows系统上运行。因此,那些为L

STM32驱动SD NAND(贴片式SD卡)全测试:GSR手环生物数据存储的擦写寿命与速度实测

在智能皮电手环及数据存储技术不断迭代的当下,主控 MCU STM32H750 与存储 SD NAND MKDV4GIL-AST 的强强联合,正引领行业进入全新发展阶段。二者凭借低功耗、高速读写与卓越稳定性的深度融合,以及高容量低成本的突出优势,成为大规模生产场景下极具竞争力的数据存储解决方案。

芯对话 | CBM16AD125Q这款ADC如何让我的性能翻倍?

综述在当今数字化时代,模数转换器(ADC)作为连接模拟世界与数字系统的关键桥梁,其技术发展对众多行业有着深远影响。从通信领域追求更高的数据传输速率与质量,到医疗影像领域渴望更精准的疾病诊断,再到工业控制领域需要适应复杂恶劣环境的稳定信号处理,ADC的性能提升成为推动这些行业进步的重要因素。行业现状分析在通信行业,5G乃至未来6G的发展,对基站信号处理提出了极

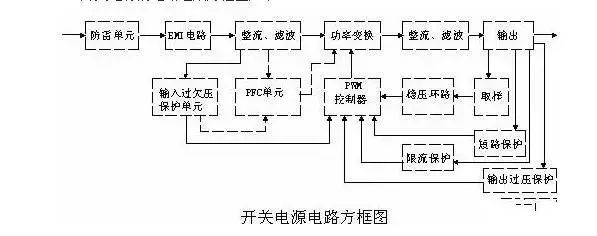

史上最全面解析:开关电源各功能电路

01开关电源的电路组成开关电源的主要电路是由输入电磁干扰滤波器(EMI)、整流滤波电路、功率变换电路、PWM控制器电路、输出整流滤波电路组成。辅助电路有输入过欠压保护电路、输出过欠压保护电路、输出过流保护电路、输出短路保护电路等。开关电源的电路组成方框图如下:02输入电路的原理及常见电路1AC输入整流滤波电路原理①防雷电路:当有雷击,产生高压经电网导入电源时

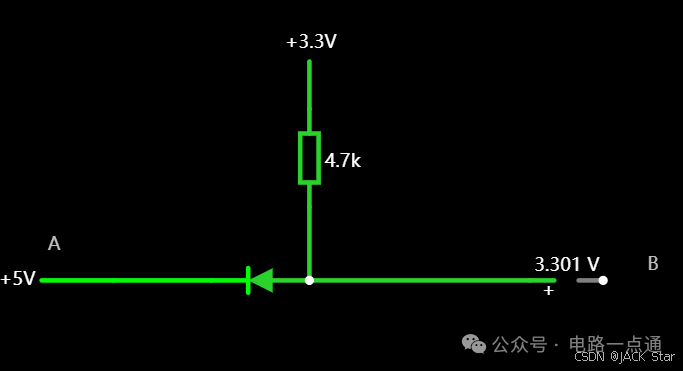

有几种电平转换电路,适用于不同的场景

一.起因一般在消费电路的元器件之间,不同的器件IO的电压是不同的,常规的有5V,3.3V,1.8V等。当器件的IO电压一样的时候,比如都是5V,都是3.3V,那么其之间可以直接通讯,比如拉中断,I2Cdata/clk脚双方直接通讯等。当器件的IO电压不一样的时候,就需要进行电平转换,不然无法实现高低电平的变化。二.电平转换电路常见的有几种电平转换电路,适用于

瑞萨RA8系列教程 | 基于 RASC 生成 Keil 工程

对于不习惯用 e2 studio 进行开发的同学,可以借助 RASC 生成 Keil 工程,然后在 Keil 环境下愉快的完成开发任务。

共赴之约 | 第二十七届中国北京国际科技产业博览会圆满落幕

作为第二十七届北京科博会的参展方,芯佰微有幸与800余家全球科技同仁共赴「科技引领创享未来」之约!文章来源:北京贸促5月11日下午,第二十七届中国北京国际科技产业博览会圆满落幕。本届北京科博会主题为“科技引领创享未来”,由北京市人民政府主办,北京市贸促会,北京市科委、中关村管委会,北京市经济和信息化局,北京市知识产权局和北辰集团共同承办。5万平方米的展览云集

道生物联与巍泰技术联合发布 RTK 无线定位系统:TurMass™ 技术与厘米级高精度定位的深度融合

道生物联与巍泰技术联合推出全新一代 RTK 无线定位系统——WTS-100(V3.0 RTK)。该系统以巍泰技术自主研发的 RTK(实时动态载波相位差分)高精度定位技术为核心,深度融合道生物联国产新兴窄带高并发 TurMass™ 无线通信技术,为室外大规模定位场景提供厘米级高精度、广覆盖、高并发、低功耗、低成本的一站式解决方案,助力行业智能化升级。

智能家居中的清凉“智”选,310V无刷吊扇驱动方案--其利天下

炎炎夏日,如何营造出清凉、舒适且节能的室内环境成为了大众关注的焦点。吊扇作为一种经典的家用电器,以其大风量、长寿命、低能耗等优势,依然是众多家庭的首选。而随着智能控制技术与无刷电机技术的不断进步,吊扇正朝着智能化、高效化、低噪化的方向发展。那么接下来小编将结合目前市面上的指标,详细为大家讲解其利天下有限公司推出的无刷吊扇驱动方案。▲其利天下无刷吊扇驱动方案一

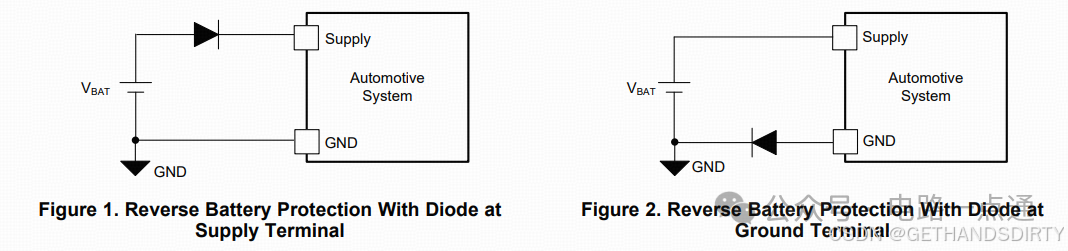

电源入口处防反接电路-汽车电子硬件电路设计

一、为什么要设计防反接电路电源入口处接线及线束制作一般人为操作,有正极和负极接反的可能性,可能会损坏电源和负载电路;汽车电子产品电性能测试标准ISO16750-2的4.7节包含了电压极性反接测试,汽车电子产品须通过该项测试。二、防反接电路设计1.基础版:二极管串联二极管是最简单的防反接电路,因为电源有电源路径(即正极)和返回路径(即负极,GND),那么用二极

比特币51%攻击是什么?比特币6个确认数是怎么得到的?

比特币51%攻击是什么?比特币6个确认数是怎么得到的?

评论