2018年1月4号,卡耐基国际和平基金会发表了一份报告,报告将伊朗描述为“第三级网络威胁”。该报告的作者指出,尽管伊朗利用类似 Shamoon 和鱼叉式网络钓鱼等网络攻击成功打击了德勤会计师事务所等公司,由于伊朗攻击的后续逐渐发展成为廉价的情报交易,这让调查者很容易就追踪到了来自伊斯兰共和国的攻击源,这有可能是攻击代码中包含波斯语,或者是因为与攻击相关的 IP 地址可追踪到伊朗。同样,伊朗的鱼叉式钓鱼攻击也遭到渗透者的英语代码攻击。

伊朗的攻击能力对比俄罗斯还是略显苍白,但仍是一个网络威胁。卡耐基国际和平基金会这份报告,涉及伊朗采用不对称武器(如网络攻击),以提醒人们注意国家支持者、代理人和非国家行为者们利用恐怖主义的方式。这可以提供一个有用的框架去分析各国将网络攻击变成不对称网络战中更危险的工具的方式和途径。

网络攻击能扩大恐怖主义影响面

叙利亚,阿富汗和利比亚的战争中,黑客入侵并不是代替恐怖主义,而是成为了一种新的不对称武器。恐怖主义仍然是国家和非国家行为者喜欢的工具。网络攻击是恐怖主义的一种补充形式,二者均可作为国家手段极具吸引力。例如,使用两种战术的国家可以合理推诿。外媒报道,伊朗是为激进组织的全球网络提供强大支持的例证。

现实世界,恐怖组织暗流涌动

在这些恐怖组织与网络攻击阻止中,黎巴嫩民兵组织 Hezbollah 打着“伊斯兰圣战组织”,“革命正义组织”和“地球受压迫组织”的旗号,曾于20世纪80年代发起多次攻击。而在这么多不同的名号下,Hezbollah 设法制造冲突,同时将人们对其最高领导人和宗教领袖的指责进行转移,同时还隐藏了自己对伊朗和叙利亚的援助。

巴基斯坦采取了相同的方法,暗中支持反对印度和阿富汗的激进组织,并在其境内藏匿基地组织人物。很大程度上,他们秘密充当***代理人的行为使自己免受责备,但仍不能排除发起攻击的嫌疑。即便有证据表明某个国家有恐怖主义行为时——如1992年伊朗涉嫌轰炸阿根廷驻以色列大使馆,2008年巴基斯坦***在印度孟买实施恐袭——但由于影响太小,无法抵消这种不对称武器的好处。

网络攻击在国家较量时更加“方便”

到目前为止,国家支持的网络攻击行为遇到的阻力更小。即使这些攻击已经对目标(主要是大公司)造成显著破坏,但幕后操作者却逍遥法外。更麻烦的是,针对政府和政治目标的攻击不需要承担什么后果。美国有关部门已经对美国国家人事管理局和民主党全国委员会等机构遭遇的网络攻击表示关注。虽然攻击者有迹可循,但攻击者背后的国家几乎未受到惩罚。网络攻击的低成本无疑会促使更多国家使用这一战术,一如以前利用恐怖主义一样。

像恐怖主义一样,除了法律和政府代价小外,黑客攻击的经济成本比传统战争也要少得多。一次成功的恐袭或网络攻击可能对目标造成超乎寻常的影响,相对需要的时间和精力则更小。征信机构 Equifax 遭遇攻击后,惊人的受影响人数,又或者俄罗斯干扰外国选举的持续影响。在网络攻击的世界里,一次小小投资就可产生巨大回报。

网络战场阴谋论

一款武器只有使用才会见效,正如***的情报水平有别于国家支持型激进组织一样,国家支持型网络攻击的技巧和能力也大不一样。由于网络攻击逐渐上升为一种不对称武器,担忧也随之而生,有些国家将成为黑客攻击的背后支持者,而他们也可以传授攻击技术。这种技术可以和传统武器一样售卖给伊朗和叙利亚等国,或许有一天俄罗斯会向这些国家提供网络工具和培训。有迹象表明,美国和以色列已经在网络战方面达成合作,例如2010年削弱伊朗铀储备的“震网”攻击就是例子。

提供培训和保护辐射网络影响力

与恐怖主义的赞助国家一样,网络攻击的赞助国家可以提供为网络攻击的实施提供培训和保护。他们甚至会用网络工具武装代理组织,如被培训过且被包庇的利比亚恐怖主义组织 Abu Nidal 组织。通过这种方式传播网络攻击知识可以提升全球网络战的技巧和能力。毕竟,爱尔兰共和军临时派中,接受过苏联培训的炸弹制造者就把自己所学的知识教给了激进组织,包括哥伦比亚革命武装力量。而且前俄罗斯武器专家们也援助了朝鲜的核计划。同样,与俄罗斯黑客组织合作过的网络雇佣兵也可能向其他客户提供培训和工具。俄罗斯等国还为爱国黑客提供法律庇护。国家支持型代理黑客的兴起可能加剧全球网络攻击行为。

然而,为了获得更高的网络攻击能力,国家需要做出相同的投入,以组建一支一级军队:一个强大的高级教育系统,投资研发,公私合作并给予一定弹性。像伊朗和朝鲜这类在一些方面相对落后的国家,不容易培养或吸引世界级网络人才。尽管缺乏资源,但他们野心勃勃且干劲十足,一如他们对核武器的追求一样。专业知识虽然不够,但其恒心或许能克服其不足,实现从第三级网络威胁到更严重威胁的变身。

-

IP

+关注

关注

5文章

1708浏览量

149565 -

代码

+关注

关注

30文章

4789浏览量

68630 -

网络攻击

+关注

关注

0文章

331浏览量

23460

原文标题:网络攻击:另一种不对称武器!

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

网络攻击中常见的掩盖真实IP的攻击方式

国产网络安全主板在防御网络攻击中的实际应用

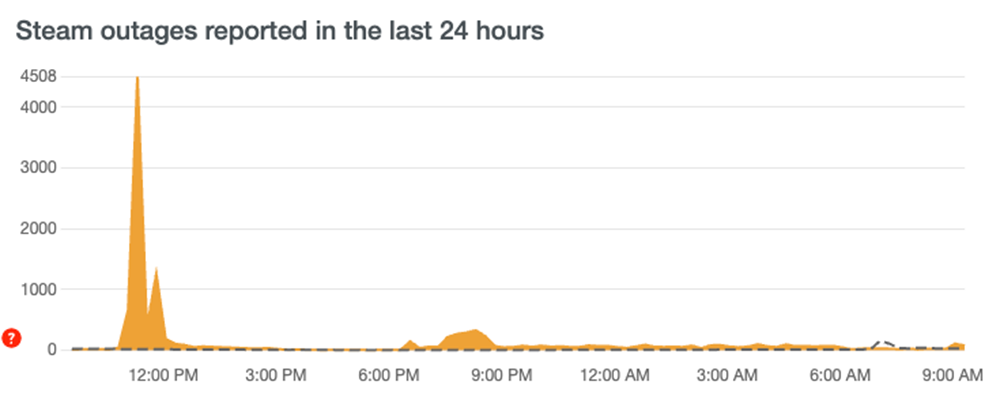

Steam历史罕见大崩溃!近60个僵尸网络,DDoS攻击暴涨2万倍

Commvault分析正在改变网络威胁局势的六大趋势

DDoS有哪些攻击手段?

如何保护SCADA免受网络攻击

特斯拉将扩大超充网络

“五一假期将至:您的企业网络准备好抵御黑客攻击了吗?”

揭秘!家用路由器如何帮你防范网络攻击?

新型网络钓鱼服务利用2万个域名攻击全球百余国家

随机通信下多智能体系统的干扰攻击影响研究

网络攻击扩大恐怖主义影响,更“方便”国家较量

网络攻击扩大恐怖主义影响,更“方便”国家较量

评论