论坛最近出现了讨论GSM安全性的文章,甚至要移动停掉GSM网络以保证用户安全,尤其是资产安全,有点放大之嫌。

GSM网络的安全讨论不是现在才发现的,最近出现的一两起短信劫持导致资产损失也不是新出现的技术。短信嗅探是七八年前就玩烂的技术,现在突然爆出来,不过是因为之前这个技术并没有导致什么问题,现在出现也只是犯罪分子运气加上用户使用习惯、信息泄露泛滥综合环境下导致的个案而已。

在讨论这个问题之前,楼主先举一个不恰当的例子:我们生活的环境安全吗?不见得吧,随便一个人,到超市买一个CAIDAO,就可能KO你,安全从何谈起?但是为什么我们的社会没有发生大规模这样的事件?从经济学的角度来说,就是得不偿失,收益与风险不成正比。你如果认可了这个观点,我们才可以继续往下谈通信的安全问题。

让我们看看GSM网络漏洞导致的网络诈骗常用手段。

1

大量发送垃圾短信

这是由于GSM网络只提供基站侧对手机的单向鉴权,说白了,就是只有基站认证手机用户的身份是否合法,但是手机没有权限去认证基站是否合法,所以只需要用一个简单的伪基站,就能做到。但是现在城市里面的公安局、无线电委员会、通信管理局、三大运营商都有实时监控伪基站的手段,一旦发现某个地方有密集的信号发射干扰,马上就会定位追踪并且派人现场抓捕,现在使用率已经不高,并且只能给用户发送一些黄赌毒的信息,收益不高,渐渐消失在人民的视野。

2

木马劫持

这和手机系统有关,和运营商关系不大,手机进化到智能机时代之后,尤其是前期的安卓系统,由于是部分开源,导致比较容易被植入木马软件。比如你的QQ、微信好友被盗号之后给你发送的连接,你一点就有可能被植入木马,或者你自己在浏览乱七八糟的网站上随意点击也有可能,但是相对来说,苹果系统比较安全,现在的安卓系统也基本堵住了这个漏洞。木马劫持虽然会导致用户的信息安全受到威胁,但是很难获得大范围的高收益,原因无外乎几点,一是需要在用户的手机里面植入木马,二是需要用户操作的时候才能劫持信息。比如用户操作了支付宝,支付宝下发了验证码,这个时候木马才能将短信码读取并悄无声息发送给骗子。随着各大APP安全技术的提高,木马植入也基本淡出了人们的视野。

3

销卡补卡

这个手段不可谓不高明,高明在于几乎不需要技术,在某个夜晚,当你一觉醒来,你发现你的手机卡已经不能用了,等到你去营业厅补卡的时候,才发现,你的手机银行、支付宝的钱财都消失了。原理更加简单了,也和GSM无关,在3G/4G下也是一样的,骗子勾结运营商的工作人员,强行停掉你的卡,然后再补一张同样号码的卡即可,然后在深夜将你的手机账号相关的所有能够转走的钱全部转走。很多人对运营商异地不能补卡很费解,如果能够异地补卡,出了问题谁负责?在中国随便一个地方的营业厅都能停掉你的卡然后补一张,现在手机号几乎可以关联你的所有行为,谁能管控这个风险?发卡地补卡至少可以堵住这部分风险。

4

短信嗅探

终于说到本文的重点了,短信嗅探,其实就是所谓的GSM监听。首先,监听需要满足两个基本条件,一个是监听者必须和你在同一个基站底下,二是监听者已经破译了GSM网络传输的密码。

那些说什么GSM是明文发送的基本属于人云亦云,只不过GSM的制式原理由于没有过多考虑安全的原因,导致了很容易被破解。OsmocomBB全称OpensourcemobilecommunicationBaseband,是GSM协议栈的开源实现。这解释起来挺绕,简单说就是OsmocomBB开源项目已完成对GSM通信网络的破解。程序员可以利用OsmocomBB开源项目的成果,实现对2G手机的非接触式监听。

黑客将MotorolaC123/C121等早已被市场淘汰的老旧手机成为监听手机基站信号的秘密武器,黑客拿到用以监听的老旧手机,首先会重写固件进行技术改造。其原理就好象人们拿收音机听广播,现在这部被改造的MOTO古董手机就成了捕捉空气中GSM信号的“收音机”。

将这些改造过的旧手机通过音频数据线连接到电脑,再使用网络嗅探软件,将监听装置收听到的2G手机数据成功捕获。深入分析即可解析出手机短信、彩信、音频信号(通话)、以及手机上网的数据包(继续解码可以得到上网数据)。

使用抓包工具分析监听到的短信内容

通过上面的解释,我们大概了解,骗子想要最终实现对你资金的盗取,需要进行以下步骤。

(1)选择一个窝点,准备好工具,打开电脑,然后开始监听网络上的信息,并获取有用信息,这个时候,通常第一步是先获取你的手机号码。

(2)选择一个深夜(为什么要深夜是因为如果是白天,你看到短信内容马上就会意识到风险,会立刻停了各种工具),然后用你的手机号,随机登陆各大银行网银、支付宝、微信等,通过短信嗅探截取你的短信验证码修改密码,完成资金转移。

是不是很简单?的确,在GSM网络制式下,就是这么简单,你的钱财一下就没有了,但是为什么至今中国并没有发生大规模的短信劫持导致的网络安全事件?

得不偿失,是我一开始就亮出来的观点!

否则,运营商早就停用GSM网络了,试想一下,随意一个人,花几百块钱就能随意监听别人的隐私盗取别人的资产,我们的社会现在会变成什么样了?不必杞人忧天。

为什么说得不偿失呢?

绝大部分的人账号仅凭一个短信验证能够被转移的资金有限,几千几万基本就封顶了(限额导致),但是通过短信嗅探来获取不法所得需要一个完整的犯法链条,要有人卖相关的设备给你,要有资产转移的渠道,关键问题是,你无法像目前大面积存在的电信诈骗一样,人在海外就能操作,你必须在和被盗取人同一个基站底下,犯法风险太高。

你需要同时获取别人的手机号码、银行账号、身份信息,仅仅凭借一个手机号码和短信,获得实在太少,支付宝也好,微信也罢,想通过电脑转移资金基本不太可能,微信不支持电脑转账,支付宝的安全策略也不支持一个电脑同时操作多个支付宝账号转账。没有别人的手机,想通过一个手机号和短信,获得实在不多。

最为关键的是,绝大部分的人都已经开通了3G、4G,在3G4G信号下,短信是走3G、4G的,这个时候你又必须要开一个信号干扰器,让用户强制回落2G,但是你的干扰器一开,马上就会被运营商部门检测到。

假设一切天时地利人和,你通过GSM监听,得到了别人的信息,在深夜完成了资产盗取,然后通过手段将钱取了出来,然后呢?换个地方继续,直到被抓的那一天,仅此而已。

安全从来都是相对的,电信的CDMA不必说,是原理的问题,导致没有这个风险,联通停2G也和安全毫不相干,想说因为出现几起资产安全事件就让移动停掉2G简直就是杞人忧天。

如果你所在的地方4G信号不错,就开着机睡觉吧,至少可以保证短信是走4G到你手机的,他们监听不了,也就获取不到,如果他们非要开着信号干扰器来作案,那就和我开头说的一样,自然有相关部门定位、跟踪、抓捕它,你防止不了,也无需太过担心。

至于移动GSM的命运,三年之后我看不到任何会停掉的迹象,忘记说了,移动的科研都是以三年为基础的,三年后,尽人事听天命吧!

-

网络

+关注

关注

14文章

7583浏览量

88970 -

GSM

+关注

关注

9文章

835浏览量

122925

原文标题:GSM网络不安全?正老当益壮,不要杞人忧天

文章出处:【微信号:C114-weixin,微信公众号:C114通信网】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

桥接解决网络覆盖问题

Jtti:常用的网络质量监控方法有哪些

纯净IP:构建可信网络环境的基石

漏洞扫描一般采用的技术是什么

漏洞扫描的主要功能是什么

常用的k8s容器网络模式有哪些?

常见的服务器容器和漏洞类型汇总

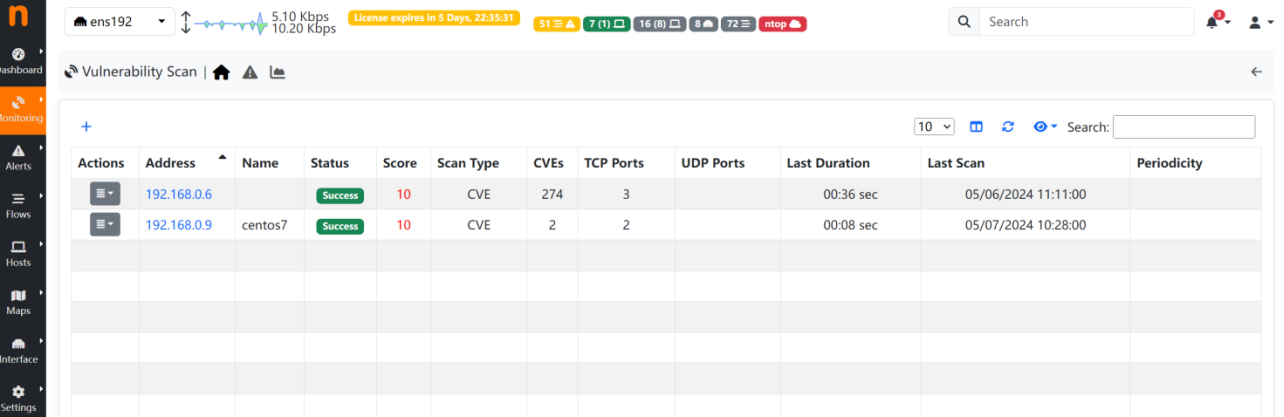

艾体宝干货 网络安全第一步!扫描主机漏洞!

什么是工业控制网络节点?常用的节点有哪些

网络延迟为何如此重要

矢量网络分析仪和射频网络分析仪有什么区别

STM32F107VCT6+DP83848在复杂网络环境中网络部分挂掉的原因?怎么解决?

基于FPGA的网络加速设计实现

盘点GSM网络漏洞导致的网络诈骗常用手段

盘点GSM网络漏洞导致的网络诈骗常用手段

评论