近日,全球电脑芯片巨头英特尔再次揭露了其部分处理器存在三个漏洞,该漏洞名为“L1终端故障”(L1TF),昵称为“预兆”(Foreshadow)。“预兆”为今年一月发现的“幽灵”(Spectre)和“熔断”(Meltdown)病毒的衍生变种,黑客可以借此窃取用户存储在计算机或第三方云上的数据。

今年以来的短短8个月时间,英特尔已经被曝光了三次芯片漏洞。虽然昨日英特尔宣布了漏洞的细节和防御措施,但比起“亡羊补牢”,更让消费者担心的是,为什么英特尔芯片如此频繁出现漏洞?又该如何保护电脑信息安全?

L1TF漏洞比“幽灵”和“熔断”更严重

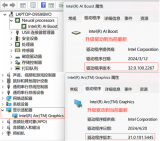

L1TF是一种最近发现的推测执行侧信道分析的安全漏洞,会影响CPU中安全等级最高的软件保护扩展(Intel Software Guard Extensions;SGX),包括自第二代酷睿(Sandy Bridge)以来的各类桌面、移动笔记本、服务器和数据中心产品。而这块独立的安全区域曾帮助一部分CPU免于“幽灵”和“熔断”的大部分攻击。

英特尔进一步研究后发现,L1TF漏洞还可能影响其它处理器、操作系统和虚拟化软件。并表示受到影响的产品包括2015年以来发布的酷睿(Core)以及至强(Xeon)处理器,承诺未来的芯片将以不受“预兆”影响的方式制造。

从目前看来,这次的安全漏洞似乎只有英特尔平台CPU受到了影响。

值得一提的是,上周英特尔在其数据中心创新峰会上公布了2018年末至2020年的三款Xeon处理器路线图,并表示重新调整了架构,实现底层的完全免疫。

但是,经此三次“漏洞门”的影响,许多消费者转向了AMD平台。一方面,此前两次漏洞的软修复方式带来了CPU性能明显下降,也不能彻底解决芯片安全问题;另一方面,漏洞的威胁仍像“达克莫里斯之剑”一般挥之不去,这对消费者和英特尔都是一种两难的状况。

如今补丁满天飞 需共同应对

数据安全是一个严肃的话题,软硬件的设计缺陷会直接导致亿万用户遭受重大损失。亦如华为高级安全架构师黄生强在今年5月2018RSAC网络安全热点分享会上所言,“当 AI 技术商业落地后,黑客入侵、系统漏洞、处理器效率、自动检测等都将是必须死磕的安全问题。”

但这已不是芯片龙头英特尔一家可以解决的,而是英特尔、ARM、AMD等各大芯片生产商一起积极应对的问题。

例如,年初的“幽灵”和“熔断”在曝光前,这些芯片生产商及其客户、合作伙伴,包括苹果、谷歌、亚马逊公司和微软等,都已在加紧解决这一问题,一个由大型科技公司组成的联盟正展开合作,保护其服务器,并向客户的电脑和智能手机发送补丁。

在新信息革命呼之欲出的当下,物联网、无人驾驶、5G、人工智能、云计算等新兴领域都对芯片提出了更高要求。芯片漏洞已成为“一损俱损”的全行业事件,需要整个产业链的密切配合、共同解决。

-

处理器

+关注

关注

68文章

19286浏览量

229842 -

英特尔

+关注

关注

61文章

9964浏览量

171773

原文标题:【IC设计】芯片漏洞“雨纷纷”英特尔再曝病毒变种 L1TF

文章出处:【微信号:DIGITIMES,微信公众号:DIGITIMES】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

英特尔Panther Lake处理器或将2025年下半年亮相

英特尔发布至强6处理器产品

选择英特尔® 酷睿™ 处理器家族,开启智能计算新时代

英特尔酷睿Ultra处理器出货量预计飙升

英特尔CEO:AI时代英特尔动力不减

已有超过500款AI模型在英特尔酷睿Ultra处理器上得以优化运行

英特尔酷睿Ultra处理器突破500个AI模型优化

Arrow Lake-S英特尔处理器规格曝光,共计16款125W及65W产品

英特尔二季度对酷睿Ultra处理器供应受限

苹果M3芯片相当于英特尔什么处理器

5G网络优化处理器和AI PC抢镜 英特尔携三大重磅产品线亮相MWC24

英特尔至强处理器优化升级,助力打造未来高能效数据中心

英特尔和AMD处理器的区别和特点

英特尔再次揭露处理器存在三个漏洞

英特尔再次揭露处理器存在三个漏洞

评论