五年前,2013年7月25日,Barnaby Michael Douglas Jack,被女友发现时,已经死于旧金山 Nob Hill 公寓中。距离 BlackHat 大会开幕仅剩一周时间。

Jack 在那一年准备的演讲题目是 Hacking Humans,Jack 是新西兰人。

新西兰,英联邦成员国之一,独立国家,人口400多万,北京人口2000多万,是北京人口的五分之一。在世界政治舞台上,几乎没有存在感。近年,除了在去年上任的历任中最年轻的80后女***Jacinda Ardern,才使得新西兰在全球新闻榜单上好不容易刷得一条,女***还上榜该国最性感、最想睡的女性第九名。

在世界黑客舞台上,Jack 却为新西兰刷得“头彩”般的存在感:

2010年,BlackHat大会,Jack 把两台银行 ATM 机器搬上舞台,然后通过破解程序,让ATM疯狂吐钞。此举让他名声大噪,成为当年大会的黑客明星;

2012年,Jack在墨尔本的一个安全会议上,演示了心脏起搏器被黑掉后变成了杀人武器;

2013年,Jack准备重返BlackHat,并于早些时候提交了演讲议题,BlackHat也已经挂出议题简介预告,Jack准备在当年8月再放异彩。议题是关于心脏起搏器和植入型心脏复律除颤器的,大家本来有机会在8月1日看到他演示如何在9米远外“遥控杀人”。

人算不如天算,警方后来公布死亡原因是吸食毒品过量,他女朋友也证实 Jack 有吸毒史。如今,我们还能在 BlackHat 官网看到13年的议题简介,其中就有 Jack 准备的内容:IMPLANTABLE MEDICAL DEVICES: HACKING HUMANS,植入式医疗设备:入侵人体。

天妒英才,上帝那里也许有几台ATM机需要他去帮个忙。意外离去,让Jack的演讲预告成为他与这个世界匆忙告别的注脚,也是他最后给世界发出的预警——不要让物联网设备成为杀人武器。

互联网,改变了人类,而物联网,植入了人体。

植入式医疗设备,当嵌入了无线功能,方便了医生无线操作,采集数据,实时监测。也吸引了黑客前来寻找漏洞。互联网时代,头号黑客凯文.米特尼克说过“没有进不去的电脑”,物联网时代,新一代黑客同样发现,“没有什么医疗设备是入侵不了的”。

Jack 并非第一个研究医疗设备漏洞的黑客,当然,更不是最后一个。

2011年,安全研究人员 JayRadcliffe 演示了关闭佩戴的胰岛素泵;

2015年,BillyRios 宣布,可入侵和控制众多电脑化的联网药物注射器,还能改变系统设定的注射剂量;

2018年,在今年的 BlackHat和Def Con 大会上,安全专家们再次带来了入侵医疗设备的议题,就是今天这篇所讲的。

曾记得有个段子,记不太清了,大意是:领导问,我们应该把有限的资金投到哪个口,有人说教育,有人说食品安全,有人说医疗。领导说,都错了,应该投入到监狱改善,因为那可能是未来我们都要去的地方。

段子好笑,可是,哪个段子又不是源于现实呢,真作假时假亦真。我们未来可能都要去的地方,是医院。

社会务必加大投入物联网安全,特别是医疗物联网设备。人类会生病,可不想因黑挂机。

一、不能补丁

在今年拉斯维加斯举办的Black Hat和Def Con会议上,研究人员展示了如何入侵心脏起搏器、胰岛素泵、以及现实病人实时生命体征的仪器。

医疗设备存在的安全隐患。仿佛是挥之不去的痼疾,难以救治,不放防范。而且,大多数物联网设备的特点是,连补丁都没法打,除非厂商召回。

二、黑死病人

十年前,我们已经知道起搏器可以被入侵,但是现在能救人一命的植入式医疗设备仍然可能因被入侵而害死病人。本届BlackHat大会,攻击者可以让心脏起搏器对心脏产生致命冲击,或是无法给予病人需要的起搏冲击力;攻击者还可以妨碍胰岛素泵工作。

在要求体内有植入式医疗设备的与会者离场后,来自WhiteScope的研究员Billy Rios和来自QED Secure Solutions的Jonathan Butts,向观众演示了攻击者在一个医疗设备上远程安装恶意固件以控制病人的起搏器。他们之所以能成功,是因为美敦力医疗公司的固件升级没有加密,两位研究员还讨论了该公司提供软件服务网络基础设施存在哪些漏洞。

三、宽容恶意

他们展示了如何入侵美敦力的CareLink 2090 编辑器,这是一个运行于Windows XP的编程设备,供医生控制病人的植入式起搏器。他们演示了两种入侵方式,且都改变了设备的程序编写,其操作可危及使用这种设备的病人。Butts解释称,攻击者可以触发起搏器,也可以在必要时阻止起搏器工作。

该设备的固件无需数字签名,编辑器的升级信息通过一个加密的HTTPS连接推送。美敦力设备会把恶意的重新编辑威胁视为“低风险”行为。医生能做的只能是祈祷设备没被攻击。如果觉得情况还不糟糕,想想有多少病人已经受到数据泄露的影响,或是多少医院已经被勒索软件攻击,那么美敦力设备的这种“宽容”确实过于滑稽了。

Rios和Butts指出,如果美敦力能数字签发代码,在保护病人生命安全方面就能有很大改善。

四、胰岛素泵

但除此之外,研究人员还展示了针对美敦力胰岛素泵的攻击。用软件定义的无线电波,他们阻止了胰岛素泵的正常注射。

美国工业控制系统网络紧急响应小组(ICS-CERT)指出,攻击者还可以截取远程控制器和胰岛素泵之间的无线信号,篡改信息后再触发胰岛素注射。

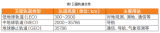

ICS-CERT还通报了下列美敦力设备存在的安全隐患:

1、MiniMed 508 胰岛素泵

2、MyCareLink 24950 和 24952 病人监视器;

3、Carelink 2090 编辑器 和 N'Vision 临床编辑器。

五、干扰医生

在Def Con大会上,研究员向与会者演讲如何篡改病人的实时生命体征。

前面讲的是植入式医疗设备的漏洞,可能危害病人健康,甚至生命。其他医疗设备就不用担心吗,当然不是,研究员展示了如何篡改病人的实时生命体征,让医生施以不必要的治疗。

在进行实际攻击操作之前,McAfee高级威胁研究团队的高级安全研究员Doug McKee咨询过Shaun Nordeck医生,以确定病人的生命体征对于医生进行准确施救有多么重要。Nordeck医生表示,生命体征是临床决策中不可或缺的部分。并非所有医疗专家在作出治疗决策前,都会跑到每个病房来验证体征监控指标。

在Def Con大会上,McKee讨论了RWHAT协议的弱点,这是监控类医疗设备使用的网络协议之一。很多医院使用的大部分重要医疗系统都使用这一协议。McKee演示了如何利用协议漏洞,实时篡改传输的数据,混淆医生的判断。他认为,缺乏授权验证会导致一些流氓设备加入网络中,模拟病人的监控信号。

McAfee发布了两个视频向观众演示病人体征被实时篡改的情况。其中一个把心跳指标改成了一条直线,另一个则把正常心跳改成了剧烈跳动的指标,这些都会影响医生的决策。

Nordeck医生在解释这种攻击带来的影响时,说:“虚假的心跳曲线,即便只是间歇性的,也可能因干扰医生判断,而导致病人延长住院,增加病人额外的测试,而医生如果开出控制心律的药物,也会给病人带来副作用。医院还要承受不必要的资源消耗。”

McKee建议,医疗设备厂商必须对设备数据进行加密,并增加验证授权,这样会增加黑客攻击设备、篡改数据的难度。

六、结语

物联网时代,物联网安全研究必须要赶上物联网的发展速度,植入人体的IoT设备可不仅仅只有医疗设备,还会有更多其他需求的植入式IoT涌现。

-

互联网

+关注

关注

54文章

11067浏览量

102565 -

物联网

+关注

关注

2900文章

43994浏览量

369874

原文标题:Hacking Humans,天才黑客对物联网最后的警告

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

浅谈物联网的优缺点

工业互联网远程监控平台是什么

esp8266已连接到Wifi但无法连接到互联网,为什么?

工业互联网平台中什么是关键

新基建工业互联网是什么?

传感器的工业互联网时代

什么是卫星互联网?卫星互联网的组成

互联网改变了人类 物联网植入了人体

互联网改变了人类 物联网植入了人体

评论