摘要:

为进一步提高信息系统安全风险评估结果的准确性和可用性,降低主观因素的影响,以模糊层次分析法和攻击树模型为基础,对信息系统的安全风险进行评估。首先,采用攻击树模型描述系统可能遭受的攻击;其次,假定各叶节点具有不同的安全属性,采用模糊层次分析法求解各安全属性的权值,为降低专家评分的主观因素影响,假定各属性得分为区间变量,建立基于区间变量的属性概率发生模型。最后,采用实例进行分析验证,结果表明该方法不仅进一步降低了风险评估时主观因素的影响,且思路清晰,方法简单,具有较强的通用性和工程应用价值。

❖

0 引言

20世纪90年代末,SCHNEIER B首先提出攻击树概念[1],因其层次清晰、直观形象等特点,后被广泛用于系统安全威胁分析和风险建模[2-6]。但在定量分析方面,传统的攻击树建模存在不足,因而大量攻击树模型的改进方法被业界学者提出,用于提高网络安全风险评估的效果。张春明等[7]提出了基于攻击树的网络安全事件评估方法,为制订安全防护策略提供了有力支持。王作广等[8]基于攻击树和CVSS对工业控制系统进行风险量化评估,但在根据CVSS 3.0规范求解叶节点的概率时,并未对各节点的属性进行分析。李慧[9]、黄慧萍[10]、任丹丹[11]等采用攻击树模型分别对数传电台传输安全、工业控制系统、车载自组织网络进行威胁建模或安全风险评估,但在各安全属性计算上还存在不足。基于上述文献可知,采用攻击树模型进行系统安全风险分析时,主要存在两个方面的不足:一是如何对各安全属性进行准确分析;二是如何定量分析各叶节点的发生概率,降低主观因素的影响。鉴于此,本文采用模糊层析分析法(Fuzzy Analytic Hierarchy Process,FAHP)对攻击树模型进行改进,首先赋予各叶节点特定的安全属性,然后基于评估对象的特点采用FAHP计算各安全属性的权值,同时利用基于区间变量的属性概率发生模型求解各属性的发生概率,最后计算各叶节点的发生概率。该模型充分考虑攻守双方的博弈过程,能够更加准确、合理地评估系统所存在安全风险,可为后续安全防护策略的制定提供技术支撑。

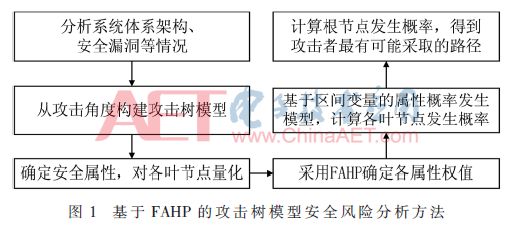

1 攻击树模型

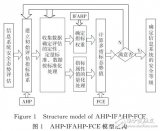

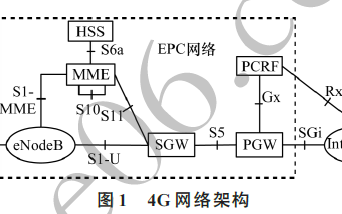

在攻击树模型中,根节点代表攻击目标;叶节点代表攻击过程中采用的各种攻击方法[12-13]。叶节点之间的关系包括:与(AND)、或(OR)和顺序与(Sequence AND,SAND)3种[7]。采用FAHP对攻击树模型进行改进,并将其用于系统安全风险分析,主要思路如图1所示。

2 基于FAHP的攻击树模型改进

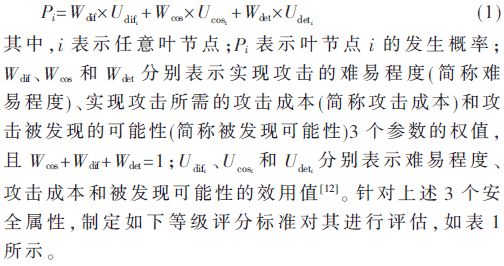

2.1 叶节点的指标量化

由于攻击的实现可能受多个因素的影响,为反映各因素对攻击事件的影响,给各叶节点赋予3个安全属性:实现攻击的难易程度(difficulty) 、实现攻击所需的攻击成本(cost)和攻击被发现的可能性(detection)。根据多属性效用理论,将以上3个属性转化为达成目标的效用值,进一步可计算叶节点的发生概率[8,12]:

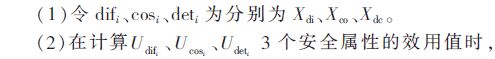

在实际工程应用中,通常采用专家打分的方法对叶子节点各安全属性值进行赋值。分析之前可做如下假设:

2.2 安全属性权值

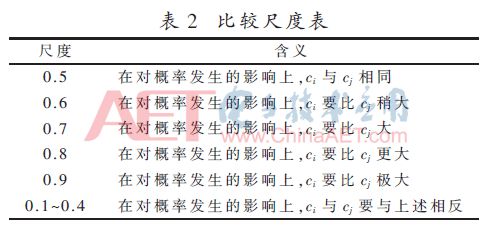

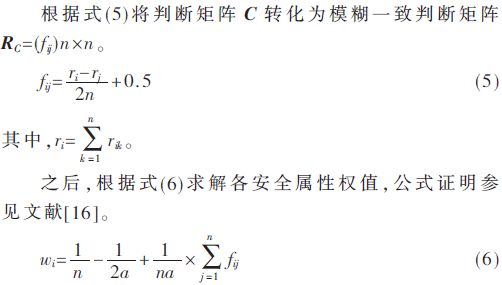

采用FAHP对攻击成本、难易程度和攻击被发现的可能性这3个安全属性的权值Wdif、Wcos、Wdet进行求解。根据该层各因素受攻击后对上一层因素造成的相对危害程度,来确定本层次各因素的相对重要性。本文采用0.1~0.9的标度,将相对重要性给予定量描述,比较尺度如表2所示[12]。根据表2确定每个属性的重要程度,并构造判断矩阵C[15]:

a与权重的差异度成反比,即a越大,权重的差异度越小;a越小,权重的差异大越大。当a=(n-1)/2时,权重的差异度越大。本文取a=(n-1)/2,RC为一个3阶矩阵,因此a=(n-1)/2=1,其中,n为模糊一致矩阵的阶数,得到wc=[0.383 4,0.333 3,0.283 3]。由此,可以得到Udif=0.383 4、Udet=0.333 3、Ucos=0.283 3,利用式(1)最终求得叶节点的发生概率。

2.3 根节点的发生概率

计算根节点发生概率需首先确定攻击路径,攻击路径是一组叶节点的有序集合,完成这组攻击事件(叶节点)即可达成攻击目标。构造攻击路径的算法如下:

(1)假设G为攻击树的根节点,n为根节点的度。

(2)对可能的攻击路径Ri=(X1,X2,…,Xm),i={1,2,…,n}进行分析:对G所有的子节点进行搜寻,如果该子节点为叶节点Mi,则确定其中一条可能的攻击路径,否则以各子节点为根,对下一级子节点进行搜寻,直至将所有可能的攻击路径确定为止。

(3)求解每一条攻击路径可能发生的概率:采用自底向上的方式,由子节点求解父节点发生的概率,具体可参考文献[7]和文献[17]。

假设安全事件有n种攻击路径,且攻击路径Ri=(X1,X2,…,Xm),i={1,2,…,n},其中Xi表示各叶节点。则路径Ri发生的概率为:P(Ri)=P(X1)×P(X2)×…×P(Xm),i={1,2,…,n},对比各攻击路径发生概率的计算结果,其数值大小可反映攻击者对攻击方式的选择倾向,应重点防御概率最大的攻击方式。

3 实例验证

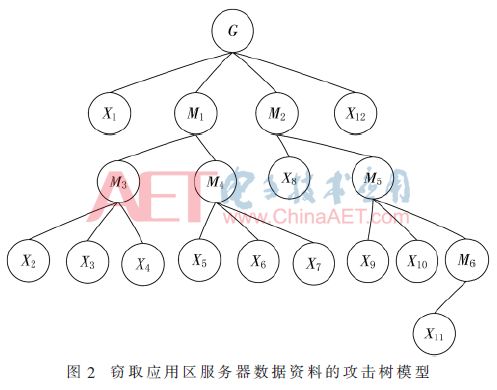

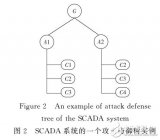

本文采用文献[12]实例进行应用验证分析与对比。仍以某军事业务系统内部人员窃取文件资料为例建立攻击树模型,如图2所示,各节点含义如表3所示。具体步骤和典型的内部人员攻击手段可参考文献[12],本文不再赘述。

利用表1的评分标准,对此攻击树中各叶节点的安全属性值打分。为了更好地验证本文方法的有效性,此处采用文献[12]的评分结果,具体如表4所示。

假定表4中各叶节点的得分为得分区间值的中值,X的取值为评分等级最大值时,mid+αXmid,X=Xmid-αXmid。不失一般性,取置信水平α=0.1,则进一步可得各安全属性得分区间值。根据式(3)和式(6)分别求解各属性的效用值及对应的权值,最后根据式(1),即可得各叶节点的发生概率,结果如图3所示。

由图3可知,本文方法与文献[12]中各叶节点发生概率的最大差异在于叶节点X8的发生概率,本文中P8(X8)=0.746 9,文献[12]中P8(X8)=0.929 0,产生该情况的主要原因是各安全属性权值不同,本文方法和文献[12]中各属性权值如表5所示。

在构造判断矩阵时,各属性的重要程度梯度较小,所求权值应当与重要程度相吻合,而文献[12]中各权值的取值差异较大,根本原因在于层次分析法主观性较强,而本文采用模糊层次分析法,一定程度上降低了主观因素的影响,进一步说明了本文方法的有效性。

根据2.3节中的攻击路径算法,列出所有可能的攻击序列:R1=(X1);R2=(X2);R3=(X3);R4=(X4);R5=(X5);R6=(X6);R7=(X7);R8=(X8,X9);R9=(X8,X10);R10=(X8,X11);R11=(X12)。

根据式P(Ri)=P(X1)×P(X2)×…×P(Xm),各攻击序列的发生概率如图4所示。

由图4可知,R11电磁泄漏发生概率最大,即攻击者极有可能利用电磁泄露等问题进行攻击;其次是内部人员窃取文件资料的攻击树模型中R5、R6、R7攻击序列发生的概率较大,也即攻击者很有可能利用系统自身的漏洞实现窃密行为。而与文献[12]的结论相比,攻击树模型中R5、R6、R7攻击序列发生的概率最大,其次是电磁泄漏发生概率,造成最终结论存在误差的根本原因是各安全属性权值不同,其原因与叶节点发生概率相同,此处不再赘述。基于上述分析,该军事业务系统需要针对攻击序列R5、R6、R7、R11采取相关的安全防护措施。

上述分析是在置信水平α=0.1时给出的分析结论,为了进一步研究不同置信水平对安全风险评估结果的影响,下面给出不同置信水平下各攻击序列的发生概率,具体如表6所示。

由表6可知,随着置信水平的增加,各攻击序列的发生概率呈递增的趋势,主要是由于随着置信水平的增加,将安全属性得分取平均的范围增大引起的;随着置信水平的增加,各攻击序列的发生概率大小的顺序不变,进一步说明置信水平的取值对最终一致性结论影响较小。

4 结论

本文提出了一种基于FAHP和攻击树的信息系统安全评估方法,并通过实例进行了对比验证。首先,采用FAHP进行各安全属性权值求解,降低了评估过程中的主观因素;其次,在各叶节点发生概率求解时,将各属性得分假定为区间变量,一定程度上降低了专家认知不确定带来的影响,进一步增加了各属性的信息量,提高了各叶节点发生概率的精度;最后,通过实例给出了对信息系统进行安全评估的典型方法步骤,找出了攻击者最可能采取的攻击方式,可为系统的安全防护体系构建提供技术支撑。

-

网络安全

+关注

关注

10文章

3126浏览量

59595 -

系统安全

+关注

关注

0文章

44浏览量

14498 -

FAHP

+关注

关注

0文章

2浏览量

6748

原文标题:【学术论文】基于FAHP和攻击树的信息系统安全风险评估

文章出处:【微信号:ChinaAET,微信公众号:电子技术应用ChinaAET】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

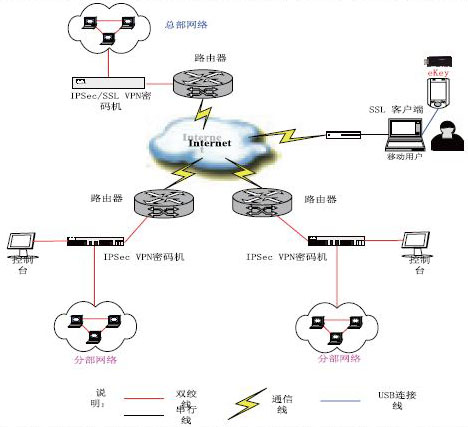

VPN在信息系统安全等级保护中的应用

基于Petri网的指挥信息系统死锁防治算法

基于Web的信息系统安全风险评估工具的设计

网络信息系统安全评价体系研究

一种可行的分布式存储系统安全构造方法

一种基于FAHP和攻击树的信息系统安全评估方法

一种基于FAHP和攻击树的信息系统安全评估方法

评论