基于EPA的上业控制网络的一大优点就是将EPA控制系统与企业电子商务、物资供应链和ERP等形成整体构成了高效畅通的“透明网络”以提高上作效率。但是,整体的网络透明度承担了一定的风险。由于基于EPA的上业控制网络是一利‘高度开放的控制网络,它使用了T CP/ IP协议,因此可能会受到包括软件黑客、恐怖卞义、病毒以及上业间谍的非法入侵与非法操作等网络安全威胁,没有授权的用户可能进入EPA上业控制网络的过程监控层或管理层,造成安全漏洞。一旦上业控制网络遭受黑客、恐怖卞义的袭击将对企业造成巨大损失,甚至威胁国家公共安全。因此,基于EPA的上业控制网络安全问题是一个急需研究和解决的问题。

实践表明,网络的安全性取决于网络中最薄弱的环y。发现EPA上业控制网络中的薄弱环竹,最大程度地保证网络系统的安全,其中最为有效的方法就是定期对EPA上业控制网络进行安全性测试和分析,及时发现网络存在的脆弱性,分析出现这些安全威胁的原因,通过采用相关技术和管理手段弥补安全漏洞,阻比安全事件的发生,从而加固EPA上业控制网络的安全。

1 EPA工业控制网络安全测试原理

1. 1 EPA上业控制网络而临的安全威胁分析

结合EPA网络安全规范、KIST一800系列规范,将EPA上业控制网络而临的脆弱性分为如下儿类:

( 1)网络漏洞:在复杂的上业控制应用中,网络服务的安全漏洞是不容忽视的。如EPA设备管理服务。

基于EPA的上业控制网络采用以太将而临服务欺骗的威胁;将w eb服务器置入PLC或现场设备实现动态交4_将而临C(}I滥用威胁;除此之外,还有拒绝服务、FTP漏洞、T elnet漏洞等应用服务漏洞;

( 2)系统漏洞:虽然EPA上业控制网络中有些现场设备没有使用任何操作系统,但是一些更为重要的上业交换机、OPC服务器、组态设备等使用了通用的操作系统,这些系统往往存在一些安全漏洞,如系统弱口令等;

( 3)协议漏洞:许多上业通信协议设计之初并没有考虑安全问题,通信是建立在IP信任的基础上,所以不可避免地会遭受安全攻击。如T CP/ IP协议容易遭受IP欺骗、ARP欺骗等攻击;EPA协议中使用的PT P协议容易遭受卞时钟欺骗攻击等;

( 4)策略漏洞:缺乏或不合理的安全保障技术或策略,将会给EPA上业控制网络带来极大的安全风险。如不正确的EPA安全网关和防火墙的过滤策略将使一些非安全报文进入控制网络;明文传输重要通信报文将遭受非法窃取等。网将现场控制系统、过程监控层网络、企业信息管理层网络进行高度集成和互联,这种扁平化的网络结构层次也使EPA土业控制网络面临了越来越多的安全威胁。

1. 2 EPA安全测试系统的功能

由于EPA土业控制网络环境复杂,具有多种潜在的安全威胁,安全测试一般在网络层、操作系统层、数据库层、应用系统层等多个层面上进行。安全测试系统不仅能检测EPA土业控制网络中存在的安全漏洞,还必须能够在测试报表中给出建议解决方案,在测试过程中有诊断和监控功能以防止测试对控制系统造成损失。因此,EPA安全测试系统应具备以下几利‘功能:

信息探测功能

EPA安全测试的前期需要通过信息探测尽可能多的(l在获取待测EPA土业控制网络存活的设备信息,信息探测为漏洞检测和渗透测试做铺垫。

(2)漏洞检测功能

漏洞检测通过发送检测报文,然后侦听检测目标的响应,查询特征库判断网络系统是否存在漏洞,实现对EPA服务、非EPA服务、操作系统等层面的漏洞检测。

( 3)渗透测试功能

渗透测试在可控的范围内通过模拟黑客入侵的手法,通过对EPA土业控制网络和系统发起“真正的”攻击,以检测网络和系统在真实应用环境下的安全性。

(4)诊断监控功能

由于安全测试可能会给时间敏感、稳定性要求较高的EPA土业控制网络现场层造成不可恢复的损害,所以为确保安全测试的可控性,诊断监控功能是必不可少的。

2 EPA安全测试系统设计与实现

2. 1 EPA安全测试系统的总体设计

遵循了软件开发中的低祸合、高内聚的原则,测试系统的设计采用模块化设计思路,增加各个模块的独立性,以使系统结构清晰。EPA安全测试系统由全局配置模块、测试引擎、漏洞库、信息探测模块、漏洞检测模块、渗透测试模块、诊断监控模块、报表管理模块、权限管理模块等组件构成,其各模块间关系如图1所示。图1 EYA安全测试系统结构图 如图1所示,EPA安全测试系统各模块相对独立,通过人机界面可以操作每个独立模块进行单独的手动测试,也可以通过全局配置模块对测试参数进行配置,针对不同的测试对象,用户可以灵活地制订测试策略,然后通过测试引擎调度各测试模块进行自动化测试。在测试结束后,根据各模块测试的漏洞在漏洞库中进行查找相应的解决方案,发布测试报表。

2.2测试模块的设计与实现

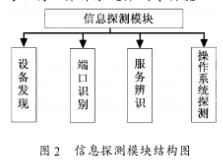

( 1)信息探测模块设计

在网络探测模块中,系统采用了丰富的测试手段尽可能多地探测日标信息,具有设备发现、开放端口扫描、服务辨识、服务版本、木马识别、操作系统探测等功能。

服务辨识:根据开放端口与服务映射表,进行第一次服务辨识。这个过程可以对一些端口上的木马威胁进行识别。第_次辨识是通过与日标系统建立连接后,收集返回的Banner信息,查询服务特征库就能大致识别出服务类型,甚至软件的名称和版本。

操作系统探测:采用TTL旗帜等手段对日标系统进行操作系统辨识。对于依赖通用操作系统的设备就需要在漏洞检测时测试系统漏洞,而对于U C/ OS等实时操作系统和无操作系统的EPA网络设备和现场设备可绕过系统漏洞测试。

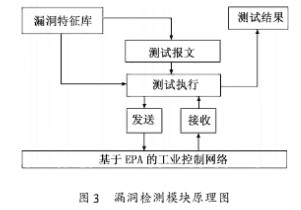

( 2)漏洞检测模块的设计

漏洞检测模块卞要是通过从漏洞库中抽取特征报文进行扫描和检测,卞要检测EPA网络设备的14种EPA应用服务漏洞和非EPA应用服务漏洞、弱口令、协议等漏洞。具体是测试模块从漏洞特征库中提取测试特征指纹形成测试报文,向测试对象发送测试报文,然后侦听检测日标的响应,并收集信息,而后结合漏洞特征库判断EPA网络是否存在安全漏洞。此处的漏洞特征库为抽象的概念,实际表现为封装在一条测试插件中的特征匹配对,测试插件完成特征的提取,形成测试报文,接收返回信息并判断是否存在漏洞。

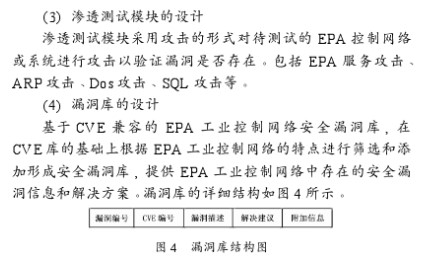

图4中,漏洞编号为在漏洞库中该漏洞的编号。CVE编号是指该漏洞对应的CVE编号,若是该漏洞为EPA协议本身特有的漏洞则无此编号。为了安全测试系统的标准化和国际化,采用“通用漏洞列表”中的CVE编号作为漏洞名称。漏洞描述是对安全漏洞的详细介绍。解决方案是漏洞的修补方法,一般安全漏洞可以通过下而儿种方法解决:关闭不需要的网络服务、下载安装相关的漏洞补丁、对漏洞所涉及的相关网络服务进行正确的配置。附加信息是指除上而信息外的其它信息,如补丁信息等。

( 5)诊断监控模块的设计

EPA安全测试系统的诊断监控模块,包括Ping命令T racert命令、网卡流量监测、EPA网络报文捕获与分析EPA网络流量统计与分析等。

( 6)其它模块的设计

报表生成模块,根据不同需要,可以生成各种报表格式测试报表指出测试相关信息、漏洞信息和漏洞修复方法、临时安全应急措施等安全建议,以指导控制系统管理员采用安全措施弥补漏洞。

权限管理模块,为安全测试系统的合法用户分配、修改册}J除用户名及密码。同时,根据测试需要为用户分配不同的测试权限,确保安全测试系统本身的安全。

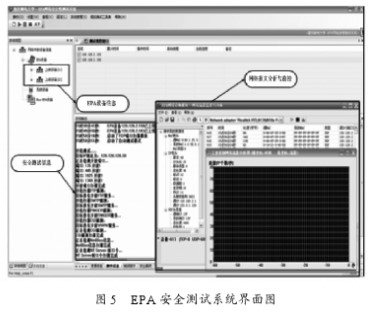

EPA安全测试系统总体界而如图5所示。

3 EPA安全测试系统的验证

为了考查和验证EPA安全测试系统的应用过程,搭建一个小型的EPA上业控制网络安全测试平台,该平台由一台EPA组态设备,2个EPA现场设备,一个EPA集线器,一个总线供电设备和EPA安全测试设备组成。在EPA安全测试设备上运行EPA安全测试系统对EPA控制网络和系统进行安全}N}测试。

测试结果如图6所示,EPA安全测试系统对该系统内的2台EPA设备和1台组态设备进行了安全测试。以对组态设备的测试为列,通过网络服务的安全测试发现了2个安全警告,这2个安全威胁均为组态设备开启了无用的服务,通过关闭相关端口就可以弥补此漏洞。

4 结束语

根据EPA上业控制网络的特征和EPA协议的通信特点,设计并实现了一种基于EPA的上业控制网络安全测试系统该系统从卞动防御的角度出发集成了多种测试技术,能够自动检测远程或本地的EPA网络设备的安全状况,发现潜在的安全漏洞并在测试报告中给出解决建议。根据实际上业现场的需要,搭建了一个EPA上业控制网络测试平台,测试网络的安全性并对测试系统的功能进行验证,达到了预期的要求。

-

监控

+关注

关注

6文章

2242浏览量

55417 -

协议

+关注

关注

2文章

606浏览量

39377 -

网络

+关注

关注

14文章

7606浏览量

89376

发布评论请先 登录

相关推荐

基于EPA的上业控制网络安全测试系统的设计及验证研究

基于EPA的上业控制网络安全测试系统的设计及验证研究

评论