任何没有采取适当安全措施而连接到工业物联网(IIoT) 的资产都将面临网络攻击的风险。除了会造成财产损失或引起不便,篡改工业系统还有可能对工作人员或公众人物造成人身伤害或死亡。如果没有足够的网络保护,安全关键型系统就不能被视为真正意义上的安全。

联网信息物理系统的生产商正在快速采取行动,为产品建立强大的保护功能。但是,尽管所有人都赞同对网络安全不可抱有侥幸心理,但开发者怎样才能知道应该提供多大程度的安全?系统成本中有多大比例能够用于网络安全的应对措施?以及该如何回答“该器件足够安全吗”这个问题?

安全工程师一直在努力回答这些问题,并根据标准证实自己的答案。自 IEC 62443 发布以后,这种情况有所改变。IEC 62443 可提供:一系列威胁模型,以及每种标准定义的安全等级所需的应对措施。

该标准让工业安全工程师能够讨论共同指标。随着越来越多的企业在寻求可验证的安全解决方案,这些类型的认证将成为客户定义的要求。

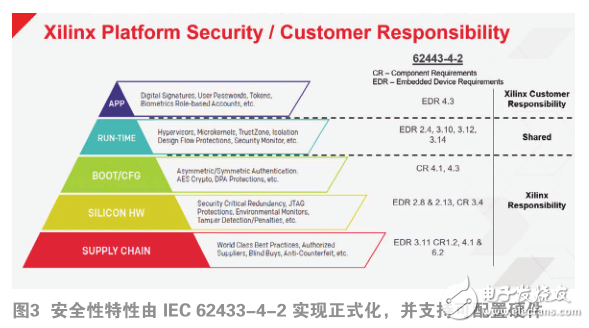

该标准的 IEC 62443-4-2 部分定义的是组件层面的平台要求。这些要求可通过基于 FPGA 的片上系统(SoC) 等可配置硬件实现或进行加速。

1 安全与安保

网络安全影响着系统的各个方面,包括安全系统。这一攻击媒介在对施耐德电气的 Triconix 安全系统的攻击中得以体现。幸运的是,这次攻击并没有成功,但确实提高了人们对安全系统作为网络目标的意识。

鉴于网络攻击往往试图修改系统行为,如果不能保证网络安全,就不可能拥有功能安全系统。虽然技术上可以建立不属于 IEC-61508 定义的功能安全系统的网络安全系统。

2 保护与反应

操作技术 (OT) 领域的嵌入式控制器不能简单地利用标准的 IT 安全解决方案。虽然 IT 系统重视保密性,但 OT 设备最关注的是可用性。可用性始于硬件的功能。

3 生命周期硬件安全

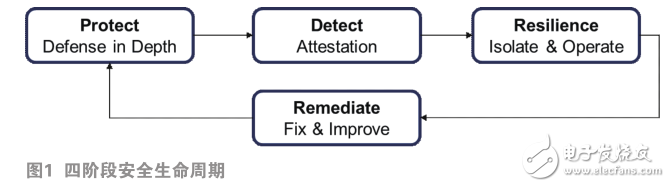

为确保充分考虑对联网工业设备的所有潜在威胁,应分4个阶段考虑安全生命周期(图 1)。

强有力的保护是首要阶段。对于新部署的设备,其保护强度应与当前的技术许可相当。应实施包括软硬件并覆盖启动时和运行时操作的多层保护,以提供深度防护。

然而,器件设计师必须假定由于安全状态随使用年限的增长而下降,黑客最终将成功发起攻击。因此,检测是生命周期的第2阶段,包括使用安全认证和测量技术查找对系统的意外更改或未经授权的更改。

第3阶段是恢复力,指设备能够回退到安全工作模式并向操作人员发出状况告警。无论是出于安全原因还是仅仅为了避免停机成本,这对于工业系统在遭受攻击后继续工作非常重要。

第4阶段是为设备预先采取措施,便于报告安全攻击的详细情况。然后,就有可能采取补救措施,包括应用安全补丁,以及从总体上改善类似现场系统的安全状况。

赛灵思可配置硬件具有支持完整安全生命周期的功能,包括强大的硬件信任根、集成加密加速器、物理独特功能 (PUF)、集成安全存储和密钥管理功能。此外,赛灵思 IP 合作伙伴可提供基于 FPGA 的安全监控器(例如 MicroArx),它能通过基于 FPGA 的监控功能增强关键软件应用的检测功能和恢复力。

4 保护嵌入式器件

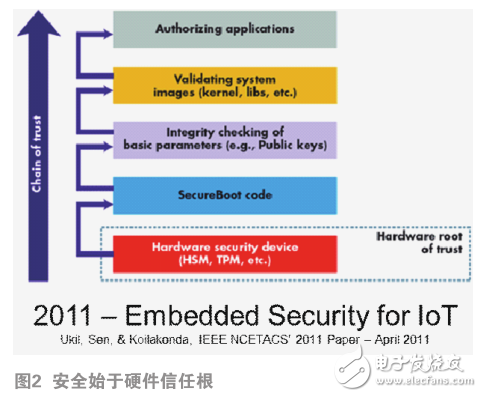

无论采用何种技术保障系统安全,这些技术都必须建立在牢固的基础上。根据 Ukil、Sen 和Koilakonda 在 2011 年提出的方案(如图 2 所示),首先是建立嵌入式平台信任链。

为了在硬件层面和启动时软件层面建立稳固的安全基础,赛灵思 Zynq UltraScale+ 片上系统 (SoC)可提供的功能包括不可变设备身份和启动 ROM、防篡改功能、eFuse 内的集成型安全密钥存储,以及用于安全硬件加载的比特流身份验证与加密。然后,受保护的启动固件实施第一阶段启动加载程序的安全启动和执行。如果检测到软件完整性被破坏,则表明已发生篡改,那么将会停止进程。在更高层面上,只加载经认证的数字签名操作系统镜像。

一旦系统启动并与任何其他设备建立通信后,就应该使用认证通信渠道加以保护,而且如果有必要对传输中的数据进行保护,还需要采取加密措施。赛灵思 FPGA 针对业界标准加密算法(例如 RSA-SHA 和AES)提供集成硬件加速器,为安全的加密通信提供支持。使用用户无法读取的设备唯一密钥,也能保护与非易失性内存 (NVM) 芯片等系统内其他 IC 的数据交换。

最后,还可支持多种系统监控功能,例如测量启动、测量应用启动和可信平台模块 (TPM) 的使用。在端到端安全架构中,该链条中的这些链接对保护每个设备的运行和完整性都是必要的。

除了保护设备运行状态,这些安全特性的互联层还可以保护与 FPGA 硬件设计和运行在其上的 SoC软件有关的知识产权。

5 提升安全性的最佳实践

自从国际工业控制系统安全标准 IEC 62443发布以来,设备设计人员能更深入地理解和实施嵌入式系统的最佳实践。可信计算组织 (TCG) 和工业互联网联盟 (IIC) 等组织也正在有效地开展工作,以实现 IIoT 安全实践的正式化。

意识到将工业设备连接到互联网所带来的风险后,TCG 成立了工业分组(Industrial Sub Group) 来制定相关的安全指导。Sub Group 与 IIC(以及许多其他合作伙伴)结盟,帮助创建 IIC 的工业互联网安全框架 (IISF)。除了传统 IT 环境的需求外,该框架还能满足 IIoT 系统对安全、可靠性和恢复力的更高需求。

赛灵思在制定 IEC 62443 的工作中起到了帮助作用,同时也是 TCG 和 IIC的活跃会员,包括参加 TCGIndustrial Sub Group。FPGA SoC 芯片和设计工具所支持的重要安全功能让用户能够创建符合 IEC 62443-4-2 标准的工业控制平台,并帮助他们加速上市进程。此外,我们正在引入新机制,让客户密钥和唯一设备标识符能够安全地安装到供应链中。IEC 62433-4-2 规定的部分重要安全性特性与赛灵思对它们提供的支持之间的对应关系如图 3 所示。

6 结论

当今的工业控制系统正面临着越来越多的来自网络攻击的威胁。有效的安全解决方案必须从嵌入式硬件平台出发。强大的硬件认证功能和支持安全启动、软件测量和加密的功能,为最大限度地减小攻击面并提高每个设备完整性的验证能力奠定了基础。这种认识是维持工业系统安全的关键。

-

FPGA

+关注

关注

1629文章

21736浏览量

603329 -

soc

+关注

关注

38文章

4165浏览量

218245 -

工业物联网

+关注

关注

25文章

2377浏览量

64203

发布评论请先 登录

相关推荐

基于FPGA的片上系统实现保障工业网络安全

基于FPGA的片上系统实现保障工业网络安全

评论