我们知道,特斯拉公司会定期向其电动汽车推送安全及其它软件更新。但遗憾的是,并不是每个联网的智能设备都会定期修补其安全漏洞,也不是每个设备在设计时就考虑了安全因素。

简单地说,由于物联网(IoT)产品中的传感器不断收集支持决策制定和机器学习的宝贵数据,我们必须信任所用的根数据。同时,分布式执行器必须能够信任其接收的命令。关于黑客攻击的每篇文章都在传达一条越来越明确的信息:设计安全至关重要,不容忽视。

即使有非常好的嵌入式安全技术可供使用,许多设备制造商仍然认为安全性实施起来非常昂贵或非常费时。

至于安全性和攻击,属于一种经济博弈,每一种尝试都存在风险和回报。还记得第一批可编程设备之一的提花织机吗?提花织机利用穿孔卡设置机械织机的编织图案,预示着“智能设备”的曙光。然而,我们并没有看到提花织机被攻击的任何新闻。

由于提花织机非常罕见且一般接触不到,所以攻击提花织机的风险非常高;此外,攻击的价值非常低。如果攻击难度较大,且攻击结果的收效甚微,那么这种目标就没有足够的魅力吸引19世纪的黑客。

一个世纪之后,房间大小的计算机开始服务于政府、军事和大型企业应用。攻击所能获得的收益正在增大。然而,这些机器非常稀缺,需要非常专业的技术才能对其进行编程和管理,所以接触到这些机器的机会仍然非常有限。所以,虽然回报不断增加,但风险仍然非常高。

现在,我们大多数人都携带具有智能和传感器的产品。智能手机仅仅是个开端。智能手表和健身追踪器不断跟踪和监测我们的健康数据、智能家居设备知道我们何时回家以及我们的娱乐喜好、汽车能够识别我们的驾驶风格以及行为。无论我们同意与否,我们周围的数据都始终被收集。现在,信息就是力量和金钱,我们周围的所有智能设备也通过监测我们创造价值。

再回头看看风险-回报公式:许多设备的风险一侧现在接近于零。我们周围以及检测和控制我们世界的“物”正在联网,使得任何攻击者都非常容易操作这些“物”。窥探和实施攻击的风险从未如此之低。回报并不总是非常可观——例如攻击可编程街道指示牌,攻击目的可能是为了表达愤怒或者恶搞。但是有许多危害性更大的案例。例如,对伊朗核设施进行震网攻击所带来的回报显然非常高——始作俑者能够摧毁对手的重要核处理设备。攻击过程非常复杂,其设计充分利用设备的互联互通性质进行传播而不会被发现,直到离心机被重新编程为将自身损毁,但为时已晚。回报非常丰厚,而世界互联互通的性质却将风险降低到了任何高级参与者都能实施成功攻击的水平。

时间和成本压力击垮了安全工作

实时设计安全性意味着工程团队需要在一定程度上考虑并理解安全问题,所以任何团队都存在潜在的专业差距。此外,与基于软件的较简单安全策略相比,使用高级硬件的更严格安全措施将需要更大的成本。金融、政府和类似行业当然倾向于考虑安全性,而其它行业在发现欺诈或其它问题后才会再建立安全措施。遗憾的是,在面临尽快将产品投放市场的压力时,工程师(特别是初创公司)并没有太大的积极性去花费哪怕最少的成本和时间在其设备中增加新的特性。

忽视安全性会带来两大问题:

1. 如果在设计之初没有考虑,“创可贴”方式难以为已有产品增加有效的安全性。

2. 现实中,没有工程师会回头再去解决问题,业务发展要求其转向下一个项目。

如何将安全性作为第一道防线?

优异安全措施的目的是构建的系统能够将有不良意图的人拒之门外。黑客总是寻找最薄弱、影响最大的系统进行攻击。所以,即使适度提高系统的安全性,也能使您的应用难以攻破。简而言之:适度的安全性很可能解决您的绝大多数问题,考虑周到的安全设计可能会确保您长时间的安全。

Maxim的IoT嵌入式安全参考设计,拥有ECDSA/SHA-2协处理器,可用于IoT设备节点的安全认证。

庆幸的是,有许多可用的技术能够减轻安全设计的工作量。例如,Maxim的MAXREFDES155# IoT嵌入式安全参考设计采用基于椭圆曲线的公钥加密算法,利用来自网络服务器的控制和通知,对检测节点进行安全认证及控制。包括Maxim在内的许多IC公司也提供安全微控制器,为创建能够防止攻击、克隆、假冒、及其它恶意行为的智能产品奠定基础。

-

处理器

+关注

关注

68文章

19535浏览量

231857 -

嵌入式

+关注

关注

5103文章

19268浏览量

310022 -

IOT

+关注

关注

187文章

4238浏览量

198542

发布评论请先 登录

相关推荐

嵌入式的重要性

如何提升嵌入式系统的VxWorks安全性?

Reset对系统稳定性有什么重要性?

嵌入式设备如何提高安全性

Linux对嵌入式的重要性

嵌入式软件的重要性

C++在嵌入式中的重要性

编程在嵌入式中的重要性

Reset对嵌入式系统稳定性的重要性分析

嵌入式系统中远程更新的重要性

针对嵌入式设备安全实现更强大IoT设备安全性

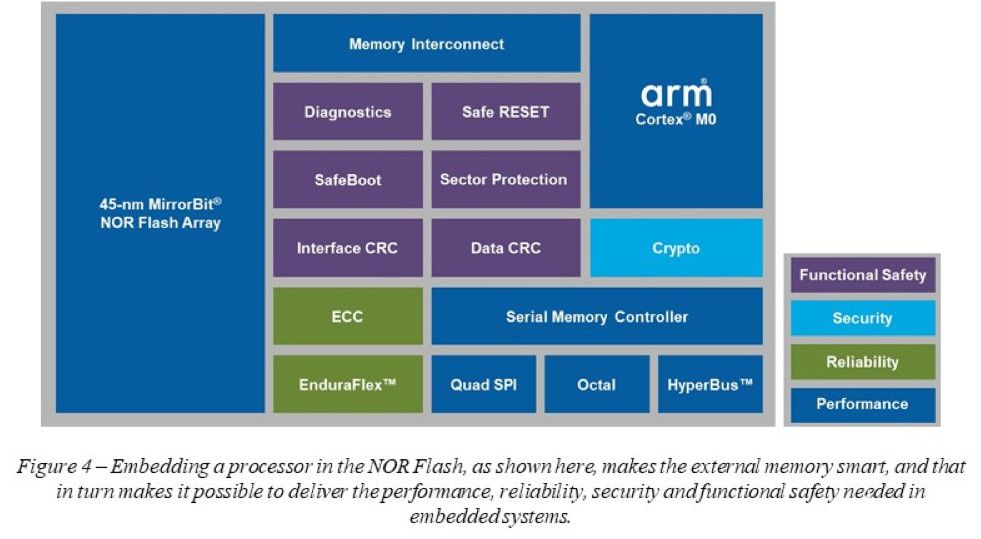

使用外部闪存的安全嵌入式系统

IoT嵌入式安全设计的重要性

IoT嵌入式安全设计的重要性

评论