物联网(IoT)设备的快速部署态势正对当今不断发展的网络安全性产生重大而深远的影响。

自带设备(BYOD)是最近十余年来首轮最重要的物联网设备引入,且主要集中在移动手机与笔记本电脑等用户自有设备身上。

在此期间,系统管理员亦在努力将不安全及未受保护的设备引入主干封闭网络当中,而网络犯罪分子则很快利用这种新的攻击载体。

一、人均联网设备数量即将多达7台

快速推进到今天,这个问题已经变得更为复杂。用户已经开始用智能手机取代功能机,其上能够运行的应用程序已经远远超过任何人的想象。与此同时,其它智能设备(包括可穿戴设备与平板电脑)仍在持续增长,部分专家估计到2020年人均联网设备数量将多达7台。

然而,最终用户设备仅仅只是系统管理员需要关注的冰山一角。其它物联网(IoT)设备也在以前所未有的速度立足网络内部激增——从智能家电与库存追踪器,再到联网医疗与 OT 设备皆在其中。这种扩展已经成为大数据增长背后的关键性驱动因素,且贡献着可观的网络流量比例。

专家们认为,到2023年将有近320亿台物联网设备存在,并以43%的复合年增长率支持全球移动数据流量。

二、大多数IT安全架构尚未做好准备

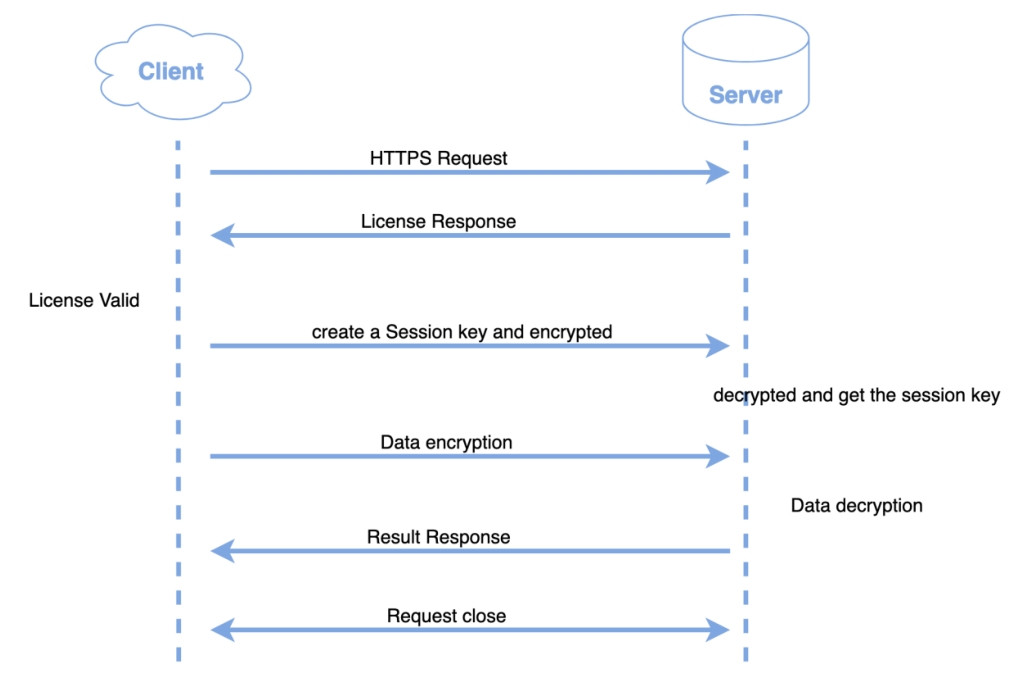

由于大多数此类数据以需要在不同网络(包括多云环境)内的各类应用程序与事务之间往来移动的形式存在,因此我们需要对大部分数据进行加密。

除了数据量本身快速超越安全设备的消化能力之外,加密机制的介入也将带来新的复杂层。在检查 SSL 流量方面,全球范围内几乎所有已经部署的安全解决方案都很难应对由此带来的巨大压力。而且可以肯定的是,未来大多数边缘与内部安全设备都需要将此作为自身的主要功能。

对于在新兴数字市场中竞争的组织而言,安全事故无疑是不可接受的。更糟糕的是,用户总能找到绕过安全机制的方法并给网络体系带来致命软肋。

对于安全团队而言,放慢速度以充分应用安全检查与协议机制是一种不可接受的处理思路。考虑紧张的安全预算,几乎不可能将安全设备升级至足以承载如此严苛的性能要求。

除了上述因素之外,组织还需要确保在不同网络域之间传输数据时,实施统一的安全策略——这无疑进一步增加了安全问题的复杂性,组织需要在各种网络生态系统中部署具备相同功能与特性的工具。

三、如何利用分段机制保护物联网?

实现这一目标的关键策略,在于实施全面的分段策略。对于这样一套行之有效的物联网(IoT)安全策略,需要执行以下三个基本步骤:

1、建立广泛的可见性:

大多数组织面临的最大挑战,在于识别并追踪接入网络的所有物联网设备。网络访问控制允许组织以安全的方式对物联网设备进行身份验证与分类。立足访问点对设备进行实时发现与分类,IT团队将能够构建起风险概况,并可自动将物联网设备分配予适当的设备组与相关策略。

2、立足生产网络进行物联网分段:

一旦网络确定了物联网设备,IT 团队接下来需要建立物联网攻击面控制机制。将物联网设备与相关通信分段为基于策略的组与安全网络区域提供可由网络自动授予及执行的基准物联网设备配置权限。

库存管理工具能够追踪这些设备,行为分析工具可以监控其行为,而应用内分段防火墙(ISFW)则使得组织不仅能够快速、动态地监控其行为,还能够检查跨越分段边界的应用程序及其它流量。

3、保护网络:

建立策略驱动型物联网组,而后将其与内部网络分段相结合,从而根据行为对设备策略进行多层监控、检查与实施——而无需考虑分布式企业级基础设施的具体部署位置。在此之后,集成的自动化安全框架使得在传统上相互隔离的安全设备能够在物联网流量经由网络时将各类威胁情报关联起来——甚至能够在跨越不同网络生态系统部署的设备之间进行关联。在此之后,这些集成工具能够自动将高级安全功能应用于一切物联网设备或者网络中任何位置的异常流量,包括接入点、跨网段流量以及跨多云部署环境。

组织不应再将物联网设备视为业务体系中的孤立或者独立组成部分。物联网(IoT)设备及其相关数据能够与您的扩展网络中的其它设备与资源进行交互,包括各类端点设备、多云环境以及互联程度日益增长的 IT 与 OT 网络。

传统上的隔离型物联网安全解决方案不仅会增加开销并降低可见性,而且完全无法配合如今物联网设备所产生的大规模流量。为了充分对网络及物联网加以保护,组织需要跨越网络环境部署广泛的安全架构、强大的安全工具,以动态方式对物联网设备进行分段,同时以符合网络速度的水平检查加密流量。除此之外,组织还应实现不同安全解决方案之间的深度集成,从而关联威胁情报并自动立足分布式物联网网络中的任何位置对检测到的威胁加以响应。

-

智能手机

+关注

关注

66文章

18574浏览量

181704 -

物联网

+关注

关注

2916文章

45232浏览量

380161

原文标题:如何利用分段机制保护物联网?

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

龙芯网络安全国产主板,互联网时代信息安全的保障

借助Qorvo QPG6200简化物联网设备安全设计

物联网就业有哪些高薪岗位?

PROM器件在物联网设备中的重要性

蓝牙AES+RNG如何保障物联网信息安全

如何提高物联网设备的互联性

常见的网络硬件设备有哪些?国产网络安全主板提供稳定的硬件支持

华为政务HiSec Insight安全态势感知系统促进网络安全产业发展

如何在物联网设备的快速部署态势中保证网络安全性?

如何在物联网设备的快速部署态势中保证网络安全性?

评论