NXP在全球有30个以上的汽车业务办公地点,有超过2400位汽车工程师,40%的收入来自汽车业务,在汽车领域有60年以上的经验。

在汽车电子领域,1980年出现了ECU,1995年出现了CAN BUS,2000年开始,有了WIFI、V2X、Bluetooth、Telematics。而下一个发生变化的,将会是汽车自动驾驶。

自动驾驶有很多好处,因为每年驾驶员花在汽车上的时间在300h左右,95%用来停车的时间都是无意义的,超过90%的道路交通事故都是由人为错误引起的,等等。

对于绝大部分驾驶员而言,驾驶行为将会变得越来越枯燥,同时也会引发不必要的事故,自动驾驶的出现不仅可以解放人类的身心,同时也能有效避免人类驾驶的事故。

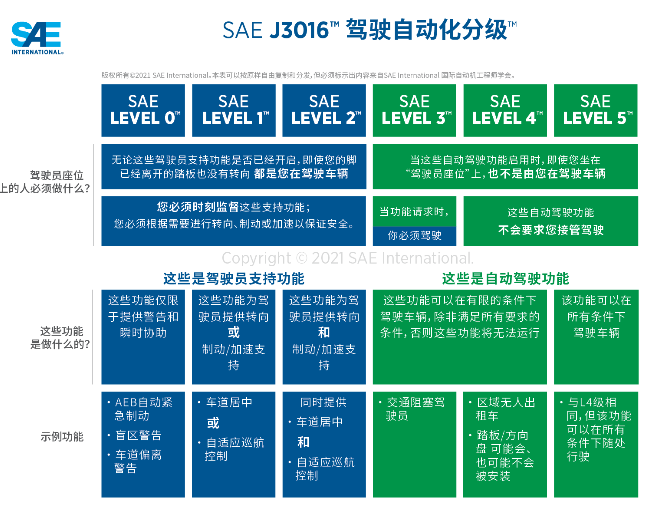

NXP自动驾驶安全负责人 Timo van Roermund表示:虽然根据NTHSA的标准,自动驾驶被分为L0-L5等级,但对于NXP而言,自动驾驶更多的意味着两个分级:L2以下的有人驾驶主导和L3以上的自动驾驶系统主导。

一.

网络安全是基础

汽车的网络架构发展趋势,将会向能够囊括所有增加的电子元器件的方向前进。目前车内的连接方式是,所有的ECU之间都是直接连接,这种方式无论从效率上还是功耗上都不占优;

下一步,车内电子元器件之间连接的方式,将会朝着基于域的方式,这种方式具有可扩展性和可升级,同时各个域之间的连接又有独立性。

未来的车内连接网络会是什么呢?可能会是中心化的,用少量ECU即可实现更多功能,同时还可以灵活匹配计算资源。

基于域控制器的连接,安全是首位的,安全网关上会分为硬件、逻辑控制、执行三个层面。

网络安全,是系统可用和值得信赖的先决条件,其次当系统有效后才能保证信息的传输和接收是可信的,之后才可以客观上保证核心ECU中不出现功能损坏的问题。

因此,没有网络安全,功能安全就无从谈起。

二.

越智能,越脆弱

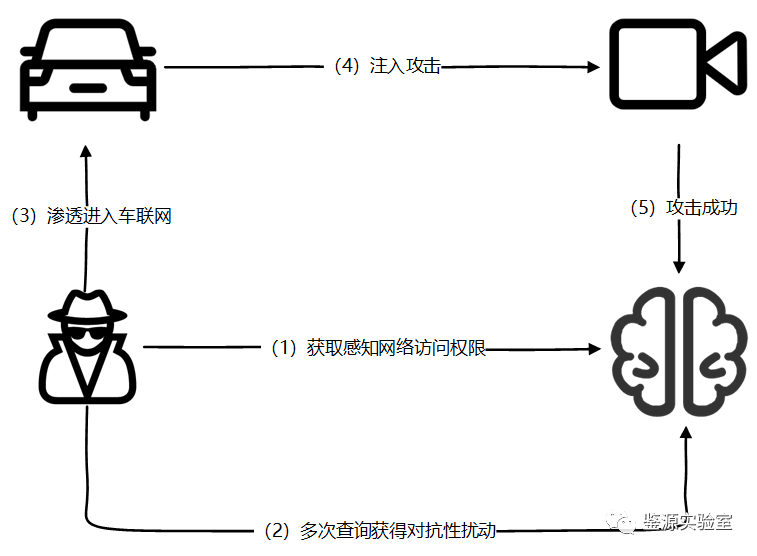

自2015年以来,有超过50次的发生在汽车上的黑客攻击被报道,那么为什么车辆会遭受黑客攻击呢?

Timo van Roermund透露:到2030年,汽车产生的数据市场规模将会达到7500亿美金,因此对于黑客而言,汽车上将会有越来越多的数据,对其中有价值的数据进行攻击获取,将成为新常态。

另外一点,汽车之所以会成为被攻击的对象,是因为汽车系统越来越复杂,导致其弱点也越来越突出。目前的高级别车型,甚至有超过150个ECU被使用,软件代码量也超过2亿行。

越来越多的无线接口将出现在智能汽车上,预计到2020年将会有2.5亿辆联网的车辆行驶在道路上。从这一点上来看,逐渐丰富的车联网也渐变成了孕育黑客的沃土。

未来远程攻击的典型模型,将会是从网络端开始,进入车载通讯模块,然后黑掉TCU、OBD,进入到ADAS、IVI、Tbox的功能,最后影响刹车、车身相关控制等。

三.

防御守则

对于汽车安全而言,核心的安全策略是——深度防御,从外部接口、独立域、内部链接到软件执行。

解决核心安全隐患的原则是,从阻止登录、探测攻击、减少影响到最后解决安全隐患,这是解决一个网络攻击的基本步骤。从实际应用端,则会涉及接口的安全、网关安全、网络安全、安全处理。

比如在阻止登录的时候,在具体安全处理执行层面,会对应代码数据的鉴权、认证、加密;如此一来,在网络方面层会保证传输的信息是安全的;网关方面会有防火墙根据上下文过滤无用信息;接口安全方面会有防火墙和M2M协议认证。

检测攻击是在代码、数据层进行实时的校验,在网关层会有入侵检测系统。减少攻击带来的影响,则是通过在虚拟化技术中对资源进行控制的方案,网络层对信息的过滤以及速率的限制,网关层对各个域功能的分离。最后解决bug则是通过OTA。

以上是面对网络攻击时的应对策略,而在硬件层面,也是可以做一些工作来辅助软件安全。这也就牵涉到了黑客攻击不止存在于软件层面,还会有物理层面的攻击。

NXP的自动驾驶网络安全策略是,安全的解决方案,安全产品,内外的安全模拟演练,安全应急响应团队,感知安全的组织,用网络安全隐患不断进行攻击测试。

-

NXP

+关注

关注

60文章

1259浏览量

182723 -

自动驾驶

+关注

关注

782文章

13596浏览量

165850

原文标题:NXP的自动驾驶安全观:没有网络安全,功能安全就无从谈起 | GGAI头条

文章出处:【微信号:ilove-ev,微信公众号:高工智能汽车】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

自动驾驶技术的典型应用 自动驾驶技术涉及到哪些技术

FPGA在自动驾驶领域有哪些优势?

FPGA在自动驾驶领域有哪些应用?

中级自动驾驶架构师应该学习哪些知识

初级自动驾驶架构师应该学习哪些知识

未来已来,多传感器融合感知是自动驾驶破局的关键

语音数据集在自动驾驶中的应用与挑战

LabVIEW开发自动驾驶的双目测距系统

自动驾驶“十问十答”

探讨NXP的自动驾驶安全观念

探讨NXP的自动驾驶安全观念

评论