在主要用于智能家居及关键基础设施系统中的大部分微处理器与单片机的开源操作系统FreeRTOS中,已发现13个漏洞,其中三分之一可用来执行远程代码。

这些存在于TCP/IP协议栈的漏洞感染了由亚马逊维护的FreeRTOS衍生系统,及由WITTENSTEIN高集成系统(WHIS)维护的OpenRTOS 与 SafeRTOS系统,这些系统是适用于MIT许可证的商业产品变体。

发现13个漏洞

安全公司辛培力安(Zimperium)的奥利·卡里班(Ori Karliner)分析了该操作系统,发现各类操作系统皆受四个远程代码执行漏洞、一个拒绝服务漏洞(DoS)、七个信息泄露漏洞以及另一未公开类型的安全问题影响。

受影响版本为FreeRTOS版本V10.0.1(基于FreeRTOS+TCP协议栈)、AWSFreeRTOS版本V1.3.1、OpenRTOS 以及 SafeRTOS(包含WHIS ConnectT中间件TCP/IP组件)。

亚马逊得知该情况后,已发布补丁来缓解这些漏洞。

由安全公司辛培力安发布的一份报告可知,在接下来30天内,该公司将不再公布任何技术细节,“以确保各小型供应商顺利修复这些漏洞”。

内嵌式系统的首选

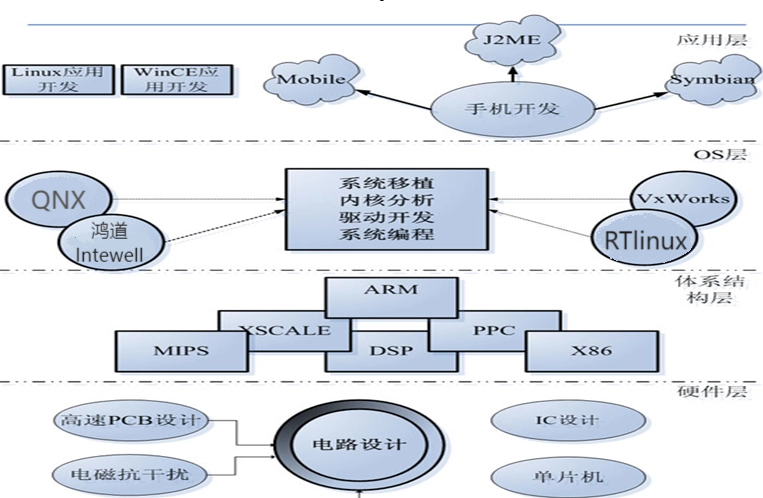

芯片公司开发该基于微内核的实时操作系统FreeRTOS已超过15年,目前该系统已成为厂商制造嵌入式设备的首要选择。

该操作系统支持40多个硬件平台,可用于各类产品的单片机,如:温度监测仪、电器、传感器、健身追踪器、工业自动化系统、汽车、门锁、电力仪表以及任何基于微控制器的设备。

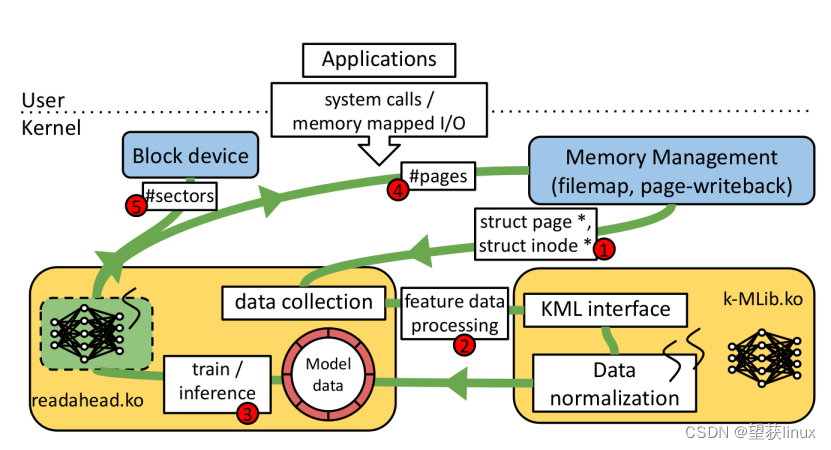

由于FreeRTOS的工作在较小范围的组件,因此它缺乏精致硬件所具有的复杂性。不过,它实现了一个重要的功能,因为它允许在输入时处理数据。

大约在一年前,亚马逊决定开发该产品,加入物联网行业细分领域。该公司通过添加函数库来扩展内核,以支持云连接、云安全及无线更新。

以下是感染FreeRTOS的全部漏洞及其标识码列表:

| CVE-2018-16522 | 远程代码执行 |

| CVE-2018-16525 | 远程代码执行 |

| CVE-2018-16526 | 远程代码执行 |

| CVE-2018-16528 | 远程代码执行 |

| CVE-2018-16523 | 拒绝服务 |

| CVE-2018-16524 | 信息泄露 |

| CVE-2018-16527 | 信息泄露 |

| CVE-2018-16599 | 信息泄露 |

| CVE-2018-16600 | 信息泄露 |

| CVE-2018-16601 | 信息泄露 |

| CVE-2018-16602 | 信息泄露 |

| CVE-2018-16603 | 信息泄露 |

| CVE-2018-16598 | 其他 |

-

单片机

+关注

关注

6053文章

44735浏览量

642213 -

智能家居

+关注

关注

1932文章

9669浏览量

187812 -

漏洞

+关注

关注

0文章

205浏览量

15512

原文标题:远程代码执行漏洞现身运行内嵌式系统的流行操作系统

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

【「鸿蒙操作系统设计原理与架构」阅读体验】02-华为鸿蒙设计理念

国产银河麒麟操作系统V10和星光麒麟V1.0操作系统如何选择?

如何在windows上emulate不同操作系统

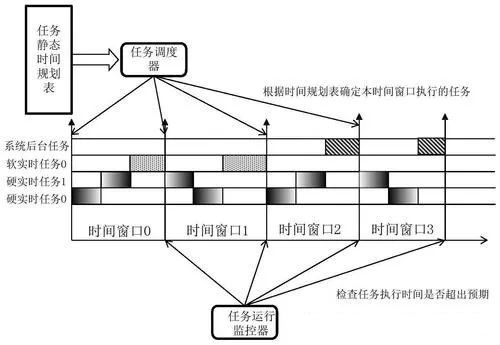

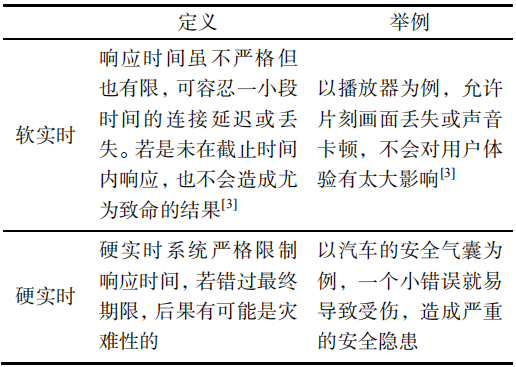

什么是嵌入式操作系统?

目前市场上流行的工控操作系统有哪些?

Linux操作系统运行参数自动调整技术

3568F-麒麟KylinOS国产操作系统演示案例

嵌入式实时操作系统:Intewell操作系统与VxWorks操作系统有啥区别

求助,请问你们开发产品时使用的什么操作系统?

内嵌式直线电机磁悬浮列车180km/h级达速试验成功

远程代码执行漏洞现身运行内嵌式系统的流行操作系统

远程代码执行漏洞现身运行内嵌式系统的流行操作系统

评论