加密货币挖掘操作可强制访问Windows服务器,并利用CPU周期创建门罗币。

近期发现,加密货币挖掘操作可强制访问Windows服务器,并利用CPU周期创建门罗币。六个月前检测到该活动,自此该活动已经过多个阶段的进化。

六月中旬检测到该活动后,该恶意软件已进行两次更新,且从未停止攻击。

E挖掘门罗币与逃避检测

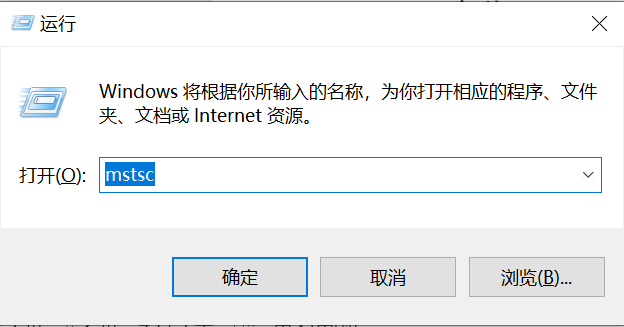

CheckPoint研究人员分析了该新威胁,并将其命名为“KingMiner”。研究人员发现,此次威胁专门针对微软IIS与SQL服务器,并利用暴力破解攻击获取访问权。成功入侵后,恶意软件将确定CPU架构,检查其自身的旧版本并删除它们。

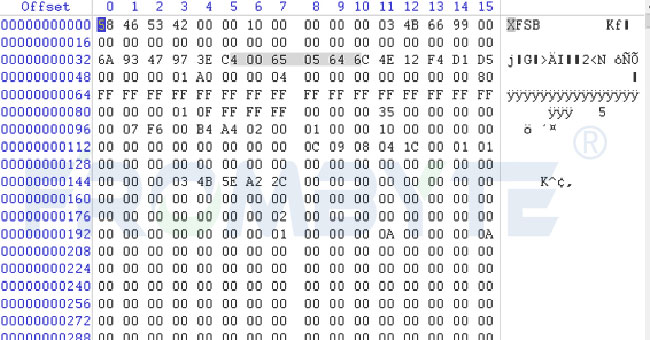

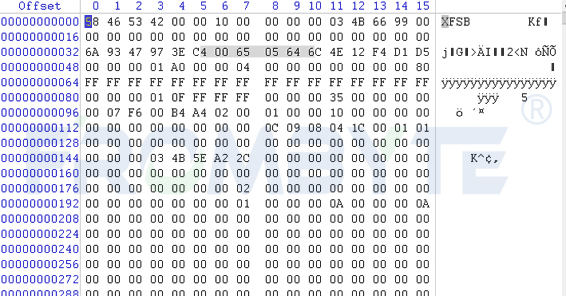

该恶意软件利用免费提供的XMRig矿工创建门罗币,为免受窥视,其私人采矿池所在的配置文件禁用了API。

为防止研究人员检测它的余额,其文件中显示的钱包地址并不用于公共挖矿。

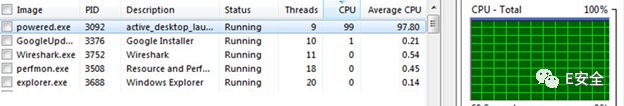

据研究人员称,配置规定矿工可使用75%的CPU资源,但可能由于代码中存在错误,实际操作中,矿工使用了100%的处理器。

KingMiner实现了多种针对仿真环境的防御,并利用伪装为ZIP文件的XML有效负载检测并记录某些防病毒引擎的低速率。

CheckPoint表示,“使用逃避技术是成功发起攻击的重要因素。”并补充道,该恶意软件用以绕过仿真与检测方法的技术并不复杂。

在六月到十月的这三个月中,KingMiner不断通过混淆有效载荷与修改挖矿程序所用的配置文件进行改进。

所有这些修改都可降低VirusTotal的检测率,该恶意软件的最新两个版本仅被不到7个防病毒引擎标记为恶意软件。

CheckPoint遥测数据表明,KingMiner感染范围“从墨西哥到印度,从挪威到以色列。”

KingMiner使用简单的方法便可成功躲过安全产品的检查。该公司预测,2019年,加密挖掘攻击将继续发展并且在逃避检测方面更成熟。

-

服务器

+关注

关注

12文章

9037浏览量

85224 -

WINDOWS

+关注

关注

3文章

3526浏览量

88468 -

加密货币

+关注

关注

21文章

4521浏览量

39666

原文标题:新的KingMiner威胁显示加密货币挖掘软件的进化

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

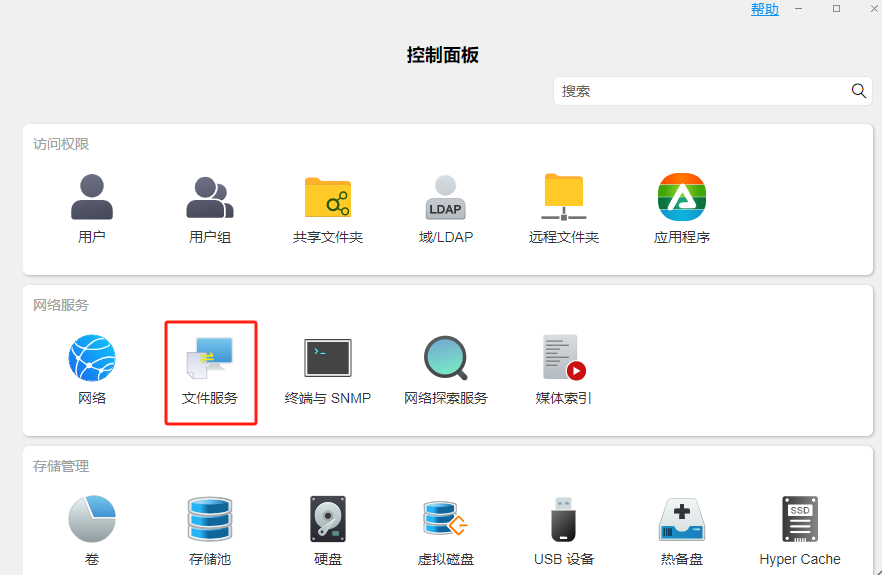

如何在Windows上设置SFTP服务器

如何使用 Mobaxterm 建立 Linux 服务器连接

服务器cpu和台式机cpu区别

服务器数据恢复—不当操作导致raid5阵列数据无法恢复的案例

使用windows版mosquitto软件自建一个服务器

服务器数据恢复—服务器重装系统导致原分区无法访问的数据恢复案例

服务器数据恢复—服务器XFS分区丢失,无法访问的数据恢复案例

linux服务器和windows服务器

如何通过WebDAV服务器访问NAS

加密货币挖掘操作可强制访问Windows服务器,并利用CPU周期创建门罗币

加密货币挖掘操作可强制访问Windows服务器,并利用CPU周期创建门罗币

评论