大前研一在《科技4.0》一书中提到:「科技4.0时代,因特网无所不在,不只连接人与人,也连接人与物、物与物;由万物联网而生的『串联经济』,将进一步改变全球的商业模式。」企业面临这一波数字化浪潮,纷纷将商业经营架构导入数字化,以提升整个生产过程与运营价值。然而,市场的改变也引发了新形态的网络安全危机,信息安全成为数字转型的重要关键。

以制造业来说,OT(操作科技)与IT(信息科技)的融合是影响企业数字转型的主要因素,但大部分企业在积极整合两者时,却未审慎思考如何将OT的网络架构纳入IT管理平台中;封闭式网络的OT遇上开放性的IT,机台IT化将带来过去不曾出现的安全漏洞,而OT的环境又不像IT有太多各式组件装置存在,无法以单一系统有效解决,势必需要用不同方式交叉防护。

建构安全坚固的IoT环境

防特网(Fortinet)公司技术总监吴章铭表示,过去的攻击是无所不能,现在的攻击则是无所不在。在过去整个网络安全发展史中,最早是计算机防病毒软件与公司防火墙,只需完善两者的防护;后来有不同的入侵检测、渗透测试、病毒变种等,整合性的UTM(Unified Threat Management,统一威胁管理)便应运而生;第三个阶段为现在的BYOD(Bring Your Own Device,自带设备)与IoT及云端服务(Cloud Service)。企业实施BYOD政策,让员工可透过个人行动装置收发公司email、连入公司内部系统以提升工作效率,但也让行动装置的安全性浮上台面,成为企业信息安全与设备管控的两难。而IoT装置如网络摄像机、无人机、智能汽车、智慧电表等,不像个人设备(smart device)还可以透过键盘输入(input)、屏幕端输出(output),每个IoT装置都有可能在防护网上凿出一个大洞。

如何建立安全坚固的IoT环境应从多面向考虑,像棉线织网愈密愈好。吴章铭建议可以从下列几点着手:

1.有线与无线存取安全(Secure Wired and Wireless Access)

针对有线与无线网络所介接的交换器或AP(Access Point,无线网络基地台)就要开始建立防护,打造安全网关的管理能力,而不是进到数据中心(Data Center)防火墙才来做安全防护。与其让黑客走到家门口攻击,还不如有效防止任何未获授权者联机的机会。

2.隔离与加密(Segmentation and Encrypted Communication)

在作业环境中适当设置防火墙进行隔离,可阻绝不必要的网络流量或病毒利用内网横向扩散感染;甚至可在电信网络中将端点与端点之间做加密,避免传输过程中发生数据窜改与泄漏等情事。把触角进一步延伸至IoT设备或个人计算机设备,感染时便能降低入侵者扩散到其他装置的可能,并透过数据加密技术确保其安全性。

3.角色访问控制(Role-Based Access Control)

当进入系统环境连接特定的主机进行操作或检视、撷取相关数据时,用户身分为何?是使用计算机或手机平板?在会议室、办公室或自己家中?于何时做了什么样的应用、存取什么数据?等皆要有相对应的安全控管。因此会关系到人员身分、所用设备、地点、时间、存取应用或资源等五个因素,针对其角色赋予访问权限。

4.漏洞修补(Vulnerability & Patch)

由于大部分的信息安全技术建立在已知的病毒与攻击手法上,难以在现有防护策略上实时发挥遏阻效果,需有一中央单位负责收集所有情资。今年1月正式运作的网络安全信息分享与分析中心(N-ISAC),即是通过跨领域的资安信息分享,提升情资分享的实时性、正确性及完整性,才能达到更好的网络安全预警防护。另外如Fortinet所代理的FortiGuard威胁情资云端服务(Threat Intelligence Service),便撷取全球的网络安全威胁情报,于云端实时更新、分析病毒或攻击活动趋势,提供用户预防或修复方法。

-

无线网络

+关注

关注

6文章

1435浏览量

65943 -

网络安全

+关注

关注

10文章

3159浏览量

59755 -

IOT

+关注

关注

187文章

4210浏览量

196784

原文标题:如何建立安全坚固的IoT环境?

文章出处:【微信号:asmag001,微信公众号:安全自动化】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

DC综合建立时间的关键路径分析的问题?

【Intel Edison试用体验】+ 6建立软件开发环境

不能错过 2016中国IoT大会的十个理由

NB-IoT物联网项目落地关键技术分享

基于阿里云应用的食品光谱分析安全检测方案

NB-IOT的特点有哪些

ARMv8-M trustzone IOT安全之基于Cortex-M33核的TFM测试

HACCP七个原理 ppt

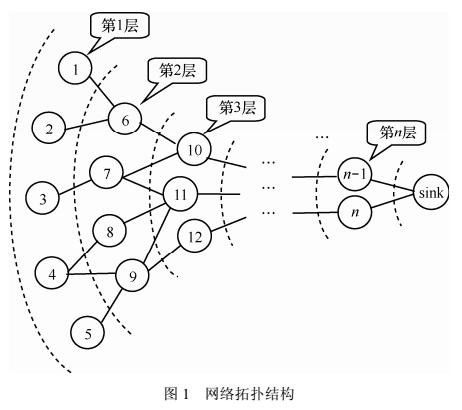

WSN关键点判定算法

如何建立安全坚固的IoT环境4个关键点分析

如何建立安全坚固的IoT环境4个关键点分析

评论