移动端的恶意软件,在近年来愈发频繁的出现在了网络世界中,随着安全威胁的升级,越来越多的企业或组织也开始重点关注这些问题。

如今,移动安全已经成为了很多公司网络安全威胁来源的头牌,随着智能手机的普及、应用日渐多样化,以及互联网不断的深入人们的生活,移动端也承载了比以往更多的数据信息,其中不乏敏感信息,这也招致了大量的外来者攻击。如何解决这个问题,成为越来越复杂的难题。

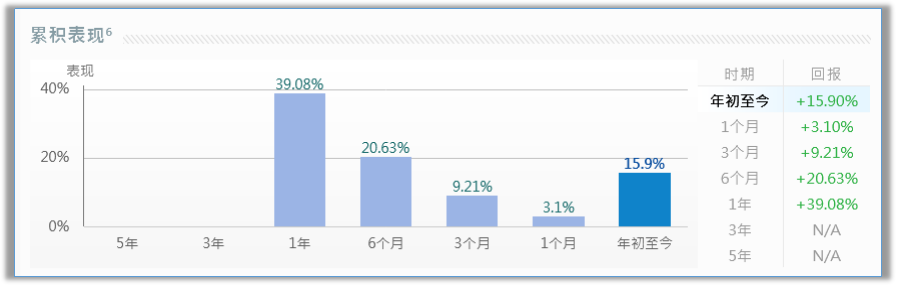

根据Ponemon研究机构2018年的报告,企业数据泄露平均损失已达386万美元,这比以往任何时候都要高,相较于去年,上升了大约6.4%。

虽然大量的恶意软件新闻看起来骇人听闻,事实上,作为个体我们也并不容易去切身体会,也许茫茫人海中你的手机被恶意软件攻击的概率比你被雷劈还要低。当然,这大多归功于移动恶意软件的自身性质以及现代移动端操作系统内置的保护机制。

无论如何,移动端的威胁在未来会不断增加已经是显而易见的了。以下是对未来可能存在较大威胁的6种移动端安全隐患的统计:

一、数据泄露

数据泄露目前被广泛视为企业安全层面最困扰人的问题之一,根据目前的数据统计以及对来年的预测,平均每一家企业都有28%的概率会遇到至少一次数据泄露事件。

然而造成这个结果,多数原因却是出现在用户身上,用户对于应用权限和传输信息的不了解以及错误判断直接会导致大量的安全问题。

Gartner移动安全研究主管Dionisio Zumerle认为,现在对于企业安全来说,最大的挑战就是如何做到既不会让用户反感也不会让管理人员压力过大的应用审核流程。他建议通过移动威胁防御(MTD)方案来解决。例如赛门铁克的Endpoint Protection Mobile,CheckPoint的SandBlast Mobile和Zimperium的zIPS Protection等产品。类似的应用能够通过扫描应用程序的行为来阻止可能的泄露问题。

当然,这并不能从根本上解决问题,现在很多公司会将文件、数据存储到公共的云存储中,并且在传输文件的过程中忽略安全机制的检测,这类意外事件极易导致数据泄露的发生,例如不久前出现的医疗系统泄密事件。这种人工疏忽以及内部泄露为原因而造成数据泄露的事件几乎占据了一半的份量。

对于这种情况,专家的建议是,采取数据丢失防护(DLP)工具可能是最有效的保护方式,此种类型的工具即是设计用来防止任何时候的敏感信息泄露。

二、社会工程学

社工在网络犯罪领域早已是臭名昭著,尽管多数人认为自己智商足够高能够识别社工的骗局,但事实上,社工仍旧是成功率最高的攻击方式,并且这种方式并不局限于移动端,PC同样是重灾区。

据安全公司FireEye的2018年报告显示,所有网络犯罪中约有91%都是从电子邮件开始的。该公司将社工称为“无恶意软件攻击”,因为他们是靠伪装自己假冒他人这些策略来引导目标点击恶意链接或提供敏感信息。而邮件因其只显示发件人姓名的特点,很容易让收件人忽略检查其他因素,使得诈骗邮件的成功率非常高。

根据IBM的研究,用户在移动设备上中招网络钓鱼的可能性是PC端的三倍,仅仅是因为移动端往往是人们看到的第一波信息,并且人们在移动端的戒心会小很多。Verizon在2018年的调查报告中曾说过,虽然整个网络中有无数的网络钓鱼链接,但实际上真正点击的用户只有4%,而这些点击的人也基本都会重蹈覆辙,调查显示,成功“被钓鱼”的人,有15%的可能会再次以相同的方式中招。

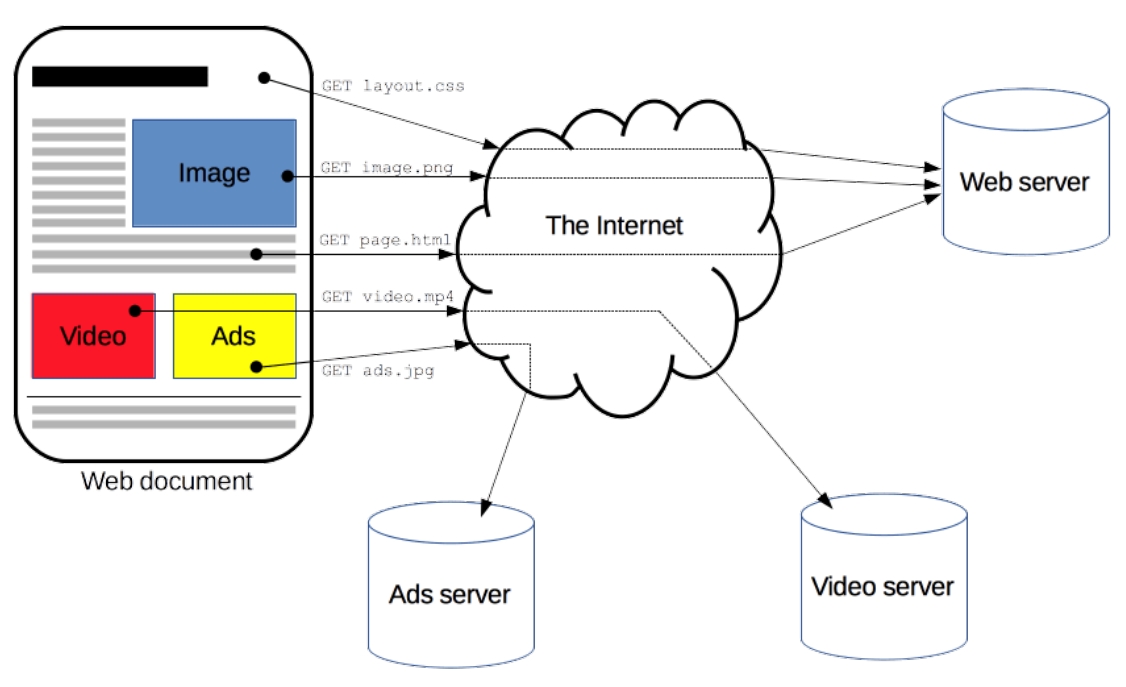

现在,工作场所和个人空间的界限也在逐渐模糊,很多人都处于BYOD(bring your own device-自携带设备办公)的工作环境当中,也因为智能手机的性能提升,越来越多的人将办公移动化,这也使得很多生活中不好的设备使用环境带入到工作环境中而造成损失。

三、WiFi干扰

移动设备的网络安全往往只停留在数据流量层面,毕竟运营商网络的攻克难度较高,但随着公共WiFi数量的增长,安全隐患也随之增加。虽然现在的数据流量不论在传输速度还是价格方面一点也不输WiFi网络,但在很多人眼中,网络好用与否仍然是“WiFi>流量”。

二者差异有多大?根据安全公司Wandera的研究,企业中,移动设备使用WiFi的概率接近使用流量的三倍,其中有近三分之一的设备会连接到开放且不安全的网络,并且有4%的设备在近一个月内遭到过中间人攻击。并且调查显示,在公共网络覆盖的区域中,只有不到一半的供应方愿意主动为他们的网络提供安全防护。

雪城大学计算机科学教授Kevin Du认为,现在想要加密流量并不难,但是这需要选择正确的VPN。对于企业来说,找到正确的企业级VPN并不是一件容易的事。应用在移动端的VPN设备需要更加的智能化,因为要最大限度的减少资源消耗——主要是电池。也就是说,需要这个VPN只在有需要的时候保持激活状态,而不是随时随地的开启。

四、过时的设备

智能手机、平板电脑以及多数小型移动设备(通常叫他们物联设备),这些设备对企业安全构成了新的风险,因为与传统设备存在一定的区别,它们通常无法保障软件及时的更新。特别是Android系统,多数产品制造商都有着令人尴尬的更新效率,不论是操作系统还是应用程序,很多设备更新的频率非常低甚至有些物联网设备根本不具备更新功能。

Ponemon的研究表示,移动设备的广泛使用也是增加数据泄露事件的原因之一,并且现在物联网设备的大量普及也会导致事件数量的持续攀升。据专家描述,物联网在网络世界中就如同“敞开的大门”,其薄弱的防护能力使得众多黑客趋之若鹜。无防护措施的物联网设备导致的数据泄露问题将会是灾难性的。

五、加密攻击

加密攻击算得上是近年来出现的“新秀”,并不是说以前没有,而是近两年在世界范围内出现了爆发性的增长。例如加密货币攻击,加密劫持等等,在用户不知情的情况下通过远程操控设备进行挖矿的操作成了常见案例。这也说明了此类攻击对设备的配置水平、攻击者的技术有着非常高的要求。

加密劫持若是出现在移动端,则有大概率会造成设备过热而导致硬件受损。

虽然加密劫持的攻击方式起源于PC端,但从2017年底开始,出现在移动设备上的加密攻击数量激增。根据Skybox Security的分析,2018年上半年的所有网络恶意事件中,加密劫持占据了三分之一,其中移动设备受到受到攻击比例增长了287%。

在之后的一段时间,得益于苹果的iOS和谷歌的Android系统商店分别对加密货币挖掘程序进行了管理,移动端的攻击得到了缓和。但不久之后,又出现了恶意软件通过移动端网页上流氓广告以及第三方市场的应用传播的现象,总体来说依旧是屡禁不止。

研究机构还注意到,目前存在一种能够通过链接互联网的机顶盒进入局域网内部的方式,并且已被黑客所掌握。而且尽管问题存在,但由于并没有多少企业或用户受到实质性的威胁,并没有引起太多的关注。

六、物理设备攻击

最后一项物理设备攻击——也许听起来很蠢,但确实也带来了一定的威胁。主要体现在一些无人值守的网络设备上,如果一些比较旧、未设置PIN码或具备完整的数据加密功能的设备暴露在攻击者面前,同样是非常危险的情况。

作为参考:2016年Ponemon的研究中,35%的受访者表示他们所在机构的工作设备并没有采取任何强制措施来保护组织内部的可访问数据。更糟糕的是,近一半的受访者表示他们的设备没有设置任何密码或安全措施,并且还有68%的受访者表示他们会经常使用个人或移动设备访问工作内容。这都是具有极大风险的举措。

-

智能手机

+关注

关注

66文章

18561浏览量

181276 -

互联网

+关注

关注

54文章

11195浏览量

104036 -

移动安全

+关注

关注

0文章

6浏览量

5442

发布评论请先 登录

相关推荐

探索国产网络安全整机,共筑5G时代网络安全防护线

DeepSeek 遭受 DDoS 攻击敲响警钟,企业如何筑起网络安全防线?

华纳云企业建立全面的网络安全策略的流程

龙芯3A5000网络安全整机,助力保护网络信息安全

随着全球网络安全威胁日益升级,3只网络安全美股值得投资者关注

国产网络安全主板在防御网络攻击中的实际应用

如何利用IP查询技术保护网络安全?

网络安全技术商CrowdStrike与英伟达合作

鉴源实验室·HTTP协议网络安全攻击

移动端成为网络安全威胁来源 招致大量外来者攻击

移动端成为网络安全威胁来源 招致大量外来者攻击

评论