我叫防火墙

我们的作用,

大家应该都知道。

我们奋战在安全攻防的第一线,

阻挡威胁的入侵。

但是,

我从最初的包过滤防火墙一步步演变到现在,

一直没有改变一个问题,

就是我们总是按照既定的策略,

机械的工作,

机械的抵御着入侵。

可是,

现在的黑客狡诈而善于伪装,

攻击越来越多,

病毒也不断变种,

我有些力不从心了,

尤其是面对未知威胁,

我更是无能为力。

我以前对于攻击的过滤仅基于签名来实现,

为此我需要定期升级特征库,

以应对各种最新的威胁,

但是威胁往往是未知的,

道高一尺,魔高一丈。

来了这个我可以识别,

突然来了这个全副武装的怪兽,

我就无能为力了。

为了改变现状,

设计师让我进化了,

于是,

我变得那么的与众不同。

我——有了智慧

设计师给我起了个新名字

AI防火墙

设计师告诉我,各种入侵行为,都是有迹可循的,一次入侵的行为包括:渗透、C&C、内部扩散和数据外发,这个称之为攻击链。

设计师给我赋予了机器学习和深度学习能力,构建威胁模型,用以识别攻击链路的全过程帮助用户精确监控恶意行为。通过深度神经网络算法,让我对各种伪装的病毒有了更为完善的认识。卷积神经网络的基本思想和人类大脑识别图像的机制是一致的。

从此以后我开始用算法真正解析数据,不断学习,然后对各种已知或未知的威胁做出判断和预测。

我不再依赖确定特殊指令集、既定特征来机械的过滤已经认识的攻击,我的设计师会用大量数据和算法“训练”机器,让我学会如何自主发现威胁,这就是我的智能。

对,我的强大在于——我学会了思考和自主判断无论你千变万化,我都手到擒来。所谓无招胜有招。

任你隐藏再深,我都可以发现,

我有四大必杀技

★必杀技之一:识别黑客渗透——恶意文件检测

攻击者的首次入侵是通过植入的恶意软件来实现的,而我通常部署的位置是在网络的关键路径上,实际上,由我来做恶意软件的检测,更为便捷。

从前,因为防火墙的恶意软件识别精准度不高,我们需要部署沙箱设备来辅助;现在我有了智能,我也可以承担这部分工作了。

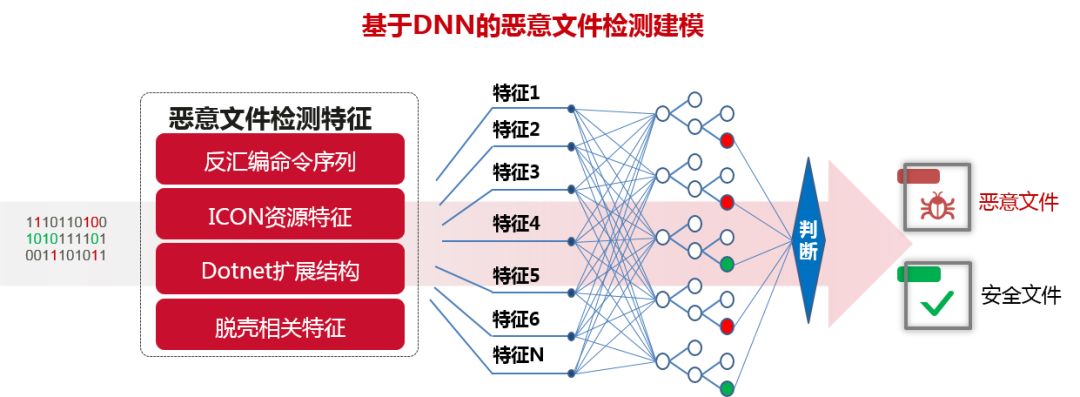

为了在防火墙实现恶意文件的本地检测,设计师为我安装了基于DNN的恶意文件检测能力,并不需恶意文件的运行时行为,通过提取恶意文件的静态特征,包括反汇编命令序列、ICON资源特征、脱壳相关特征等进行识别。

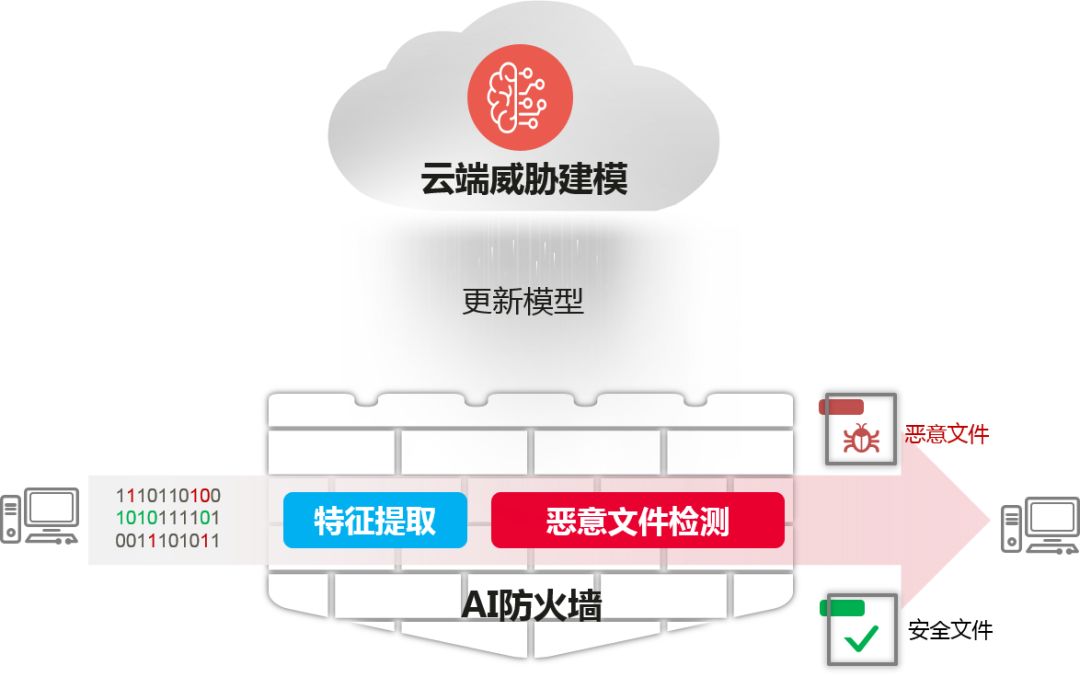

同时,我还能不断升级我的检测模型,设计师通过云端收集恶意文件样本,进行威胁建模,生成的恶意文件检测模型被下发给我。当有新的未知文件到来时,我就可以利用该模型识别是否为恶意文件。

和传统的基于规则的检测方式比较看来,使用机器学习的恶意文件检测检出率在90%以上,误报率在0.1%以内,这是传统规则检测方式很难做到的。有了这一招,就算不借助沙箱等外置设备也可以高精度的识别恶意软件了。

★必杀技之二:识别C&C——ECA恶意加密流量识别

攻击者通过C&C的通讯过程,来操纵通过首次入侵所植入的恶意软件。只要这个通讯过程被截断,这个已经植入的恶意软件就无法被控制,也就无法继续行动。为绕过传统的流量检测技术,大约10%的恶意软件通过TLS加密流量进行通信。

设计师为我装配了ECA(Encrypted Communication Analytics 加密通讯分析)检测模型识别恶意加密的C&C流量。这就好比为我配备了夜视仪,能够识别隐藏在黑暗中的攻击,这个能力别的防火墙可都没有哦!是我的独家秘技。

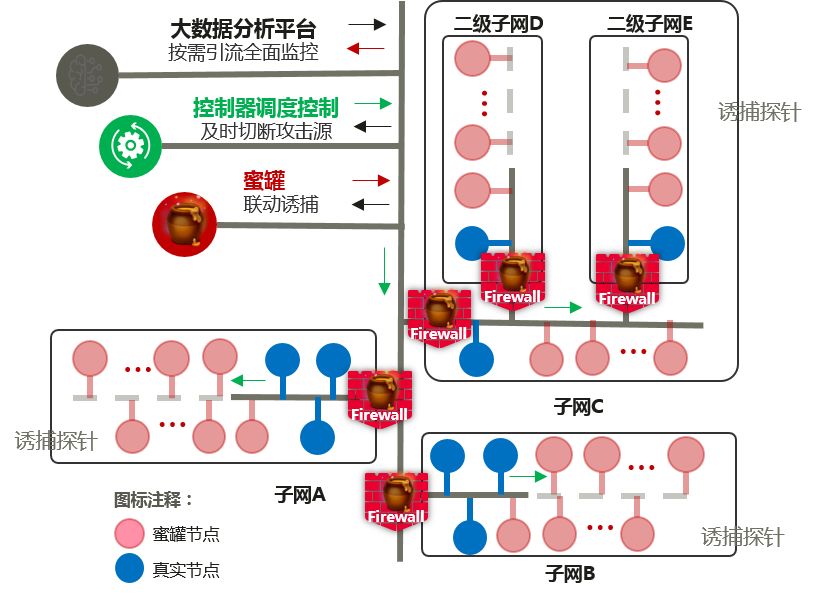

★必杀技之三:识别横向扩散——主动诱捕,我比别人更主动

在我的体内,设计师为我设计了诱捕探针能力。当入侵到网络中的攻击在网络中不断嗅探,试图扩散之时,我的诱捕探针会主动发现其扫描行为,并将攻击引入到蜜罐,从而进一步捕获黑客或发现攻击源。这极大的降低了诱捕系统的运维成本,同时极大的提升了诱捕系统的覆盖面。

这也是我的独家秘技哦!

★必杀技之四:识别数据外发——DGA和DNS隐蔽通道检测

黑客窃取了数据后,会联系远控服务器进行数据外发,那么在这个过程中,会使用C&C通讯和隐蔽通道通讯,并伺机通过隐蔽通道传送给攻击者预先布置的服务器。

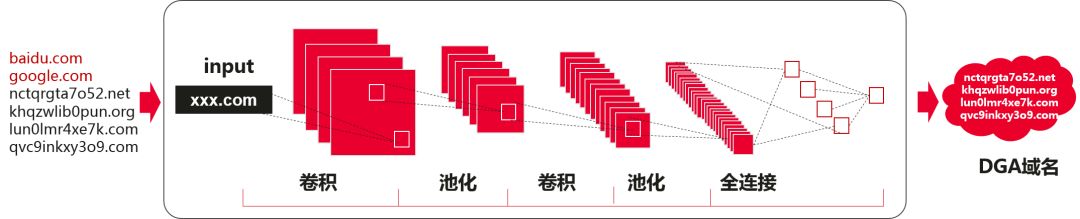

对于这种情况,防御攻击者扩大其入侵成果的要点是是阻截C&C通讯和隐蔽通道通讯,而C&C通讯,首先是用DGA域名生成算法来来生成由随机字符组成的域名,来访问远控服务器,从而逃避域名黑名单检测的技术手段。

我的同行们以前都是通过特征来识别,但是这种随机的动态字符怎么可能能够发现呢?

我可以使用了卷积神经网络(CNN)的模型,识别准确率高达99.9%以上。

另外,被入侵主机一旦连接上远控服务器,另外,黑客会利用DNS协议实现诸如远程控制、文件传输等操作,这就是DNS隐蔽通道。通过卷积神经网络模型,我可以轻易发现DNS隐蔽通道,准确率高达97%以上。披着羊皮的狼,你逃不掉!

我有了更为强健的体魄

设计师为了让我能够更快的识别未知威胁,为我重新设计了架构,让我有了更高的处理性能。

在1U高的机框里,我可以实现160G的转发性能;在高端设备上甚至给了我两颗心。

内置加密引擎,加密性能是同类的2倍以上;内置了SA加速引擎,应用识别能力是同类的2倍以上;内置NP引擎,转发性能是同类的2倍以上。

我自带高密度接口,最多可同时提供100G、40G、10GE、GE等多种接口模块。

我的未来

最后,我想说的是,

我的能力远远不止于此,

设计师为我规划了长远的成长路径

我可以通过不断的学习,

发现各种变异和隐藏的威胁。

不断打怪升级,

在不远的将来,

我的华为大大还会为我增加能够进行算法加速的CPU。

好期待!

-

模块

+关注

关注

7文章

2716浏览量

47539 -

防火墙

+关注

关注

0文章

418浏览量

35634 -

AI

+关注

关注

87文章

31000浏览量

269330

原文标题:我,AI防火墙 ——论一台防火墙的自我修养

文章出处:【微信号:Huawei_Fixed,微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

云防火墙和web应用防火墙详细介绍

云服务器防火墙设置方法

ubuntu防火墙规则之ufw

Juniper防火墙配置NAT映射的问题分析

物通博联工业智能网关实现防火墙配置及应用

防火墙和堡垒服务器的区别

IR700与SSG5防火墙如何建立VPN模板?

深信服防火墙和IR700建立IPSec VPN的配置说明

防火墙登陆不上的问题排查

工业防火墙是什么?工业防火墙主要用在哪里?

浅析Centos7 防火墙技术示例

我叫AI防火墙

我叫AI防火墙

评论