安全公告

Thinkphp5.0.*存在远程代码执行漏洞。

漏洞描述

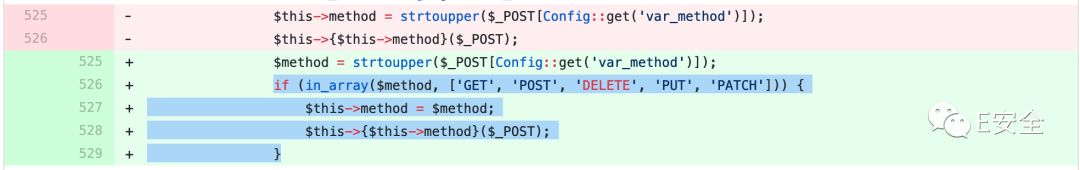

Thinkphp5.0.*存在远程代码执行漏洞。攻击者可以利用漏洞实现任意代码执行等高危操作。目前官方已经出了补丁(https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003),漏洞出现在处理请求的类中。攻击者可以控制类的属性及类方法的调用。

影响范围

影响以下版本:

ThinkPHP5.0 – 5.0.23

缓解措施

高危:目前网上已有该远程代码执行漏洞的POC,请尽快升级更新官方的补丁 。目前官方已经出了补丁(https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003)。漏洞出现在框架处理请求的类中。根据官方建议,可以通过git更新最新框架代码 https://github.com/top-think/framework。

手动修复可以在/thinkphp/library/think/Request.php中增加如下代码。

威胁推演:此漏洞为远程代码执行漏洞,基于全球使用该产品用户的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序,从而影响到网站服务的正常提供。

安全运营建议:Thinkphp 历史上已经报过多个安全漏洞(其中也有远程代码执行漏洞),建议使用该产品的企业经常关注官方安全更新公告。

-

代码

+关注

关注

30文章

4851浏览量

69379 -

漏洞

+关注

关注

0文章

205浏览量

15468 -

属性

+关注

关注

0文章

23浏览量

8599

原文标题:ThinkPHP5.0.*远程代码执行漏洞预警

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

微软Outlook曝高危安全漏洞

怎么提升单片机代码执行效率

漏洞扫描的主要功能是什么

城市积水防涝远程监测预警解决方案

工业5G路由器赋能户外组网远程监控及预警

ThinkPHP5.0.远程代码执行漏洞预警

ThinkPHP5.0.远程代码执行漏洞预警

评论