安全专家表示语音助手正面临着网络安全风险,黑客可能会利用人耳听不见的声音控制语音助手。

据外媒报道,语音助手让我们的生活更轻松,但安全专家表示,它也面临着被侵入的风险。自今年年初以来,多个谷歌Nest安全摄像头用户报道有黑客侵入:黑客宣布朝鲜导弹来袭、恐吓要对一个家庭的孩子下手、将家用自动调温器调到90度、打开语音进行语言辱骂。这些事件令人担忧,但语音助手“悄无声息地妥协”更具破坏性。

最近将Google Assistant(语音助手)集成到Nest控制中心中的谷歌表示,摄像头受攻击的原因是用户密码强度低和缺乏双重认证。但是,即使是拥有强大安全保障的语音助手,也可能受到更隐秘的黑客攻击。

过去几年,美国、中国和德国的大学研究人员成功地利用隐藏的音频文件,让Siri和Alexa等人工智能语音助手听从他们的命令。这意味着黑客有可能劫持独立的语音助手设备以及手机上的语音命令应用程序,来打开网站或者进行购物,甚至关闭警报系统和开门——这些都不会让任何人察觉。

语音识别人工智能可以处理人类听不到的声音

语音助手的神经网络比人类的听觉要好得多。人们无法识别餐厅背景噪音中的每一个声音,但人工智能可以。人工智能语音识别工具还可以处理人们听不到的音频,许多扬声器和智能手机麦克风都会接收到这些频率。

目前黑客至少有两种向语音助手发出“沉默”命令的方法。第一种方法是在白噪声中隐藏恶意命令。

2016年,美国伯克利大学(Berkeley)和乔治敦大学(Georgetown)的学生通过在线视频和扬声器播放隐藏的语音指令,让语音控制设备打开网站并切换到飞行模式。

利用这种攻击的另一个例子来自德国波鸿鲁尔大学(Ruhr University Bochum)。2018年9月,研究人员在相同频率的更大声音背景下的编码命令取得了成功。在简短的演示视频中显示,人类和广受欢迎的语音识别工具包Kaldi都能听到一个女人在阅读商业新闻。然而,只有Kaldi能识别背景数据中的命令:“关闭安全摄像头,打开前门。”

专家表示,理论上,这种方法可以通过应用程序或广播进行大规模使用,黑客可窃取个人数据或进行购物。零售商很难识别来自一个受信任的设备的购物信息。

另一种方法是,使用人类听觉范围以外的频率发出指令,也就是浙江大学研究人员所称的海豚攻击。这种攻击依赖于超声波传输,所以攻击者必须靠近目标设备才能发动攻击。研究人员已经使用这种技术让锁定的iPhone根据听不到的指令打电话。他们说海豚攻击还可以让声控设备拍照、发短信和访问网站。黑客有可能借此制造恶意软件、盗取个人数据、购物,甚至敲诈勒索。

亚马逊、谷歌和苹果一直致力于语音助手的改进,但是它们没有深入研究技术细节。浙江研究人员发表的一篇论文建议,重新设计设备麦克风,限制输入人们听不到的超声波,或者识别后取消携带超声波的特定信号来屏蔽听不到的命令。利用机器学习来识别听不到的命令攻击中使用的频率,学习听不到和听得到的命令之间的区别。

除了这些短期的补救措施,科学家和立法者还需要解决语音识别技术的安全性和有效性所面临的长期挑战。在美国,目前还没有针对语音数据和隐私权的全国性立法或监管框架。加州是第一个通过法律限制销售和数据挖掘消费者语音数据的州,但它只适用于通过智能电视收集的语音数据。

随着物联网时代语音识别用例的增多和该领域使用者数量的增加,语音数据泄露的风险也将随之增加。这就增加了利用消费者语音数据录音进行欺诈的可能性。与克隆信用卡或使用硅胶复制他人指纹相比,共享音频文件要更快更容易。所以语音数据对有组织的犯罪分子来说很有价值。

防止欺诈的专业人员需要建立和维护安全双向的消费者语音数据库,以确保公司能够识别合法的客户。商家在处理订单时,可能需要分析之前欺诈事件的链接。

如何保护你的声控设备

目前,语音指令劫持似乎大多是理论上的,但最近的事件向我们表明,黑客能够迅速适应新技术。

用户应遵循安全措施,保护你的设备免受语音黑客攻击。比如,为你的物联网设备使用密码强度高的密码。当你不使用手机时,要把手机锁着。

对听不到的语音命令及其带来的风险的研究还相对较新,但安全和科技行业已经明白,每一次新的进步都会给不法分子带来新的机会。越来越多的研究人员发现语音识别人工智能的弱点,语音识别行业就有更多的机会提高其产品的安全性。与此同时,我们每个人都有责任保护自己的设备,需要学会识别与Alexa、Siri、Cortana和其他语音助手共享的信息类型。

-

网络安全

+关注

关注

10文章

3159浏览量

59766 -

语音识别

+关注

关注

38文章

1739浏览量

112661 -

人工智能

+关注

关注

1791文章

47279浏览量

238511

原文标题:你还在“调戏”语音助手吗?安全专家表示,黑客可能已经盯上你了!

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

智能网联汽车网络安全开发解决方案

用国产化硬件守护信息安全,飞腾D2000网络安全主板应用优势

车联网网络安全:未雨绸缪应对未来挑战

如何利用IP查询技术保护网络安全?

IP风险画像如何维护网络安全

IP地址安全与隐私保护

工业控制系统面临的网络安全威胁有哪些

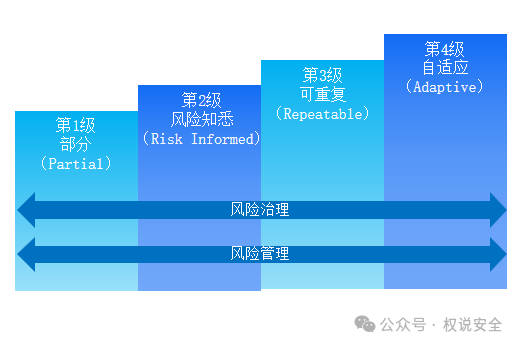

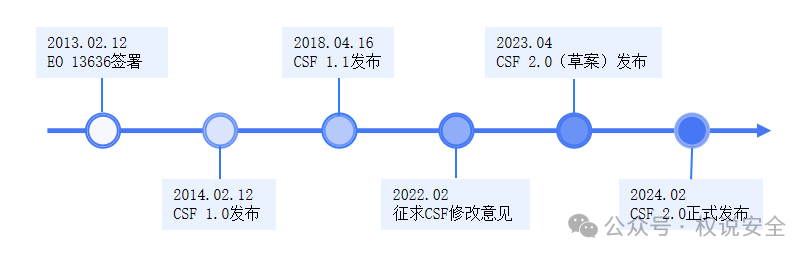

专家解读 | NIST网络安全框架(3):层级配置

专家解读 | NIST网络安全框架(1):框架概览

艾体宝观察 | 2024,如何开展网络安全风险分析

企业网络安全的全方位解决方案

危机四伏,2024如何开展网络安全风险分析

安全专家表示语音助手正面临着网络安全风险

安全专家表示语音助手正面临着网络安全风险

评论