一、背景:

在汽车ECU软件中,如果需要依靠汽车总线(如CAN)刷新CPU里面的程序时,必须要通过安全访问,从而防止非法刷新操作危及车辆安全(例如,黑客攻击)。在车联网以前,车辆总线是一个自封闭的网络,黑客通过远程电脑控制汽车在物理上是不可能的,除非亲自在汽车里操作或者首先在汽车的OBD接口上安装无线设备再远程操控。随着车联网时代的到来,越来越多的车辆会选择远程云端刷新程序,实现快捷修复程序Bug,但这也为黑客远程攻击车辆程序提供了渠道。

二、ISO4229安全访问规范分析:

对于传统汽车,虽然黑客远程攻击汽车软件的可能性很低,但是ISO4229规范也多少考虑了恶意刷新软件的可能性。因此在安全访问方面还是考虑比较多的:

2.每个Seed只能使用一次,如果Key计算错误。重新访问返回新的Seed,防止黑客对一个Seed玻璃破解。

3.连续2次安全访问尝试失败后启动读Seed延时机制,比正常2ms响应一次的时间被延长5000倍,大大缩短黑客随机碰撞Seed-Key的次数。

三、ISO4229安全访问漏洞分析:

1.Seed-Key是可重复使用的。虽然黑客可能获取不到Seed-Key的算法,但是可以获取到有限的Seed-Key的数对。这个在车辆开发阶段,整车厂或供应商测试时,每次刷新时有效的Seed-Key都在CAN网络上保留着。虽然测试人员也不知道算法,但不能防止有人监听网络报文提取每次安全访问Seed-Key的样本,为破解使用。

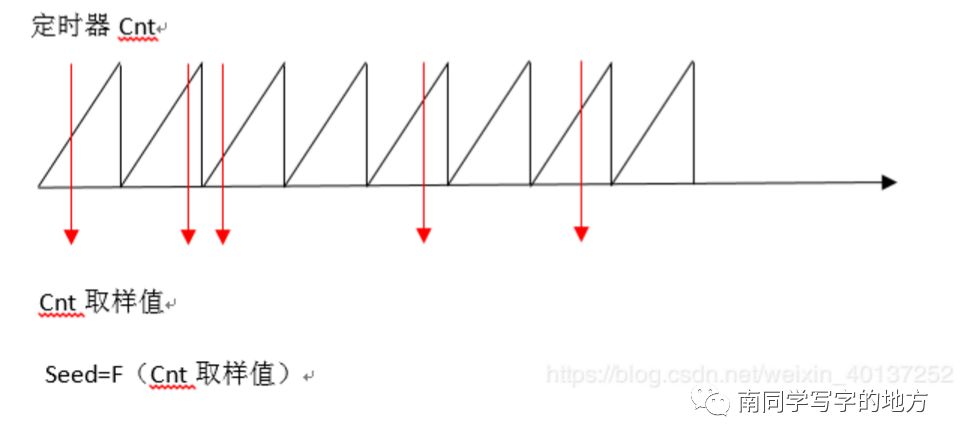

2. ISO4229只规定Seed生成方法是伪随机的,但是没有提出测试标准。有的软件工程师会用简单的Seed生成算法,如图示,Seed是Cnt取样值的函数,Seed=F(Cnt取样值),最简单的函数就是Seed=Cnt取样值。

由于取样时刻是任意的(实际是OS中取样任务周期的整数倍+OS调度波动值,例如2ms*N+△T),取样出的CNT是随机的。随便测几下没问题,但是整体上统计就显示出规律性。如下图是对一个120MHz的16位定时器在一个2ms任务的统计结果。显然,1000ms内看起来是随机的,但是从2000ms开始就体现出宏观的规律性。

有的程序员会引入非线性计算(如下图Seed=Cnt * Cnt+offset,或更复杂的)让统计结果看起来均匀分布。但是会使虚假Seed数量增多(即有的Seed永远取不到),减小了Seed的样本空间,也就减少了黑客随机碰撞攻击的次数。

3. ISO4229只要求解锁成功后Seed就变成0但是没有限制解锁成功前可以获取Seed的次数,很多整车厂的Spec也没有该要求。这意味着ECU上电后只要上位机不请求解锁,就可以无限次的获取Seed。这样黑客用上位机以固定周期(如2ms)一直取读Seed,就可以获取Seed的统计特性,从而破解出Seed的生成算法。根据第1条风险,只要知道一个Seed-Key值,让ECU在期望的采样时刻做风险2的碰撞试验。通过有限次试验,就能获取期望的Seed,安全访问就被攻破了。

根据上述分析,传统安全访问风险的根源在于Seed可以重复出现。

四、车联网条件下ISO4229安全访问的基本条件:

1. Seed的产生依然是伪随机数,这个和传统车一样不可改变,因为给车上安装真随机数发生器成本太大。

2. Seed的产生是不可重复的。

3.一个驾驶循环内Seed的产生次数是有限(如3次)。且ECU上电后10秒内不返回Seed,防止黑客连续获取Seed做随机碰撞攻击。

五、Seed的生成方案:

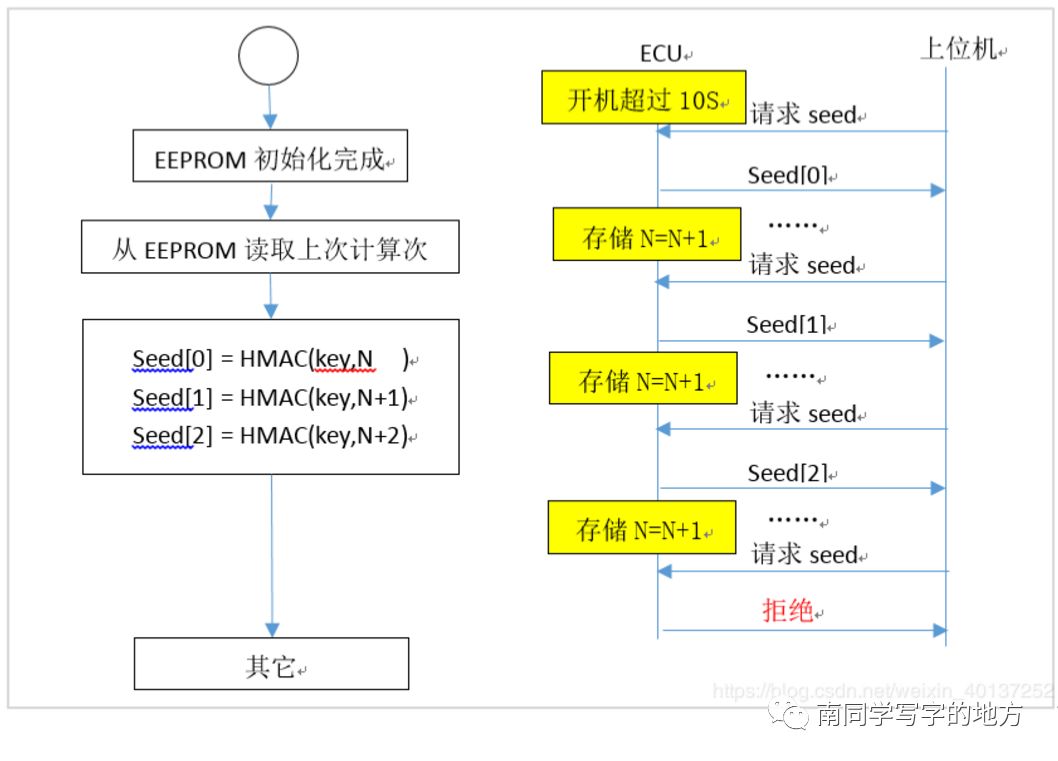

根据第四节描述,可以参考网上银行的OTP动态口令,用HMAC算法生成不可重复的Seed。方案如下:

ECU上电后EEPROM初始化完成,读出上次Seed计算的次数N,然后用公式Seed[i]=HMAC(key,N+i)连续计算三个Seed[0,1,2]存储在RAM里。

此处key是一个任意固定值的参数。

ECU上电超过10S后,上位机有一次读Seed请求,就返回一个Seed[i],同时立即存储N=N+1到EEPROM。一个驾驶循环上位机最多只能获取3个Seed。

测试阶段限制N的范围为[0,Nt),量产出厂时N的初始值写Nt,保证测试阶段的Seed在量产车里不会出现。

六、综合Seed-key安全访问方案

上面方案只保证了Seed的不可重复。如果只为了满足这一条,HMAC算法中的参数key都没有用,完全可以初始化为0,这显然浪费了这个算法的价值。

如果把公式Seed=HMAC(key,N)中的key作为整车安全访问的秘钥,只要ECU里的key和上位机的key’完全一样,用相同的HMAC算法对N做数字签名就可以获得一样的口令,从而安全访问通过。因为HMAC是Hash散列函数,不可能根据已知口令推算出key。在EEPROM作用下,可以保证N连续增长不重复,从而不会产生重复的口令。虽然N是可预测的,但是黑客在不知道key的情况下,不可能对N做出正确的签名。

ECU里的key和HMAC算法完全分离,只有在整车下线时由工厂在安全的网络环境下写入,与测试阶段的key完全不一样。这样key的保密性和访问过程的安全性就完全掌握在整车厂手里。

七,小结:

传统安全访问策略的缺点:

整车厂要自己设计算法或委托供应商提供算法,且算法都不一样,使得刷新工具的兼容性差。同时,软件开发阶段底层软件工程师要考虑不同客户项目的差异,这种低效率重复工作量比较大。

有的整车厂的安全访问策略都是自己制定的,出于保密又不能公开被认证机构检验,其安全性不一定可靠。

有的整车厂的安全访问策略算法与秘钥是一体的,算法升级困难。

一个厂家的同一车型或很多车型都共用一个算法,风险的范围很大。

基于HMAC算法安全访问策略的优点:

由于采用OTP技术,Seed永不重复,使针对一个Seed的暴力破解也无效。整车厂只要保管好自己的秘钥就可以保证安全。

由于算法是统一的,避免低效率重复性开发及测试安全访问算法,软件成本大大降低。

由于算法是统一的,刷新工具可以兼容所有采样HMAC算法的车辆。

由于key可以灵活配置,就能实现一个秘钥配一台车,大大缩小风险范围。

如果不是在出厂时写入key, 而是在4S店售出时写入key,那么掌握软件刷新的权限就流车主自己手里,后续整车厂想升级程序就要问车主请求key,这种出让安全访问权限的技术可以成为一个吸引消费者的卖点。

-

定时器

+关注

关注

23文章

3257浏览量

115651 -

汽车总线

+关注

关注

10文章

48浏览量

15459 -

CAN网络

+关注

关注

1文章

44浏览量

17062

原文标题:汽车软件刷新——当前安全访问策略的缺陷及改进方案

文章出处:【微信号:QCDZSJ,微信公众号:汽车电子设计】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

某安全浏览器竟然也被查出高危漏洞?开源安全问题不容忽视

你的数据安全么?Hadoop再曝安全漏洞| 黑客利用Hadoop Yarn资源管理系统未授权访问漏洞进行攻击

ISO 26262功能安全标准体系解读

ACR1256U-R9读写器如何实现密钥存储区安全访问控制

符合ISO 26262的功能安全平台工具

安全风险分析-Arm A配置文件的Arm固件框架

基于属性的Web服务安全访问控制方案

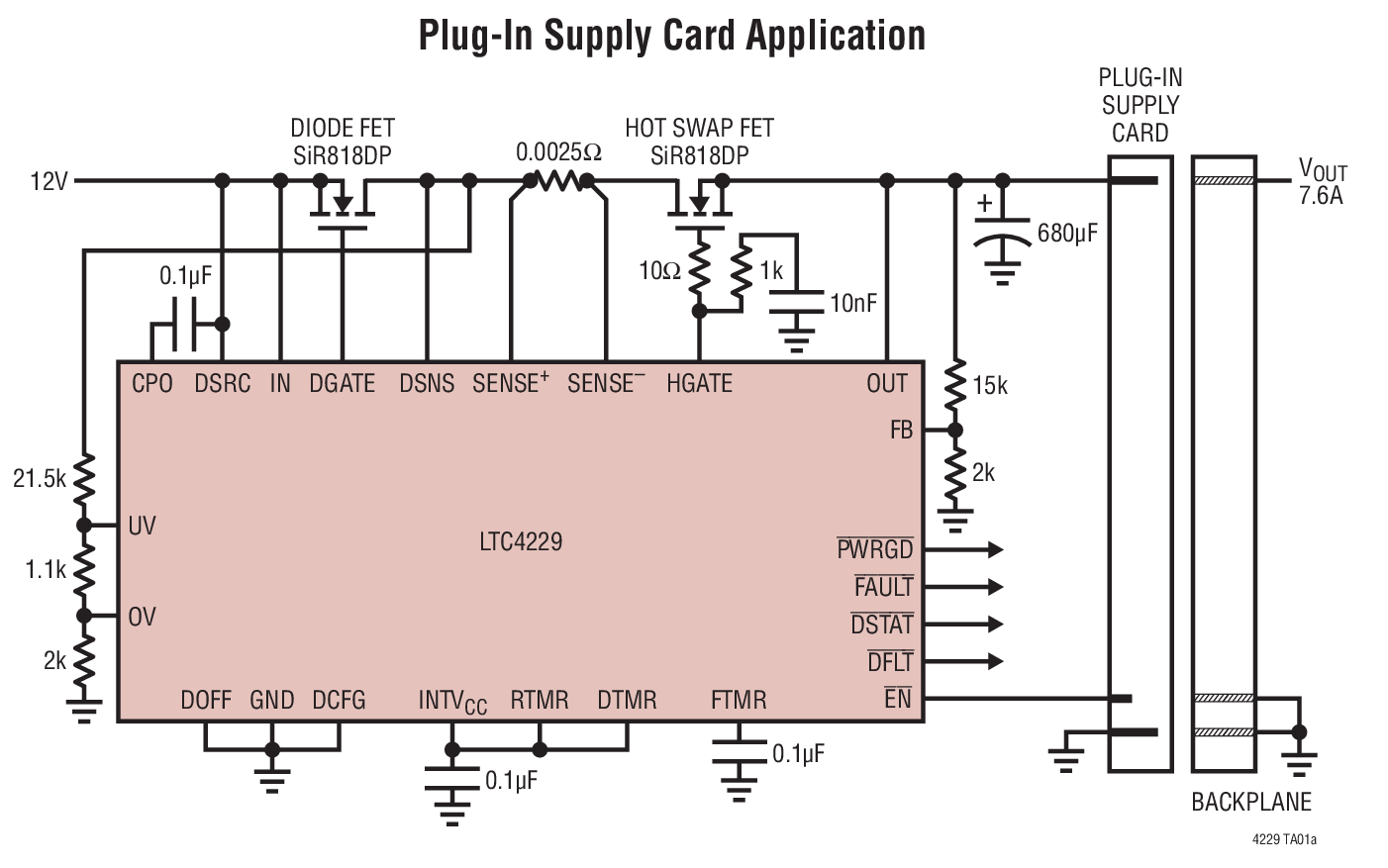

LTC4229 理想二极管和热插拔控制器

Impero:革新安全远程访问方案

ISO4229安全访问规范分析,ISO4229安全访问漏洞分析

ISO4229安全访问规范分析,ISO4229安全访问漏洞分析

评论