美国国土安全部(DHS)上周警告说,美敦力生产的许多医疗设备是易受网络攻击的。这些漏洞影响该公司的17种型号的植入式心脏装置和被用来与之通信的外部设备。

美敦力公司的一位发言人告诉IEEE Spectrum,该公司自愿向美国国土安全部披露了这些漏洞,而且“没有发现网络攻击、隐私泄露或与这些问题相关的患者伤害。”

心脏调节装置植入式心脏再同步化自动复律除颤器(CRT-D)和植入式心律转复除颤器(ICD)的某些型号存在风险。CRT-D将电脉冲发送到心脏的心室,帮助它们以更同步的模式一起跳动。ICD提供电脉冲来纠正过快的心律。外部计算机对装置进行编程并进行信息检索。

这些装置发射的射频信号可以在佩戴者方圆几米的范围内被检测到。根据联邦调查局的警告,怀有恶意的人可以在附近侵入这种信号对其进行干扰、改变或窥探。

美国普渡大学电气和计算机工程师Shreyas Sen说,就像美敦力公司的设备所面临的情况一样,未经加密的信号很容易被故意拦截。“这就像坐在一个房间里听一个人用明语讲话。”

十多年来,很多研究人员一再警告说,医疗设备可能会变成杀人武器。科学家们用书面报告和在会议上做口头报告的方式展示了如何侵入胰岛素泵、起搏器,甚至整个医院网络。

美敦力公司是过去几年来公开披露其医疗设备在网络安全方面的漏洞的几家公司之一。2017年,史密斯医疗(Smiths Medical)通过国土安全部披露,其无线药泵(通常用于医院)可能被远程入侵。同年,美国食品药品监督管理局(FDA)向公众通报了圣犹达医疗公司(St. Jude Medical)植入式心脏装置的漏洞,这些装置包括起搏器、除颤器和再同步装置。2017年,美国国土安全部警告说,黑客可能会入侵和控制BMC Medical公司和3B Medical公司制造的呼吸治疗机。

国土安全部网络安全和基础设施安全局(CISA)从2013年开始跟踪医疗设备的漏洞。CISA的一位发言人告诉IEEE Spectrum,在最开始的五年里,该机构只发布了7个警告。该发言人表示,这一数字在2017财年跃升为16,在2018财年又跃升为29(是2017财年的近两倍)。FDA和DHS去年10月宣布了一个框架,以协调他们对医疗设备网络安全威胁的反应。

生命支持医疗设备的制造商经常指出,目前还没有实际发生过针对生命支持医疗设备的攻击。对这些设备的信号进行加密应该就能提供不错的保护。但是普渡大学的Sen说,仅仅加密是不够的。“物理信号是可获得到的,而且我们不擅长使用密码。”他说。

为了挫败潜在的攻击者,Sen和他的同事们设计了一种对抗手段:一种戴在手腕上的装置,它采用低频率无载波(宽带)传输的方法将来自医疗设备的所有通信信号限制在人体内。

这些信号利用人体的导电特性产生了所谓的电准静态场。起搏器发出的信号可以从头到脚传播,但它们不会离开皮肤。“除非有人碰触你的身体,否则他们不会得到信号。”Sen说。

Sen和他的同事们称之为“电准静态场人体通信”(EQS-HB),并在本月早些时候的 Scientific Reports期刊上对此进行了介绍(论文标题为“Enabling Covert Body Area Network using Electro-Quasistatic Human Body Communication”)。在这项研究中,Sen的原型成功地将来自可穿戴设备的信号限制在了人体内。研究人员还没有在佩戴着植入式医疗设备的人身上测试他们的原型。

额外好处:电准静态场范围内的信号使用的能量只是传统蓝牙通信的一小部分。

美敦力公司的一位发言人表示,公司正在开发一系列软件更新,以更好地保护受警告中所述问题影响的无线通信的安全。第一次更新计划于2019年晚些时候进行,更新前须先经监管部门批准。美敦力和FDA建议患者和医生继续使用这些设备。

-

医疗设备

+关注

关注

12文章

957浏览量

66927 -

美敦力

+关注

关注

1文章

6浏览量

6421

原文标题:“身联网”能否阻止对植入式医疗设备的网络攻击?

文章出处:【微信号:IEEE_China,微信公众号:IEEE电气电子工程师】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

易控智驾持续助力矿山新质生产力发展

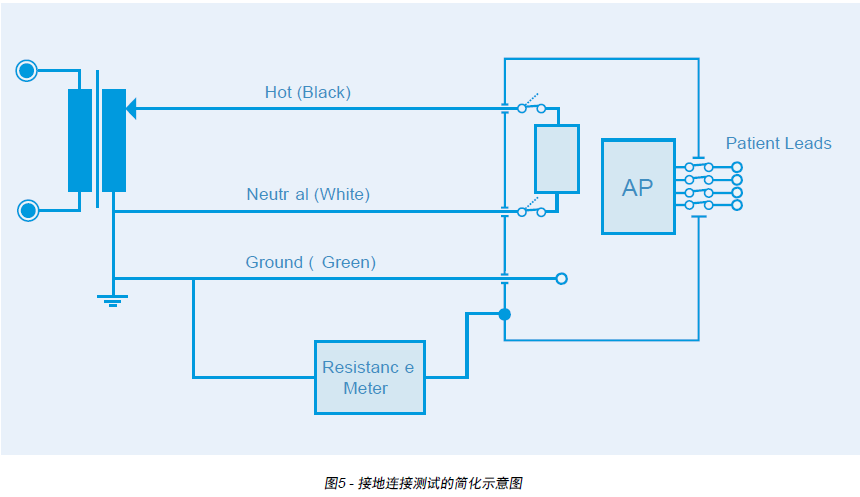

NFPA-99医疗设施规范指南(四):确保医疗设备安全的关键测试

医疗设备滤波器:守护生命安全的科技卫士

蓝牙AES+RNG如何保障物联网信息安全

国产网络安全主板在防御网络攻击中的实际应用

IP定位技术追踪网络攻击源的方法

芯片制造商Microchip遭网络攻击,运营受创

如何保护SCADA免受网络攻击

许多医疗机构对RFID“避之不及”?RFID标签在医疗领域有哪些痛点?

美国医疗巨头Ascension遭勒索软件攻击,涉及140家医院

美起诉两名涉嫌非法出口美国技术的中国公民

苹果警告iPhone用户可能成为间谍软件攻击目标

剪切力测试仪用设备安全装置及技术指标,夹具选择

精密力学检测设备 | 美能电池片拉脱力综合测试仪

美国国土安全部警告:美敦力生产的许多医疗设备是易受网络攻击的

美国国土安全部警告:美敦力生产的许多医疗设备是易受网络攻击的

评论