黑客攻击在大众心里神秘而高端,但很多攻击实际上并没有电影剧情中那么“酷炫”,最常见的攻击仅仅是利用脆弱的、盗用的凭证完成登录就行了。

数据泄露的案例数量近年来居高不下。与大众想法和电影剧情相反,网络攻击极少情况下是由神秘的电脑高手军团发起,而且攻击者也不都是通过最先进的技术渗透到企业的周边防御中。现实可以说是截然不同的:网络攻击者不再以黑客技术进行入侵——他们仅仅是利用脆弱的、窃取的或是盗用的凭证完成登录就行了。部署一项有效的企业安全策略需要了解黑客的攻击手法,技术和步骤——通常我们将这三点简称为TTP。

多年来,黑客技术的解析总是被弄得很玄乎,而且让大家以为数据泄露通常都是利用零日漏洞,而且需要大量复杂代码才能入侵到那些坚不可摧的周边防御中。然而,线上问题的反馈分析表明,攻击之源经常就是被破坏的凭证。

万豪国际集团,快餐连锁唐恩都乐和美国思杰公司遭遇的数据入侵事件只是其中的冰山一角。据Centrify最近的一份研究表明,74%的受访企业的入侵都与盗用特权账户有关。这与Forrester估计的80%的占比很接近。

当特权账户被盗用,网络攻击者会假装是正式员工或是系统后台,再执行恶意操作,且不会被安全防护软件检测为入侵者。一旦黑客盗用了特权账户,就能在网络环境中随意来去,窃取数据或搞破坏。

目前的网络攻击风格

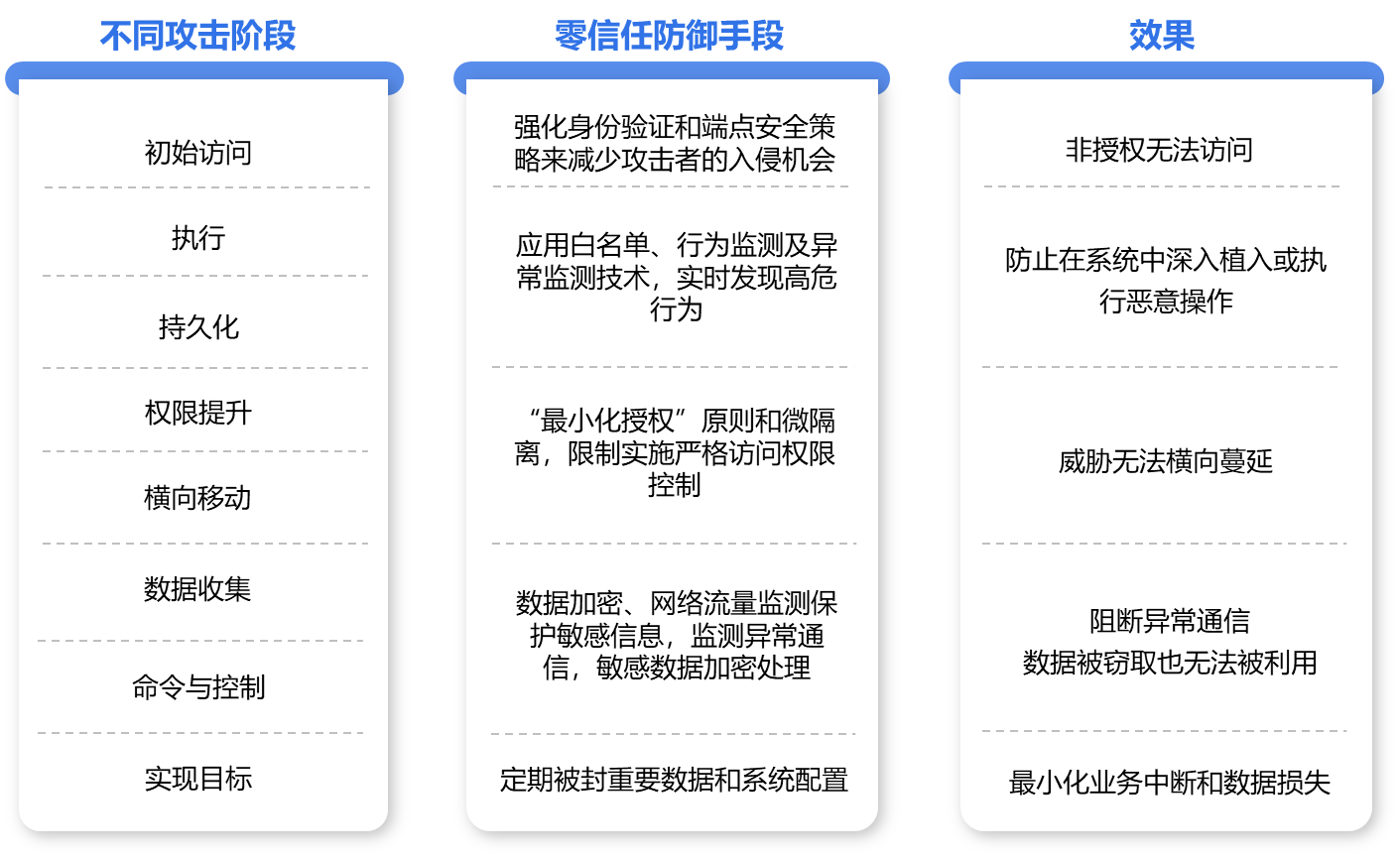

网络攻击风格五花八门,但都包含三个主要阶段,而且适用于外部和内部威胁:

第一阶段:盗用

现在,多数网络攻击都是通过凭据收割的行动从前端进入。常见的凭据收割方式包括社工技巧,密码嗅探,网络钓鱼,数据扫描,恶意软件攻击或是综合以上几种方式。网络罪犯们还会利用暗网上获取的数百万凭据。一旦掌握被窃的,弱密码的或是已经曝光的凭据,攻击者就可以暴力破解,凭据嗅探或口令攻击等方式登录到目标网络环境中。

由于账户盗用攻击可以绕开最坚固的安全防护,企业需要改变思路,利用“零信任”方法,假设攻击者已经潜伏在网络中。这将很好的影响企业的网络安全架构。

第二阶段:挖掘

一旦进入目标环境内部,黑客可以通过侦察来识别常规IT日程,安全措施,网络流量,还可以扫描整个IT环境全盘了解网络资源,特权账户和服务。域控制器,ActiveDirectory和服务器都是被侦察的主要对象,因为在这些目标里,黑客可以获取额外的特权凭据,从而得到更多的优先访问权限。

为了极大地限制黑客执行侦察和横向移动的能力,企业应该考虑PAM(优先访问管理)的最佳案例:

一律采用多因素验证

部署适可而止和即时的优先权限

开辟一块“访问区域”

利用“安全管理环境”

第三阶段:偷数据并掩盖自己的行为

一旦攻击者发现有价值数据的隐藏之处,他们一般会想办法提升自己的权限,目的是窃取数据并隐藏自己的行为以避免被检测到。通常,他们还会用SSH密钥创建一个后门,留给自己以后窃取更多数据。

预防数据被窃的几种方法包括:部署微软推荐的MFA,对管理员账户作“空气隔离”,采用基于主机的审查和监控,利用机器学习法则监控特权账户的行为,识别“不恰当”操作和高风险操作,并对其发起警告。

最后,了解黑客的TTP(攻击手法,技术和步骤)可为协调防御措施和威胁提供一个路线图。在这种情况下,企业需要意识到基于外围环境的安全问题,也就是说光是注意安全防护端点,防火墙和网络是不够的。身份管理问题已经成为了新的外围安全问题,也成为了减轻身份盗用的战场。要通过验证访问者身份,访问请求发出的代码语境,访问环境的风险程度来部署最低级别的授权控件,如此才可以防止账户盗用造成的攻击。

-

黑客

+关注

关注

3文章

284浏览量

21990 -

网络攻击

+关注

关注

0文章

331浏览量

23594

原文标题:解析黑客攻击:设想与现实

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

DeepSeek企业级部署实战指南:以Raksmart企业服务器为例

艾体宝干货 深度防御策略:构建USB安全防线的五大核心层次

华纳云企业建立全面的网络安全策略的流程

蓝牙AES+RNG如何保障物联网信息安全

环球晶遭黑客攻击!

部署一项有效的企业安全策略需要了解黑客的攻击手法,技术和步骤

部署一项有效的企业安全策略需要了解黑客的攻击手法,技术和步骤

评论