从规划、设计、实施、验证、部署和运营开始,所有阶段都必须考虑安全性。

随着物联网的出现,我们正在进入一个智能化的时代。我们从智能手机开始,然后转向智能电视、智能冰箱和智能汽车,并且我们正在将其扩展到智能交通、智能能源、智能建筑等等。那么,是什么让这些东西变得智能呢?

我们现在有加速度计、陀螺仪、接近传感器、湿度传感器和GPS位置传感器等——所有这些传感器的尺寸都几乎在毫米规格内,而且您口袋里的智能手机平均有10-12个传感器。那么,是这种传感器的扩散让一切变得智能吗?或者只是服务器、云和HPC这样的机器?计算能力日益强大,并且呈指数级增长(摩尔定律),大数据分析、机器学习、人工智能、预测智能、规范智能……所有这些技术都可以通过云来实现。那么,我们能说是云让一切变得智能吗?

物联网设备将无处不在,Gartner预计,到2020年,将有500亿台连网设备投入使用。设备可以相互通信,它们可以在没有人为干预情况下做出数据驱动的决策。您用手机应用从杂货店订购牛奶的日子一去不复返了,因为智能冰箱已经把这个自动化了,它们能够感知牛奶的剩余情况并自己下订单。那么,这是M2M(机器对机器通信)连接使一切智能化吗?

我相信是这三者的结合,如果您剔除任何一个,那么它就不再聪明了。传感器、云和M2M正在驱动智能设备,当我们将这三者结合起来时,我们就拥有了创新有趣的物联网服务、业务和应用的能力。

物联网设备和网络安全威胁

如果我们仔细观察,所有的智能产品——无论是可穿戴设备、植入式还是内嵌式设备——都在试图弥合我们生活的物理世界和数据驱动决策的数字世界之间的差距。传感器(数字世界中的微型计算机)正在与云、服务器和高性能计算机等数字世界中的大型计算机相连,在这些计算机中,我们可以按照摩尔定律的速度进行优化,而且它们正在通过让物理资产转变为数字化的方式进行连接,对世界进行抽样并将其转化为大型计算机可以摄取的东西。因此,我们能够采用数字技术并使其具有物理性。但是,当数字东西变成物理事物时,数字威胁也就变成了物理威胁。

Jeep是一款很棒的运动型多功能汽车,配有免提、语音指令和触摸面板以及智能娱乐系统等功能,但是几年前,它被两个人黑了。这两个人逆向设计了汽车的通讯协议,并接管了仪表板的功能,如转向、传动和刹车。他们证明他们可以遥控汽车,甚至在驾驶员不知情的情况下撞毁它。

Wi-Fi Hello Barbie——智能娃娃,使用语音识别技术和先进的机器学习功能来和您的孩子讲笑话或(玩)互动游戏。它可以看书,进行语言翻译,甚至可以根据历史数据来展开对话。在这里,您应该知道,智慧不会植入在玩偶中,它是与数字世界的大型计算机(服务器)相连。就物联网而言,这似乎是一个非常有趣方式。但是,它被黑了,玩偶无法验证评估证书,攻击者可以非常轻松地发起中间攻击,并控制玩偶。攻击者可以听孩子和玩偶的私人谈话或者玩偶录制的所有音频文件,还能够渗透到家庭Wi-Fi网络中,进而侵入其他连网设备。

想象一下,如果这个设备可以被用来为您的孩子教授攻击性语言,会发生什么。如果有人用这种设备偷听您的孩子怎么办?并且这个玩偶的高级版本还有一个嵌入式摄像头。可怕吧!

窃听也可能发生在智能电视等其他设备上。如今,智能电视带来了许多的直接语音命令和控制,同样,电视遥控器上的麦克风也可以用来收听您卧室里的私人谈话。据报道,有些智能电视受到了恶意软件的感染,这些恶意软件可以进行自动“广告点击”和“挖矿加密货币”。

当数字事物变成物理事物时,数字威胁也变成物理威胁

全世界范围内大约有4.22亿糖尿病患者,其中中国患者人数就超过了1.14亿,智能胰岛素泵对他们来说是一个奇迹。智能胰岛素泵是一种小型葡萄糖传感器,实时检测血糖水平并将数据发送到电子泵。根据(人的)历史数据,电子泵决定注射多少胰岛素到体内。此外,传感器通过红外线传递这些数据,您还可以在移动应用程序上获得更新,并与您的医生共享。这是物联网设备的一个典型用例,但同样,它也被黑了。

世界上最小的计算机名为Michigan Micro Mote或M3,由美国密歇根大学制造,比米粒还小,它有一个完全自主的系统。它有几个计算机化的传感器,如湿度和压力传感器,处理器和无线电来传输数据,太阳能电池通过环境光为电池供电。这个设备有很多用例,我们可以将此设备放入农场,并对智慧农业进行精确的湿度检测。我们还可以把这个装置放在人体的血管、动脉和静脉中,以对阻塞进行真实和精确的检测,并进行更好的智能诊断。

但黑暗的一面是这些设备没有内置安全性。所有收集到的传感器数据都通过红外线释放到空中,这些设备可以通过红外信号远程编程。不要期望在这个级别上有任何WPA2类型的加密,这一切都是通过在普通Wi-Fi网络实现的。

如果我们不能保护一台物联网设备,那么我们如何保护成千上万台物联网设备?

新兴恶意软件威胁

在过去的几年里,勒索软件在网络安全领域,特别是网络中变得相当流行,黑客会把恶意软件放进您的系统,加密您的硬盘,只有当您支付了赎金才释放它。现在,勒索软件也进入了物联网领域。这起案件被称为“Nest恒温器”,房主去度假,得到消息说房间温度已经上升到50摄氏度,而且温度还在继续升高,如果想解锁恒温器,请支付比特币。

想象一下,有人为从心脏起搏器中删除勒索软件需要支付多少钱。

为了解决恶意软件威胁问题,我们需要了解物联网的安全挑战

我相信有一天您的iPhone会收到一条消息,要求您支付9.9美元,作为删除您在客厅活动视频的回报。

是时候用您的智能电视“勒索”了。WannaCry是2017年最大的勒索软件袭击Windows OS的名称。WannaCry的安卓版本即将推出。

拒绝服务也是另一个问题。想象一下,在一个晴朗的早晨,您准备去办公室,当您启动汽车时看到一条信息,说您的汽车需要立即进行关键固件更新,所以45分钟内不要开车。这显然是拒绝服务。

智能手表也可能发生拒绝服务。

如果您的冰箱被黑了怎么办?您可能说“无所谓!”

但黑客可能想知道您吃了多少食物,或者想知道您是否在家。如果有一天警察来敲门,告诉您您的冰箱一直在向国家元首办公室发送垃圾邮件,该怎么办?黑客可以很容易地将冰箱转变成僵尸大军成员。据报道,著名的Mirai攻击,监控摄像头感染了僵尸网络,它们对twitter上进行分布式拒绝服务攻击,致使twitter离线了六个小时。这些攻击可能会发生在任何设备上,并可能被利用来伤害人。

物联网的安全挑战

为了解决这些问题,我们需要了解物联网的安全挑战。任何典型的物联网部署都包括现场传感器、聚合器或网关(内部或云端)、分析平台,最后是进行机器学习和未来预测分析的Web服务。而有限的CPU、内存和功率等资源都会成为一个大问题,因此,在现场设备(传感器)中实现加密或抗病毒是不可能的。

另一个安全挑战是STRIDE威胁。攻击日益创新,可分为以下六类。

首先是身份伪装。我们怎么知道我们正在使用的设备是正确的?我们能为现场设备建立公钥基础设施吗?例如,EVMS(电子投票机)在所有控制单元和投票单元内都有数字证书,选举结束后,如果更换了控制/投票装置,则在计数日,该装置将完全不会被进入网络。

第二,篡改数据。当数据从现场传到网关或聚合器时,我们如何确保数据不被篡改?任何人都可以通过更换固件来重新校准现场设备。在这里,安全引导等解决方案可以确保固件不会被替换。

第三个是抵赖。现场设备中不存储任何日志,所以,如果发生了什么不好的事情,我们能从哪里发现?想想物联网设备的取证。大多数现场设备通过无线模式发送数据,而且主要是通过红外、蓝牙和非加密方式。

第四是拒绝服务。

第五是特权提升。就像Wi-fi芭比娃娃攻击一样,通过利用芭比娃娃侵入家庭Wi-Fi网络,同样,通过利用现场设备,黑客也可以进入公司网络。

这些都是巨大挑战,而且没有完美的解决方案。

隐私和匿名挑战

除了安全挑战之外,还存在其他隐私和匿名挑战。这是物联网更黑暗的一面。安全、隐私和匿名这三个术语之间有着非常细微的区别。大多数人可以互换使用这几个术语,但这是错误的。安全由三个词定义:机密性、完整性和可用性,如果您想移除任何一个,则会破坏安全性。

隐私不是为了隐藏您的个人或私人数据,隐私就是为了不被监控。

通过加密和保护我们的个人数据,我们确保隐私不会泄露。但这不是隐私,事实上加密是安全的一部分。

匿名也不是隐私。匿名是伪装,对方知道您在做什么,但对方不知道您是谁。

假设两个人在挤满人的房间里说话,所有其他人都能看到这两个人在说话,也能听到,所以,这两个人的谈话没有隐私。现在假设这两个人互相耳语,尽管如此,仍然无法实现隐私,因为即使看不见他们在谈话,但仍然能听到。耳语类似于加密,可以保密。

现在,当他们说话的时候,他们戴着面具,所以没人知道他们是谁。在这种情况下,匿名是可以实现的,但隐私没有了,因为,虽然我们无法知道这两个人是谁,但我们可以听到他们在说什么。并且根据对话内容,我们可以找出那个人的身份。

通过将机密性和匿名性结合起来,在这种情况下可以达到一定程度的隐私。但并非总是如此。

数字世界中的传感器以我们的数据为动力。我们的购买和浏览模式、驾驶和饮食习惯、社交数据、位置、朋友、联系人……这些智能设备正在收集每个数据,并将其发送到数字世界的大型服务器农场。

谷歌、Facebook和亚马逊等数据处理公司使用和出售我们的数据。对于收集这些数据的原因及其用途缺乏透明度。

例如,我们都喜欢佩戴智能健康设备,比如智能手环,它告诉我们所走的步数(公里)、心跳、血压、何时必须喝水等等。尽管公司通过销售这些设备并没有赚到大钱,但它收集的数据会发送给您的健康保险公司,这间接地增加了您的保费。这就是您的数据在没有经过您允许情况下被滥用的原因。

下一个因素是信任。我们不能相信任何事,以苹果公司对联邦调查局的案例为例。联邦调查局发现苹果手机曾被恐怖分子使用,里面有经过加密的信息。所以他们想让苹果解密,但苹果拒绝这样做,称他们更重视客户隐私。不过,一周后,联邦调查局说在没有苹果公司介入的情况下通过解密信息获得了数据。(此案已结案!)

Facebook表示,它将在通过WhatsApp发送消息时提供端到端加密。但他知道您在传递什么信息,并将其保存在云中。或许保存在Google云端硬盘上,所以Google也能阅读它。

没有灵丹妙药能有效缓解所有安全、隐私和匿名挑战。我们不能用模糊原则来应对安全。

我们甚至不能信任硬件。例如,我们在ECIL的信息技术取证和硬件标准化实验室获得一台某品牌的路由器,该路由器将提供给一些国防机构使用。该路由器可以通过以太网端口的LED灯发出该路由器的路由密码。在对该设备进行侧信道分析时,发现根据LED灯的闪烁,可以检测到该设备的路由密码。

苹果的设备在加利福尼亚州设计,在南美制造,在印度销售。谁知道谁在里面放了恶意软件或后门?

在发生在伊朗核反应堆上的Stuxnet(震网)攻击事件中,以色列将恶意软件或逻辑炸弹放在西门子的PLC内部。这种国家发起的攻击正在以非常隐蔽和隐秘的方式进行。这种情况可能不会发生在最终用户和消费设备上,但也不排除会发生。

在物联网的所有阶段都必须考虑安全性

我们能做些什么来克服这些挑战?我们是否拥有足够智能的设备以确保安全?为此,我们需要知道,没有灵丹妙药可以有效缓解所有安全、隐私和匿名挑战。

我们需要通过在设计阶段考虑安全性。安全性不能是事后的想法,而是必须在从规划、设计、实施、验证、部署和运营开始的所有阶段进行考虑。一般来说,安全性只在部署或实施阶段被考虑,而并非所有阶段。我们必须在规划和设计阶段进行思考,世界各地都在研究如何在非常基本的设计阶段引入信任和安全,例如带有加密技术的强大系统芯片。

我们需要实施有助于权力下放的技术,因为每当权力被授予中央权力机构时,就会被第三方滥用或利用。

有些人认为区块链可以起到帮助作用,因为它可以与区块链建立一个分布式的、可信赖的、公开可验证的系统。这或许有帮助,但我不这么认为,因为目前这还是一个值得商榷的问题。

我们如何才能使物联网成功?

为了使物联网取得成功,我们必须做出改变。我们必须比我们的智能设备更聪明,而意识是实现这一目标的关键。

我们需要了解产品上市销售速度和安全水平之间的微妙平衡。如果您想让物联网产品既快速上市销售又便宜,那么它就不安全。如果您想要它既快速上市又安全,那么它就不便宜。如果您想让它既安全又便宜,那么它就不会很快上市销售。所以至少我们要选两个。

总之,我想说的是,我相信阿马拉定律,它指出,“人们总是高估一项科技所带来的短期效益,却又低估它的长期影响”。

-

物联网

+关注

关注

2905文章

44344浏览量

371768 -

网络安全

+关注

关注

10文章

3134浏览量

59639

原文标题:揭开物联网黑暗面的神秘面纱:安全和隐私挑战之旅

文章出处:【微信号:iotmag,微信公众号:iotmag】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

在电气安装中通过负载箱实现最大效率和安全性

aes技术在物联网中的应用前景

蓝牙AES+RNG如何保障物联网信息安全

socket编程的安全性考虑

智能系统的安全性分析

恒讯科技分析:IPSec与SSL/TLS相比,安全性如何?

在跨境电商中,如何确保网络节点的安全性和合规性?

NFC风险与安全性:揭示NFC技术高安全性的真相

LoRa技术在物联网领域的安全性挑战与应对策略分享

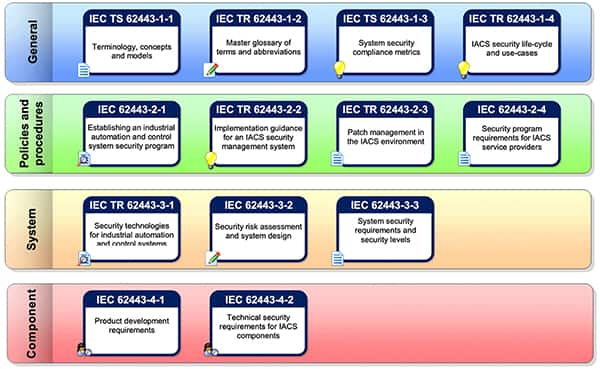

如何根据 ISA/IEC 安全标准确保工业物联网设计的安全

在物联网的所有阶段都必须考虑安全性

在物联网的所有阶段都必须考虑安全性

评论