一小片草地、几间棚屋和一个篮球场,这一所看似平平无奇的学校里,培养着以色列的网络战士……

据外媒报道,以色列Ashalim学院正在培养能够侵入电脑、复制数据和控制系统的网络专家。据悉,以色列国防军(IDF)的“网络战士”在Ashalim学院接受训练,在虚拟敌后发动网络攻击,通过远程控制获取数据或破坏系统,该学院指挥官是中校N。

N表示,学院每年在这里培训500到600名学员,分两个主要周期,大部分课程持续20周,但她不愿透露网络攻击的具体内容。从事攻击性网络行动的士兵在Ashalim接受训练,情报收集训练在另一所专注计算机相关领域的学校进行。

N在介绍Ashalim的一门经典课程时表示,第一阶段包括入职培训,为期2-5周。第二阶段通常持续约10周,旨在提高学生的知识和能力,学生学习Python、C、C++等编程语言。第三阶段持续10周左右,涉及到工作分配。整个课程是为了了解每个学生的优缺点,并巩固他们的优点。

通过Magshimim Leumit项目的人也可进入Ashalim学院学习。Magshimim旨在训练和发展以色列地区16- 18岁青少年的网络和计算机技能,估计有25%到30%的Ashalim学员来自这个项目。由于信息安全的原因,手机不能带到教室。Ashalim的官员们不断更新Excel表格,在电脑上关注每一个士兵的进步。

N表示,在这里学习的第一个原则是不互相比较,只能和自己竞争。当一个学生做Python的习题7时,在他旁边的学生做的是不一样的题目。但随着课程的进展,学校也打破了这个规则,学员可以组队工作,因为最终他们不会单独工作,但是学校不希望课程有竞争。

Ashalim的第二个教学原则是不给分数。N称,没有分数,只有评估。她会把他们必须再做的练习还给他们,而不告诉他们错误是什么,这样他们就能自己发现错误。

第三个原则是独立学习,每个士兵都有自己的学习课程。没有单一的培训模式,只有30%的课程是正面授课,其余的都是基于自主学习或做练习。

Ashalim的第四个原则是小组学习,学校努力制定尽可能个人化的培训计划,一名指挥官最多带五名学员。

-

网络安全

+关注

关注

10文章

3176浏览量

59927 -

黑客

+关注

关注

3文章

284浏览量

21881

原文标题:以色列一所学校正在秘密培养网络战士……

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

网络攻击中常见的掩盖真实IP的攻击方式

国产网络安全主板在防御网络攻击中的实际应用

IP定位技术追踪网络攻击源的方法

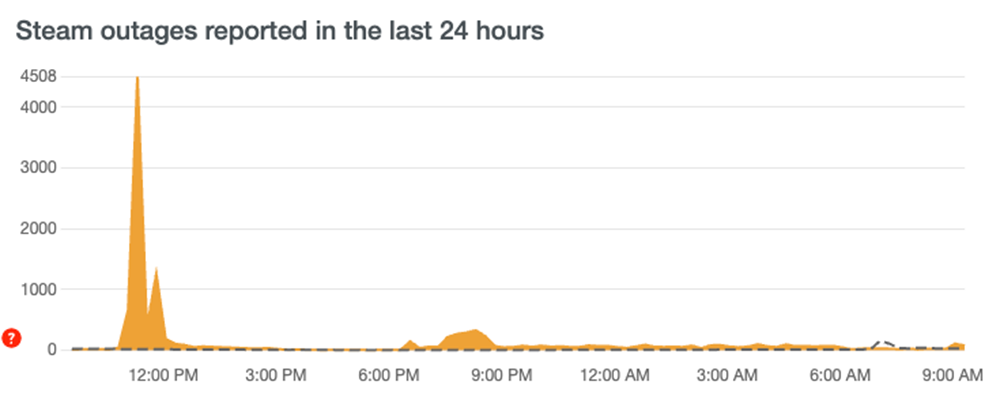

Steam历史罕见大崩溃!近60个僵尸网络,DDoS攻击暴涨2万倍

苏黎世联邦理工学院报告:Rowhammer攻击对高端RISC-V CPU的潜在风险

DDoS有哪些攻击手段?

如何保护SCADA免受网络攻击

高防CDN是如何应对DDoS和CC攻击的

奥拓电子为北京电影学院打造的XR虚拟影棚已成功交付

指南车机器人与长春科技学院智能制造学院签订合作协议

以色列某学院正秘密培养能够在虚拟敌后发动攻击的网络战士!

以色列某学院正秘密培养能够在虚拟敌后发动攻击的网络战士!

评论