以色列本·古里安大学的研究人员开发了能躲过安全检测的击键攻击,同时也提出了针对这种攻击的解决方法。

据外媒报道,以色列本·古里安大学(Ben-Gurion University of the Negev, BGU)的网络安全研究人员开发了名为Malboard的复杂攻击,在这种攻击中,受损的USB键盘自动生成并发送恶意按键,模仿被攻击用户的行为。

恶意生成的击键通常与人工输入不匹配,并且很容易被检测到。然而,使用人工智能,Malboard攻击会自动生成具备用户风格的命令,将按键作为恶意软件注入键盘并避开检测。研究中使用的键盘是微软(Microsoft)、联想(Lenovo)和戴尔(Dell)的产品。

在这项研究中,30人使用现有的三种检测工具KeyTrac、TypingDNA和DuckHunt,进行了不同的击键测试。攻击躲过了检测的概率在83%到100%。研究人员表示,Malboard在两种情况下是有效的,一种是远程攻击者使用无线进行通信,另一种是内部攻击者实际操作和使用Malboard。

研究人员对新攻击开发了检测模块。BGU的学生Nitzan Farhi表示,提出的检测模块安全可信,除了数据传输之外,还基于从侧通道资源中测量的信息,包括键盘的功耗、击键声音、用户对与印刷错误的反应能力相关的行为。

Nissim博士补充说,每个提出的检测模块都能够在实验中100%检测出恶意攻击,没有遗漏,也没有错误警报。将它们结合起来作为一个整体检测框架,将确保组织不会受到Malboard攻击和其他击键攻击的影响。

研究人员建议,复杂的恶意键盘可以将恶意活动延迟一段时间,并且许多新的攻击可以设法避开或禁止安全机制,因此用户在最初购买和每天使用的键盘上都应使用这种检测框架。

BGU的研究人员计划扩大其他流行USB设备的研究范围,包括鼠标的移动、点击和使用时间。他们还计划增强输入错误插入检测模块,并将其与现有的击键动态机制结合起来,因为这种行为很难复制,可用于用户身份验证。

-

网络安全

+关注

关注

11文章

3216浏览量

60393 -

人工智能

+关注

关注

1799文章

47957浏览量

241153

原文标题:新击键模仿攻击利用人工智能来逃避安全检测

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

嵌入式和人工智能究竟是什么关系?

《AI for Science:人工智能驱动科学创新》第6章人AI与能源科学读后感

AI for Science:人工智能驱动科学创新》第4章-AI与生命科学读后感

《AI for Science:人工智能驱动科学创新》第一章人工智能驱动的科学创新学习心得

risc-v在人工智能图像处理应用前景分析

人工智能ai4s试读申请

名单公布!【书籍评测活动NO.44】AI for Science:人工智能驱动科学创新

报名开启!深圳(国际)通用人工智能大会将启幕,国内外大咖齐聚话AI

利用人工智能改变 PCB 设计

FPGA在人工智能中的应用有哪些?

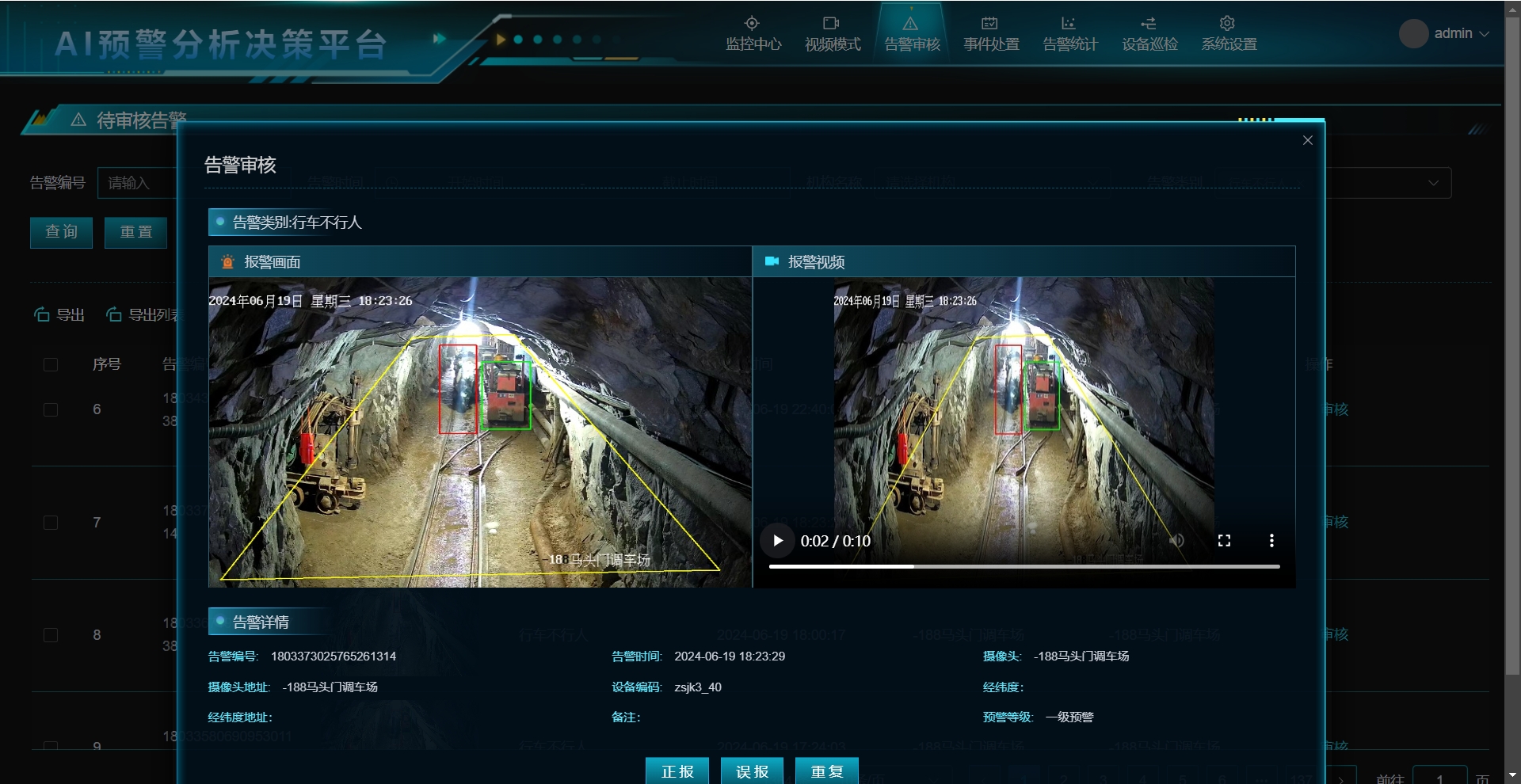

中伟视界:矿山智能化——实时检测识别井下行人车辆,人工智能赋能高风险作业安全

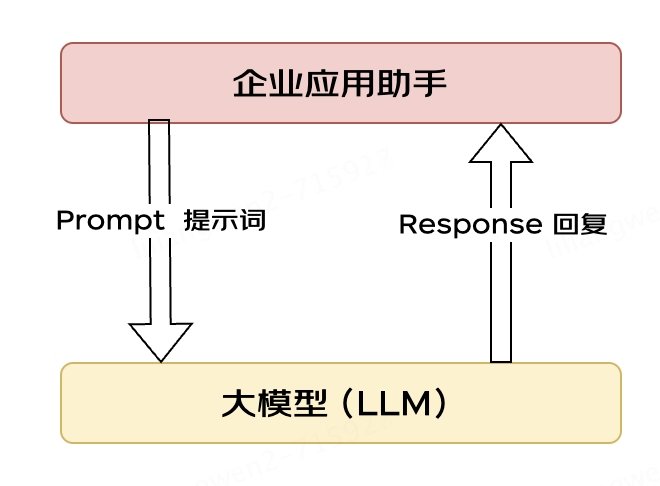

大模型应用之路:从提示词到通用人工智能(AGI)

新击键模仿攻击利用人工智能来逃避安全检测

新击键模仿攻击利用人工智能来逃避安全检测

评论