美国对于“漏洞裁定”一直都存在争议——而争论的焦点在于政府是否应该向厂商披露漏洞。披露的话,用户就可以打上补丁,从而避免漏洞被利用;如果不披露,那么漏洞就可以为政府所用。具体流程应该如何操作,其实还缺乏数据支持。但美国可以了解一下英国是怎么处理同类问题的。

最近,英国国家网络安全中心NCSC——英国国家安全机构GCHQ的一个下属部门,向微软披露了一个主要漏洞。微软将这一漏洞命名为“BlueKeep” (漏洞代码CVE-2019-0708),该漏洞严重到需要为已经停止支持WindowsXP和Windows2003系统提供补丁。尽管该漏洞对Windows 8和Windows 10没有影响,但据说这个漏洞还是相当严重的,因为未经验证的攻击者可以利用该漏洞完全控制远程系统。这是受到情报机构青睐的漏洞利用方式,因为情报机构可以以此入侵高安全级别的目标。

其实在这件事情的处理上是存在多种可能性的,但无论是哪种可能性,GCHQ都是赢家。有可能GCHQ发现这个漏洞后就披露该漏洞。也可能该机构发现该漏洞后,秘密利用了这个漏洞,后来由于发现对手捕获该漏洞后也留作己用,又或者GCHQ发现有人已经在利用此漏洞,随即公开这一漏洞。这三种可能性都很好地说明了GCHQ的内部处理流程,但是我们希望该机构可以正式披露漏洞:这样的披露信息有助于各方就漏洞披露的政策进行磋商。

在第一种情况中,GCHQ发现漏洞后,经内部流程后才决定通知微软公司。这意味着其漏洞裁定流程是一种高度防御倾向的流程——而这是各种情报机构的批评者们想要的流程类型。如果是这样,人们就会因为GCHQ在发现如此严重的漏洞后,及时作出回应,且确保无人利用漏洞,从而对其更信任。这样的处理方式也向政策制定者和其他人表明,至少在英国,目前的漏洞裁定流程是极为偏向防御的。

在第二种可能性中,GCHQ发现了这个漏洞,将其作为武器利用。考虑到这种漏洞利用的威力,估计任何情报机构都想要利用这样的漏洞,以便攻击特别困难的目标。或许,GCHQ有理由相信其对手随后也会发现这一漏洞,或许是通过对攻击实施逆向工程来发现漏洞。一个NOBUS(只有自己知道)漏洞就是具备这种特性,但是如果其他人也知道漏洞的存在,危险就极大增加了。所以,干脆通知微软,让其大白于天下,就变得很关键。

这样的做法也能体现GCHQ的高度责任感。因为在这种情况下,该机构发现了一个漏洞,利用了这个漏洞(毕竟,GCHQ的工作就是入侵其他电脑),而后,当危险增加时,又公开了漏洞。这样以来,该机构其实是隐晦地告知了知晓此漏洞的人,GCHQ已经知道有人捕获了此漏洞。如果是这样,GCHQ就会因其负责任的行为而获得赞誉。

而这样还表明,GCHQ所遵循的漏洞裁定流程虽然倾向于防御,但是会监控事态的变化情况。就像NSA知道“影子经纪人”得到漏洞副本后,向微软披露“永恒之蓝”一样(影子经纪人在拍卖中告知了工具名称,NSA随后则通知了微软,而微软也在黑客发布漏洞利用工具之前及时打上了补丁),英国应该也做着同样的事情。

在这种情况下,GCHQ会遵循“不单方面解除武装,双方同时解除”的原则:如果找到一个NOBUS漏洞,则其保持防御状态。但一旦发现它不再是NOBUS漏洞,则要修补漏洞。如果掌管NSA或是GCHQ,这也可能是我要采取的姿态。

在最后一种可能性中,GCHQ发现对手正在利用此漏洞,所以,一发现漏洞就报告给了微软。这里要高度评价GCHQ的防御工作。这种防御上的胜利值得称赞。如果是这样,对手已知晓GCHQ发现了攻击后,所以向公众披露漏洞并不会向对手泄露什么新情况,但却能让政策制定者和公众了解到GCHQ的防御操作。同时,能让该机构以胜利姿态出现。

上述三种可能性都能树立GCHQ的正面形象,而且都不会向对手透露什么隐秘信息。在第一种情况中,都不存在对手,而第二和第三种情况中,对手早已知晓漏洞情况。但是公开漏洞会让公众有所防御,从而告诉公众一个有责任感的情报机构是怎么做事的。希望GCHQ能明白,在这种情况中,其保密的属性最好让位于公众利益。

-

微软

+关注

关注

4文章

6591浏览量

104026 -

信息安全

+关注

关注

5文章

655浏览量

38898

原文标题:GCHQ的漏洞裁定流程

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

测速电机的工作原理和种类与性能 目前见过最全的 一起来看看吧

无线压力传感器应用广泛,那么让我们一起来看看他都在哪些领域应用吧!

选2088还是3051?一起来说说TA们的不同~

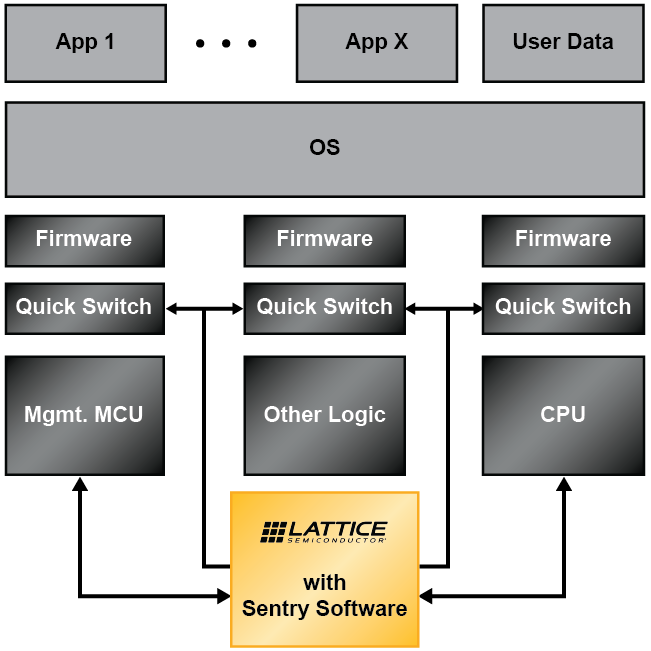

莱迪思助力构建安全和有弹性的数字生态系统

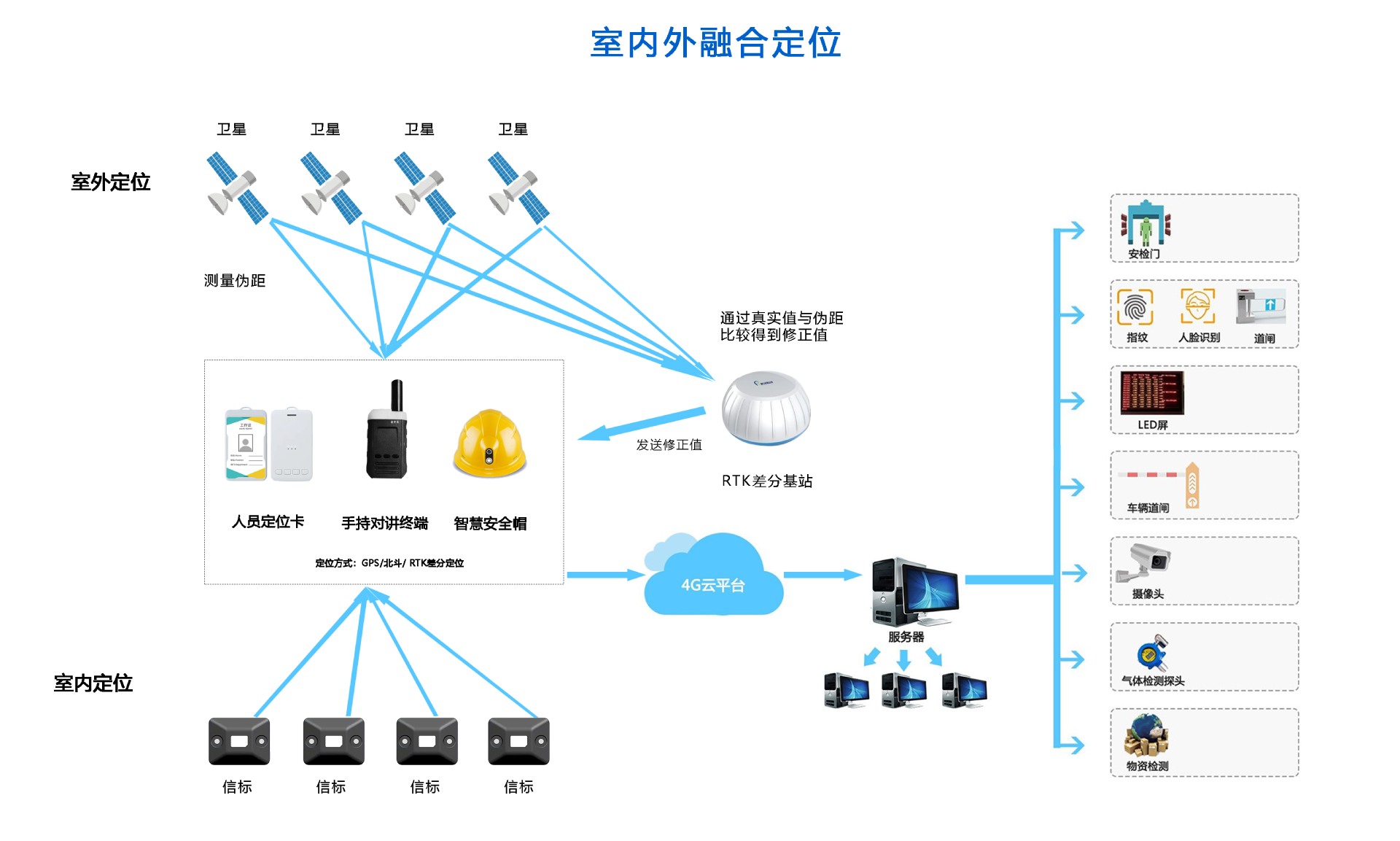

电厂人员定位怎么做?分享电厂人员定位系统解决方案

从CVE-2024-6387 OpenSSH Server 漏洞谈谈企业安全运营与应急响应

AI传感器市场的未来有哪些趋势?一起来看

影响国家安全的十大新兴技术,感知技术在列

TSMaster 2024.04 最新版已上线,来看看新增了哪些实用功能

六类网线可以和强电一起走吗

知语云智能科技揭秘:无人机威胁如何破解?国家安全新防线!

能否使用普通IO口模拟PWM波?该怎么做?

电梯物联网对电梯安全的贡献有哪些?

SIM卡座自弹式、带卡托和防呆款各有哪些优势,一起来看看

漏洞裁定流程该如何?一起来看看英国国家安全机构GCHQ怎么做

漏洞裁定流程该如何?一起来看看英国国家安全机构GCHQ怎么做

评论