伊朗和美国的局势不断紧张,美国政府称,伊朗对美国工业和政府机构使用破坏性数据擦除工具的频率有所增加。

据外媒报道,根据美国网络安全和基础设施安全局(CISA)的一份声明,伊朗对美国工业和政府机构使用破坏性数据擦除工具的频率有所增加。

《CISA关于伊朗网络安全威胁的声明》中提到,伊朗的附属机构正越来越频繁地对目标网络和电脑进行破坏性的数据擦除攻击。与勒索软件不同,勒索软件的目的是加密文件以换取付款,数据擦除软件的目的是破坏数据,而无法恢复文件。

这些攻击常使用的策略是伪造证件、密码喷洒和鱼叉式网络钓鱼等。在CISA的声明中提到,账户泄露可能很快演变成攻击,从而破坏整个网络。

虽然不确定是否为伊朗所为,已知的一些较为出名的数据擦除攻击有:

2012年,Shamoon恶意软件被用来对沙特阿拉伯进行政治抗议。据称,攻击影响了3万多台电脑。

2017年,NotPetya勒索软件利用“永恒之蓝”漏洞传播,但是事实证明,NotPetya并不是一个勒索软件,而是一个数据擦除工具。

2017年,名为IsraBye的反以色列、亲巴勒斯坦的数据擦除工具被发现伪装成勒索软件。

2018年,SWIFT银行黑客使用KillDisk入侵了9000台电脑和500台服务器,窃取了1000万美元。

2018年, Olympic Destroyer数据擦除工具影响了2018年平昌冬奥会的计算机系统。

-

数据

+关注

关注

8文章

6876浏览量

88803 -

网络安全

+关注

关注

10文章

3126浏览量

59583

原文标题:美国政府发出警告,伊朗使用数据擦除工具攻击美国网络

文章出处:【微信号:EAQapp,微信公众号:E安全】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

相关推荐

ROM芯片如何写入和擦除

国产网络安全主板在防御网络攻击中的实际应用

stm32单片机烧录程序会擦除原来的程序吗

IP定位技术追踪网络攻击源的方法

使用Flash下载工具会擦除意外的附加扇区怎么处理?

DDoS有哪些攻击手段?

如何保护SCADA免受网络攻击

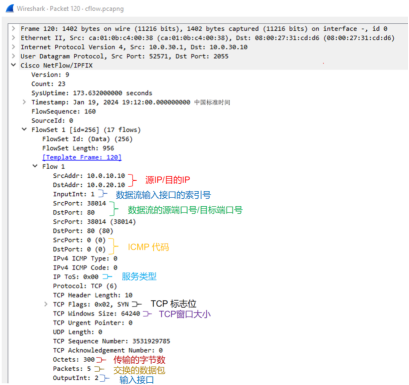

虹科干货 | 长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(上)

伊朗使用数据擦除工具攻击美国网络

伊朗使用数据擦除工具攻击美国网络

评论