物联网(IoT)僵尸网络(botnet)的兴起已经成为智能家庭,智慧城市和工业网络化等新兴产业的安全威胁。僵尸网络的分布式拒绝服务(DDoS)攻击已有时日,而且针对物联网的僵尸网络亦非新事。

但直至最近,人们才认识到物联网僵尸网络破坏的严重性,安全缺陷可能导致物联网嵌入式系统在同时联网时全盘崩溃。本文从物联网设备安全漏洞的角度研究僵尸网络,指明安全设备防范僵尸网络的关键。

僵尸网络及其潜在威胁

僵尸网络是指被特定恶意软件感染的互联设备所构成的网络,它允许黑客获取远程控制权并协调进行DDoS攻击僵尸网络病毒,亦称僵尸大军(zombie armies),也可以用于垃圾邮件轰炸,盗取敏感密钥,传播勒索软件等。

物联网中的僵尸网络病毒不同于Windows平台上的普通僵尸网络病毒,它产生于脆弱的物联网设备,并且可以通过庞大的物联网系统感染海量设备。此外,普通僵尸网络病毒往往用于发送垃圾邮件,而物联网僵尸网络病毒可以通过影响物联网设备周围的物理环境来造成更大的危害。

例如,一种物联网病毒可以侵入交通灯系统,破坏智慧城市的基础设施,从而引发整座城市的混乱,。同样,黑客也可以通过病毒提高智能家庭的温度,或是增加油汽供给。

两者的另一显著区别在于,个人电脑与服务器的连接受到杀毒软件和防火墙等的安全保护,而物联网设备往往没有这些安全机制,从而成为僵尸网络病毒的理想目标。

2016年,业界预测物联网僵尸网络将成为网络安全的第一威胁,但IT安全界则认定这些威胁非常有限,不必在意僵尸物联网所带来的安全威胁。然而不久后出现了一种工具箱,能使僵尸网络病毒利用无安全措施的物联网设备漏洞,进行攻击。2016年十月的Mirai僵尸网络攻击事件成为了一个重要的转折点。

Mirai和另一种僵尸网络Bashlight,可以利用网络摄像头和数字视频录像机上安装的精简Linux系统中的漏洞,指挥设备在服务器中下载恶意软件。

之后,它们通过不断扫描缺省或硬编码的用户名和密码,向周围的其他“肉鸡”设备散播这一恶意软件。DDoS 攻击便是通过这一方式感染大量互联设备的。在Mirai僵尸网络攻击事件中,有超过15万台网络摄像机被Mirai僵尸网络感染。

僵尸网络暴露嵌入式系统设计缺陷

当下,物联网设备数量庞大且在持续增长,而Mirai为无防护物联网设备的安全行敲响了警钟。加德纳公司预测,到2020年,将有超过208亿的设备连接到物联网中。Mirai揭示了黑客控制“肉鸡”并将其并入僵尸网络的机制。僵尸物联网在强调了嵌入式安全重要性的同时,也暴露嵌入式系统设计中主要缺陷:

•物联网设备精简化和低功耗的追求不可避免地降低了嵌入式安全等级

•物联网设备电池容量和存储空间仅够完成最基本的功能,安全性的考虑被排在两者之后

•紧迫的设计时间和上市压力导致摒弃了安全模块的设计

•许多物联网设备通过复用软硬件模块来简化设计、降低成本,但这会导致不同类别的物联网设备凭据被公开

•物联网设备上的操作系统缺乏透明性和便捷接口,这给病毒监测带来困难。物联网设备的病毒监控和监测往往基于网页浏览器或智能手机的APP等的复杂接口,而不能直接访问操作系统本身

•大多数嵌入式设备的操作系统采用各种版本的Linux系统。这些系统只有合理地打补丁、配置和加固才能保证安全。而黑客们已经在着力破解路由器和机顶盒上的Linux系统漏洞

僵尸物联网已经波及到网络摄像头、Wi-fi路由器、网络摄像机和机顶盒等设备并被用于散布DDoS攻击网络游戏的服务器。黑客还曾尝试利用僵尸物联网侵入德国电信公司的路由器,但最终未能成功。

接下来会是什么?智能冰箱,电灯,智能锁,还是智能汽车?如果僵尸网络被散布者释放到银行,医院和智慧城市的基础设施中,可能会造成更大规模的破坏。

健壮的多层次安全保护是关键

那么,我们该如何构建健壮的安全系统来防范这一“万能牌”呢?我们如何确保从传感器到物联网节点一直到云等各层次的安全性以确保多层次物联网接入点的可靠性?嵌入式系统安全的根本在于:

•开发嵌入式系统中多层次安全保护机制,涵盖安全节点,存储,网络和整个物联网生态

•设计可靠的嵌入式硬件

多层次安全保护

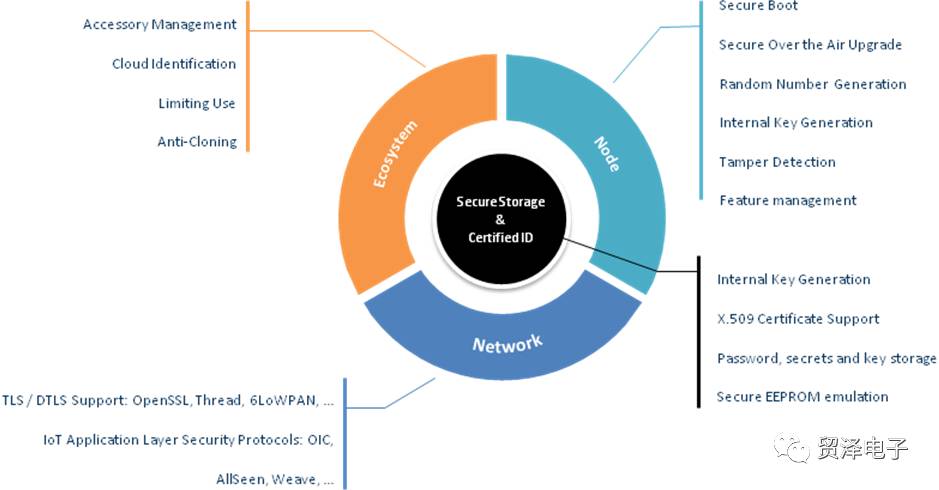

如图1所示,嵌入式系统设计中的多层次安全保护机制,涵盖了安全节点,存储,网络和整个物联网生态。

图1 在以互联网为中心的嵌入式系统中建立多层安全保护,来抵御僵尸物联网病毒等威胁(来源Microchip)

这些对抗僵尸物联网病毒的最佳措施被纳入产品开发周期中的安全框架中:

节点

在基于硬件的可信任框架下采用安全启动以确保物联网设备在确知的安全状态下运行的同时,其内容依然保密。安全启动作为嵌入式设备安全的基石,是防范僵尸网络病毒等安全缺口的第一道防线

更新固件。黑客能使用空中下载(OTA)升级来发布其恶意病毒。因此,应采用身份认证来确保物联网设备仅从授权系统中检索升级代码

网络

仅在使用防火墙的环境下连接物联网设备。防火墙会检查输入数据并通过数据的行为,签名,IP历史以及物联网终端信息的一致性交叉询问来识别威胁

使用DDoS攻击防护服务以及采用健壮内容发布网络的工具做为最初的防御措施

确保物联网设备间及其与云服务等系统的可靠连接,使用基于传输层安全(TLS)等安全协议的加密链路

固化开放安全套接字层(OpenSSL)等TLS实现栈,通过创建额外的硬件安全层来消除软件的漏洞

安全存储

物联网系统需要牢靠的身份认证来确定和核实节点和设备的身份。人们往往将安全等同与加密,但在应对诸如僵尸网络病毒之类的网络威胁方面,身份认证才是物联网安全领域的中流砥柱

设计安全的嵌入式硬件

嵌入式安全应用于互联设备的前提从一开始就被忽略了。嵌入式安全应该从设计具有完整安全解决方案的防篡改硬件开始,而不仅仅依靠一堆补丁和系统修复。

传统的硬件安全包括多个方面

一个硬件安全模块(HSM),这需要一个数据库来存储,保护和管理密钥。这需要对硬件基础和硬件逻辑进行前期投资

一个可信任平台模块(TPM),它将加密密钥整合进设备的硬件中,但这不符合低价物联网应用的定位

一个安全堆栈,建立在MPU或MCU的顶层。但这一设计需要花费大量的CPU运行周期来加速应用和固件的身份认证。由于基于中央MPU或MCU的安全硬件带来许多计算密集的操作(如身份认证),这会加重整个系统的负担,降低系统性能,因此成果有限

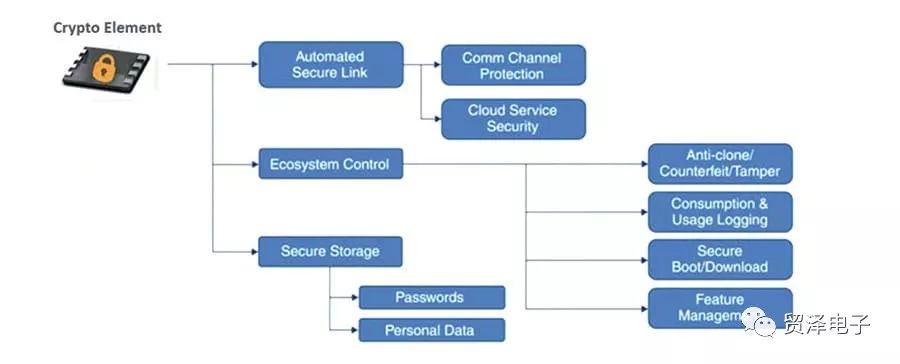

基于以上原因,传统的硬件安全解决方案不能有效的应用于嵌入式系统中。取而代之的是使用专用安全处理器的嵌入式系统硬件设计,专用处理器中的硬件密钥存储和加密加速技术可以弥补软件的漏洞。同时,专用处理器更容易固化一些知名的TLS实现栈(如OpenSSL等),使得物联网节点能自动完成与云服务器通信的身份认证。

首先,通过I^2 C接口将低耗的安全协处理器与主机(MPU或MCU)连接,方便安全启动系统防御流氓固件的攻击。Maxim的MAXREFDES143 Reference Design 就是物联网嵌入式安全设计的典范。其通过身份认证和告知网页服务器来保护工业传感器节点。其特别采用DeepCover 安全认证(带单线 SHA-256 和 512-Bit 用户 EEPROM),支持从传感器到网页服务器数据的所有身份认证。

这些加密元素(图2)——更小的MCU,都配备了硬件加密加速器,以执行强大的身份验证,从而保护私钥,证书和其他敏感的安全数据,防止僵尸网络入侵。 此外,传统的TLS标准在软件上实现身份认证和密钥存储,在软件上实现并无必要,加密部件通过消除以软件为中心的安全实现复杂性,简化了与亚马逊网页服务(AWS)等云服务的相互认证。

图2 Microchip ATECC508A等安全MCU提供了节点身份认证功能,限制了僵尸网络的攻击(来源:Microchip)

结论

物联网产业作为互联网嵌入式电子产业的延伸,正处于关键的十字路口。目前,物联网僵尸病毒主要针对网页和应用服务器,但他们远比我们当前所见具有更强大的破坏力。例如,它们可能通过干扰智能监视系统来影响建筑物的物理尺寸,或者通过扰乱交通系统引发混乱。

重新开发安全的物联网嵌入式设备为时已晚,特别是已有数千万个“肉鸡”设备已经投入市场,且数量日益增加。物联网爱好者们刚刚瞥见网络互联的潜在威胁,物联网便已成规模,采取行动,重新审视嵌入式安全刻不容缓。

-

物联网

+关注

关注

2911文章

44797浏览量

374994 -

智能家居

+关注

关注

1928文章

9585浏览量

185697 -

嵌入式安全

+关注

关注

0文章

25浏览量

10918

发布评论请先 登录

相关推荐

嵌入式相关知识

如何理解嵌入式系统

嵌入式平台安全启动的相关资料下载

嵌入式Internet的实现技术与安全问题分析

关于嵌入式应用框架(EAF)的分析

关于嵌入式系统的应用分析

嵌入式设备固件的安全分析和测评技术

关于嵌入式系统的应用分析

关于嵌入式安全的相关理解与分析

关于嵌入式安全的相关理解与分析

评论