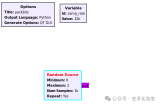

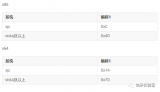

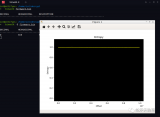

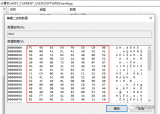

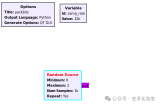

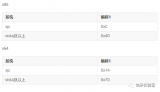

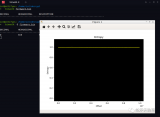

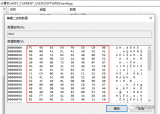

背景 在上一小节中,我们简单介绍和使用了GNU Radio软件的基础功能和模块,同时通过GNU Ra....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-15 16:10

•549次阅读

在Active Directory中比较重要的一个服务:"Netlogon"服务,此服务在DC和域成....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 07-14 11:15

•861次阅读

GNU Radio是一款开源的软件工具集,专注于软件定义无线电(SDR)系统的设计和实现。该工具集支....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 02-25 10:20

•4802次阅读

在之前的文章中,通过模拟 Windows 映像加载程序的功能,完全从内存中加载 DLL 模块,而无需....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 01-20 10:04

•2287次阅读

是一种防止逆向的方案。逆向人员如果遇到复杂的代码混淆,有时会使用调试器动态分析代码逻辑简化分析流程。....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 01-15 09:53

•3964次阅读

HackRF是一款开源软件无线电(SDR)平台,由Great Scott Gadgets公司推出。

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 01-02 18:17

•12963次阅读

反调试技术,是一种防止逆向的方案。逆向人员如果遇到复杂的代码混淆,有时会使用调试器动态分析代码逻辑简....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-13 11:10

•1874次阅读

WiFi Pineapple(大菠萝)是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-06 11:07

•6697次阅读

在前面的小节中,我们学习了许多IOT漏洞挖掘方面的知识。在漏洞挖掘过程中,想要对二进制程序改进分析,....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 08-19 11:28

•3907次阅读

在某次实践中碰到一个沙箱,在不知道沙箱强度的情况下只能一点点去探索,程序通过调用ShellCode弹....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 08-11 18:24

•1245次阅读

进程注入是一种众所周知的技术,恶意程序利用它在进程的内存中插入并执行代码。

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 07-30 15:34

•3201次阅读

qiling和AFL++环境的搭建在前面的小节中已经说过,这里就不再演示。

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 07-22 09:05

•1732次阅读

背景 Qiling Framework是一个基于Python的二进制分析、模拟和虚拟化框架。它可以用....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 06-17 16:12

•2007次阅读

该技术具有一定的局限性,只使用脚本重定向技术无法绕过Microsoft OLE分析工具的检测。

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 06-11 10:19

•1383次阅读

一般的杀毒软件会在我们进程启动的时候注入DLL到进程中,然后对系统函数进行Hook(挂钩).

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 06-05 09:22

•1312次阅读

注册表是 Windows 操作系统中一个重要的数据库,它包含 Windows 操作系统和应用程序的重....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 05-31 14:13

•1822次阅读

通过Office文档进行宏攻击是一种非常常见的手段,宏的功能十分强大,将Office文档中嵌入以VB....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 05-15 10:24

•1246次阅读

供应链攻击是一种传播间谍软件的方式,一般通过产品软件官网或软件包存储库进行传播。通常来说,黑客会瞄准....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 04-15 10:28

•1761次阅读

远程 CMD 是指恶意程序接收到控制端发送的 CMD 指令后,在本地执行 CMD 命令,并将执行结果....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 04-03 18:04

•4020次阅读

在安全研发的过程中,难免会使用内存分配函数 malloc、重载的运算符 new 开启堆内存用于长时间....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 03-08 09:43

•1165次阅读

AMSI全称(Antimalware Scan Interface),反恶意软件扫描接口

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 02-24 10:42

•4896次阅读

近日,国内多家安全实验室检测到了针对于智能网联汽车中使用都开源项目busybox漏洞,国外在2022....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 02-21 17:49

•2375次阅读

机器语言(二进制代码)、汇编语言(面向机器的程序设计语言)和符号语言。汇编语言源程序必须经过汇编,生....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 02-16 10:30

•1254次阅读

pcshare 是一款功能强大的计算机远程控制软件,采用 HTTP 反向通信,有超强的隐藏和自我修复....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 01-17 09:57

•2907次阅读

本环境是蛇矛实验室基于"火天网演攻防演训靶场"进行搭建,通过火天网演中的环境构建模块,可以灵活的对目....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 12-05 11:48

•1123次阅读

当前,大量物联网设备及云服务端直接暴露于互联网,这些设备和云服务端存在的漏洞一旦被利用,可导致设备被....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-23 14:12

•1810次阅读

本环境是蛇矛实验室基于"火天网演攻防演训靶场"进行搭建,通过火天网演中的环境构建模块,可以灵活的对目....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-21 14:18

•1226次阅读

目前的免杀技术,常规的进程执行很容易被受攻击方发现,为了尽可能的隐藏自己,在不利用驱动或者漏洞的情况....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-12 09:24

•1536次阅读

本环境是蛇矛实验室基于"火天网演攻防演训靶场"进行搭建,通过火天网演中的环境构建模块,可以灵活的对目....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 11-08 11:20

•3897次阅读

本环境是蛇矛实验室基于"火天网演攻防演训靶场"进行搭建,通过火天网演中的环境构建模块,可以灵活的对目....

![的头像]() 蛇矛实验室 发表于

蛇矛实验室 发表于 10-31 14:32

•1397次阅读