近年来,各种网络攻击的数量和频率都在增加,尤其是经历了极速演变的勒索软件。五年前,勒索软件对于大多数组织来说是一个相对遥远的问题。但如今,每分钟都会发生数次勒索软件的攻击入侵。很少会有高管会轻视这种恶意软件对其组织所构成的威胁,但并没有多少人知道如何去防止勒索软件的攻击。

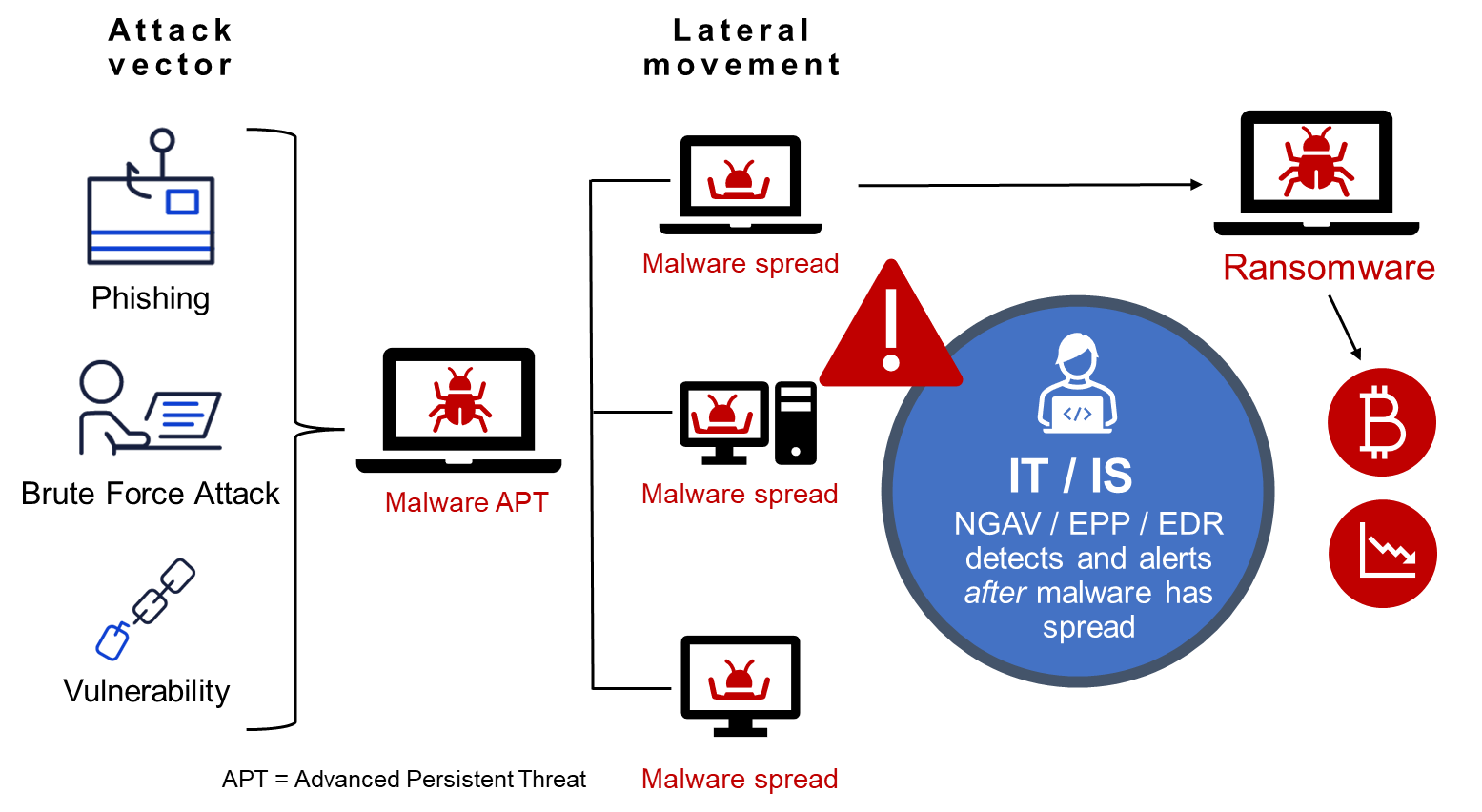

典型的勒索软件攻击

典型的勒索软件攻击更加危险的勒索软件

近年来勒索软件入侵次数上升,勒索软件入侵作为一种犯罪商业活动的增长也催化了其深刻的技术转变。

值得注意的是,一方面,今天的第三代勒索软件已经成为一种勒索与拒绝访问相结合的多层次威胁;另一个方面,恶意软件开发人员继续完善勒索软件的交付和部署方法。因此,勒索软件正变得更加危险,并且常常能够完全避开安全机制的控制。

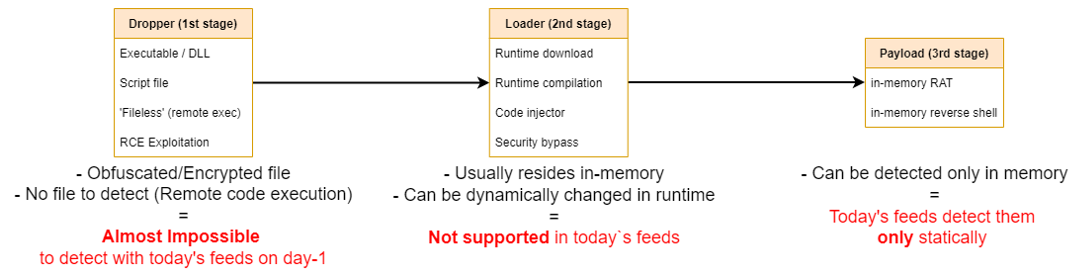

目前最令人担忧的发展可能是基于文件的勒索软件部署方式的转变。现在,一个有效载荷交付的攻击链往往在设备运行时的内存中开始和结束。这对大多数组织来说是一个极其脆弱的攻击媒介。为了应对这种攻击部署的深刻变化,需要重新评估终端组织的防御措施是否有效。

如何防御勒索软件

01 勒索软件防御的困境?

在防御勒索软件时,安全专业人员通常依靠威胁情报的反馈来关联和分析信息,从而评估安全防御措施,并优先采取减少风险的行动。不幸的是,威胁情报源监测的环境和攻击发生的地方之间存在着严重的差距。由于扫描监测解决方案通常专注于静态文件和网络行为,这些资料提供的静态入侵指标(IOC)往往导致安全团队落后于攻击者一步。这意味着绝大多数组织都没有对一个关键的威胁载体进行防御的设备内存。

大多数网络安全解决方案难以覆盖这一漏洞,原因很简单:在运行期间扫描内存和进程会使一切都变慢,设备和服务器的使用很少能与持续地扫描设备的内存的设施兼容。因此,大多数安全解决方案只在运行开始和结束时扫描设备。他们依赖威胁留下的可检测的特征,这些特征是经过训练的,可以识别的。然而,现代勒索软件使用内存攻击链,无情地利用了这种方法的弱点。

02 内存攻击是如何进行的?

第一阶段:

下载器被下载到受害者的设备上。在这一点上,任何基于静态IOC的威胁情报 反馈都是多余的。例如,无论诱饵是通过恶意的Excel安装的,还是通过远程代码执行的无文件安装的,高度混淆的攻击都不会出现在威胁情报反馈中,直到攻击被了解和分类。

第二阶段:

加载器部署威胁。通过运行时下载或代码注入等过程获得对设备运行时内存的访问。到现在,攻击已经完全脱离了传统终端防御的监测。

第三阶段:

有效载荷部署。可能是像RAT或内存中的反向外壳,同样发生在设备运行时内存中。这意味着攻击又是不可见的,只有在造成破坏后才能被静态地检测到。从这里,威胁可以在网络中横向移动,关闭解决方案的控制,并部署勒索软件。当勒索软件攻击引起防御者的注意时,游戏已经结束。

勒索软件攻击链

勒索软件攻击链我们注意到,内存攻击链往往涉及像Cobalt Strike这样的恶意软件或像Conti这样的内存勒索软件菌株部署。在像这样的攻击中,在使用API调用下载恶意的.dll文件之前,一个shellcode通常被分配到设备内存的动态空间。

这类威胁具有高度规避性,主要存在于设备内存中,因此任何级别的NGAV或最佳EDR都无法可靠地检测和阻止它们。网络安全界必须通过升级威胁情报并专注于内存检测来应对这些类型的攻击。

03 如何抵御勒索软件的攻击?

如何防止勒索软件攻击的答案是使用虹科Morphisec移动目标防御(MTD)技术。它提供了针对零和内存攻击的主动、轻量级保护。

·什么是移动目标防御(MTD)技术?

移动目标防御(MTD)技术是业界领先的高级攻击的解决方案。它为每一个面临内存攻击的组织提供了一种低影响、高效力的防御性解决方案。

·移动目标防御(MTD)技术如何抵御勒索软件的攻击?

1.通过在运行期间对设备内存进行变形,移动目标防御(MTD)技术增强了企业现有的安全堆栈,以阻止和归因于无文件的攻击,否则就无法检测到其入侵。

2.客户通常会增强他们现有的解决方案,包括AV和EDR,以创建深度防御。而将MTD技术与操作系统原生的Windows Defender配对,可以创造出一个极具成本效益的安全堆栈,能够击败高级威胁。

·虹科Morphisec移动目标防御(MTD)技术的优势

在安全行业中独一无二的是,虹科Morphisec的MTD技术利用多态性,以不可预测的方式向对手隐藏应用程序和操作系统目标。这导致了攻击面的急剧减少,使目标无法找到。它提出的诱饵,在不影响可用性的情况下欺骗和诱捕入侵威胁。虹科Morphisec的MTD依靠内存中动态变化阻止并使得隐蔽性的攻击者暴露出来。

-

网络安全

+关注

关注

10文章

3168浏览量

59799

发布评论请先 登录

相关推荐

对称加密技术有哪些常见的安全漏洞?

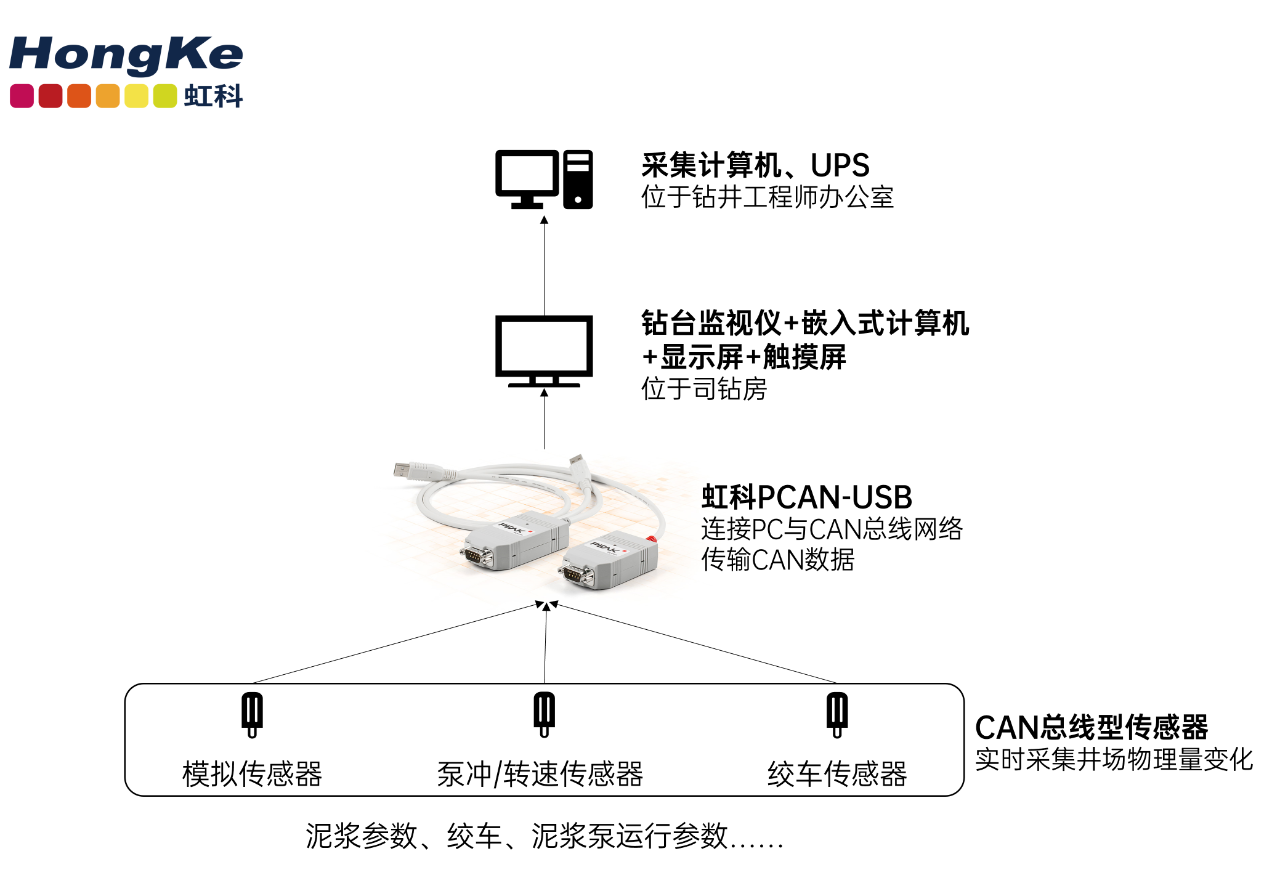

虹科应用 为什么虹科PCAN方案能成为石油工程通讯的首选?

物联网系统的安全漏洞分析

如何使用 IOTA 分析安全漏洞的连接尝试

漏洞扫描的主要功能是什么

虹科方案 领航智能交通革新:虹科PEAK智行定位车控系统Demo版亮相

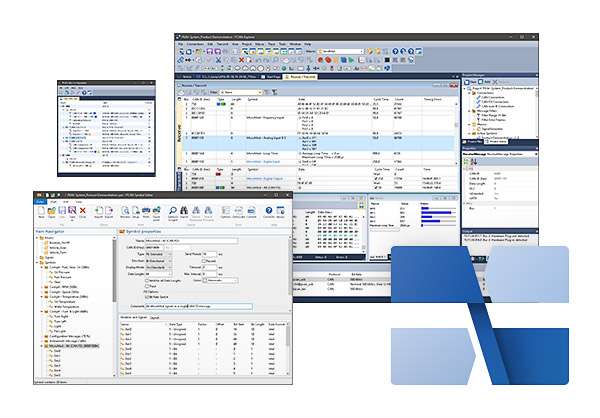

虹科应用 当CANoe不是唯一选择:发现虹科PCAN-Explorer 6

虹科分享|如何解决勒索软件安全漏洞

虹科分享|如何解决勒索软件安全漏洞

评论