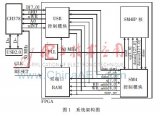

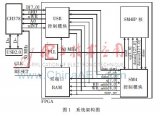

基于FPGA 芯片EP3C16Q240C8N 的片上可编程系统,该系统可用于实现IFFT运算和接口模块,利用可嵌入到此FPGA 芯片的NiosII 软核处理器来实现数据传输和控制。

2015-02-03 15:08:23 1186

1186

号作者ALIFPGA,多年FPGA开发经验,所有文章皆为多年学习和工作经验之总结。 StratixIV内嵌DPA电路的基本结构 Altera DPA电路特点如下。 可以放松高速接口对时钟到数据通道和数据通道之间对Skew的严格要求。 最高支持1.6Gbit/s应用。 专用硬件DPA 电路实现

2018-02-16 17:38:45 7595

7595

Spartan3A。Spartan3A芯片带DNA功能,也就是每个芯片内部有不同的序列号,需要在设计中加入加密逻辑。 设计安全性也是人们关注的一个问题,特别在消费和汽车电子市场。在FPGA

2019-07-09 09:11:44

功能,一旦芯片检测到非法探测,将启动内部的自毁功能 芯片防篡改设计,唯一序列号 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁 硬件3DES算法协处理器 MMU存储器管理单元,可灵活设置SYS\APP模式及授予相应权限 程序和数据均加密存储 安全认证等级:EAL5+

2014-02-11 10:29:27

FPGA CPLFPGA CPLD 数字电路设计经验分享FPGA/CPLD数字电路设计经验分享摘要:在数字电路的设计中,时序设计是一个系统性能的主要标志,在高层次设计方法中,对时序控制的抽象度也相应

2012-08-11 10:17:18

字库芯片电路设计本文节选自特权同学的图书《FPGA设计实战演练(逻辑篇)》配套例程下载链接:http://pan.baidu.com/s/1pJ5bCtt 最后,我们再来看看字库芯片U1,该芯片

2015-06-09 10:48:54

下载配置与调试接口电路设计FPGA是SRAM型结构,本身并不能固化程序。因此FPGA需要一片Flash结构的配置芯片来存储逻辑配置信息,用于进行上电配置。以Altera公司的FPGA为例,配置芯片

2019-06-11 05:00:07

FPGA的IRIG-B(DC)码产生电路设计FPGA的IRIG-B(DC)码产生电路设计.doc

2012-08-11 10:34:15

本帖最后由 eehome 于 2013-1-5 09:45 编辑

FPGA加密方法 —用于系列xilinx5/6/7一项设计被抄袭主要通过抄袭电路板和IC解密来完成常用抄板步骤1.复印扫描板卡

2013-01-01 20:44:47

的实现自己的设计思路,不受第三方COS的制约,将设计思想和敏感数据完全控制在自己手中。产品的安全特点:·芯片防篡改设计,唯一序列号,可防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击

2011-02-16 09:55:37

加密芯片具有物理防攻击特性,比如芯片防篡改设计,具有防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击的措施,并且具有各种传感器检测攻击,比如高压和低压传感器,频率传感器、滤波器、光

2016-11-02 16:26:57

电路设计[FPGA]设计经验

2012-05-23 19:49:45

电路设计[FPGA]设计经验

2012-08-20 15:37:36

电路设计[FPGA]设计经验

2019-01-03 14:19:28

如题,很多电路上都要加上抗浪涌抗雷击的,但是两者有何区别呢?

2018-12-21 10:52:37

如此。每个芯片都设计为允许安全个性化,因此第三方可以构建包含 OEM 密钥的器件,但不能访问这些密钥。256 位密钥长度的 SHA-256 哈希算法可以彻底防止攻击。芯片解密是指从已经被加密了的芯片里

2013-12-27 14:25:36

Neowine纽文微加密芯片!产品特点:1:基于AES国际高级算法。2:ASIC逻辑电路设计,免烧录,操作简单。3:首创定制型加密IC,唯一的客户型号,软硬件一一对应。4:OTP空间供用户使用。5

2019-08-27 18:21:15

/DEMA 、 SPA/DPA、 DFA和时序攻击·芯片内置多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有传感器寿命测试功能,一旦芯片检测到非法探测,将启动内部的自

2010-09-14 14:24:35

是具备读取的功能。这也就是为什么我们有时候为了解密一个芯片而会去开发一个可读编程器的原因。那我们就讲讲,芯片解密常有的一些方法。1、软件攻击该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中

2018-09-23 11:18:15

相应的KEY文件中,掉电或复位后工作密钥不会消失 支持工作密钥进行DES加密和MAC运算 芯片具有全球唯一序列号,具有防止多种SEMA/DEMA 、SPA/DPA、DFA和时序攻击的功能 可以根据用户

2014-02-10 15:41:41

操作系统LKCOS,有效保护芯片的底层安全,防止非法的攻击和篡改。 安全特性:· 芯片防篡改设计,唯一序列号,可防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击; · 多种检测

2011-11-29 09:49:08

,一旦芯片检测到非法探测,将启动内部的自毁功能总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁真随机数发生器:利用芯片内部的电磁白噪声产生,不会重复硬件算法协处理器:内部硬件逻辑电路实现对称

2014-05-21 14:20:47

应用中。 安全特性:· 芯片防篡改设计,唯一序列号,具有防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击的措施; · 多种安全检测传感器:高压和低压传感器、频率传感器、滤波器、光

2011-11-29 09:54:46

/DPA、 DFA和时序攻击的措施多种安全检测传感器:高压和低压传感器、频率传感器、滤波器、光传感器、脉冲传感器、温度传感器,具有传感器寿命测试功能,一旦芯片检测到非法探测,将启动内部的自毁功能总线加密

2014-02-25 15:49:25

传感器寿命测试功能,一 旦芯片检测到非法探测,将启动内部的自毁功能; 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁; 真随机数发生器:利用芯片内部的电磁白噪声产生,不会重复; 硬件

2011-09-09 09:59:02

功能总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁真随机数发生器:利用芯片内部的电磁白噪声产生,不会重复非标通讯协议,很难做线路跟踪安全等级:EAL4+参数类型4KV 静电保护工作电压

2014-03-05 15:48:25

启动内部的自毁功能 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁 真随机数发生器:利用芯片内部的电磁白噪声产生,不会重复 非标通讯协议,很难做线路跟踪 安全等级:EAL4+

2014-01-28 10:11:31

测试功能,一旦芯片检测到非法探测,将启动内部的自毁功能 芯片防篡改设计,唯一序列号 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁 硬件3DES算法协处理器 MMU存储器管理单元,可灵活设置SYS\APP模式及授予相应权限 程序和数据均加密存储 安全认证等级:EAL5+

2014-02-08 13:36:14

传感器寿命测试功能,一旦芯片检测到非法探测,将启动内部的自毁功能 芯片防篡改设计,唯一序列号 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁 硬件3DES、RSA算法协处理器 MMU存储器

2014-01-28 10:14:54

不同的设计。 防护与安全半导体制造商给大客户提供了增强产品防破解能力的措施:包装上的客户印字代替了标准的芯片型号。这给人的印象是产品是由定制的集成电路设计的。众所周知,ASIC提供了很好地保护措施来防止多种

2017-12-21 18:12:52

合法的访问,占用服务器的服务资源,从而使真正的用户的请求无法得到服务的响应。SCDN的抗CC攻击和抗DDoS攻击防护:阿里云SCDN基于阿里云飞天平台的计算能力,使用深度学习的算法,可以快速地产生安全

2018-01-05 14:45:29

北京宝兴达公司加密IC是一款用于认证和保护嵌入式软件版权的解决方案。采用智能卡硬件平台。安全特性:?芯片防篡改设计,唯一序列号,可防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击?多种

2010-07-20 15:08:06

SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击·芯片内置多种检测传感器:高压和低压传感器,频率传感器、滤波器、脉冲传感器、温度传感器,具有传感器寿命测试功能,一旦芯片检测到非法探测,将启动内部

2010-06-11 10:11:27

密钥加密信息,也可以用该密钥解密信息。2.4安全扫描 安全扫描就是对计算机系统或者其它网络设备进行安全相关的检测,以找出安全隐患和可能被攻击者利用的漏洞。安全扫描是把双刃剑,攻击者利用它可以入侵系统

2011-02-26 16:56:29

是就为什么我们有时候为了解密一个芯片而会去开发一个可读编程器的原因。具备有一个可读的编程器,那我们就讲讲,芯片解密常有的一些方法。1、软件攻击:该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中

2017-12-27 14:05:49

就是为什么我们有时候为了解密一个芯片而会去开发一个可读编程器的原因。那我们就讲讲,芯片解密常有的一些方法。1、软件攻击该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件

2019-05-11 08:00:00

:使用软加密,因为是在用户的设备内部进行,容易给攻击者采用分析程序进行跟踪、反编译等手段进行攻击 2 逻辑芯片加密:如图1,凭借认证过程的成功与否,来决定是否可以正常执行下面的程序,如攻击者通过分析设备

2015-03-12 14:37:50

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

到外部攻击后内部数据自毁 ·真随机数发生器:利用芯片内部的电磁白噪声产生,不会重复 ·硬件算法协处理器:内部硬件逻辑电路

2010-10-21 13:37:16

结构的 FPGA无效。4 结语由以上DPA攻击试验表明了FPGA实现DES加密算法对DPA的脆弱性,而采用双轨和预充电防护技术的FPGA加密芯片具有较好的抗DPA攻击能 力。这也说明利用FPGA底层

2018-10-18 16:29:45

在哪里可以找到在 STM32U585 微控制器中实现的 DPA 攻击保护是如何工作的?我在数据表和参考手册中找不到任何内容。

2022-12-01 07:34:42

适用,因为错误密钥解密得到的比特流可能导致FPGA功能失常,甚至毁坏[8]。为克服这一问题,本文设计了一种基于DPA攻击相关系数极性的检验方法。4 结论本文针对加密配置的FPGA克隆技术进行了研究,引入

2017-05-15 14:42:20

信息的价值,这使得高价值目标尤其会受到攻击。在本文中,重点放在防止侧信道攻击的技术方面,侧信道攻击指的是这样的攻击,它依赖来自安全措施物理实施的信息、而不是利用安全措施本身的直接弱点。

2019-07-26 07:13:05

ACEX 1K具有什么特点DDS电路工作原理是什么如何利用FPGA设计DDS电路?

2021-04-30 06:49:37

位数/模转换(D/A)芯片,它采用串行数据输入形式,即数字信号被一位一位地写入AD7543数/模转换(D/A)芯片中,因此,AD7543要与一个控制器配合使用才能发挥作用。那么,我们该如何利用AD7543和FPGA进行数/模转换电路设计呢?

2019-08-01 06:19:16

动态相位对准(DPA)电路和对新的外部存储器接口的支持。AD芯片可以稳定工作在100 MHz,FPGA速度可高达几百MHz,故可保证系统的测量精度。那么有谁知道如何利用ADC和FPGA设计脉冲信号测量吗?

2019-07-31 06:25:45

如何使用加密芯片对程序加密?通常是怎样一个流程呢?AES算法,加密数据,加密芯片,这三者如何关联起来呢

2015-07-26 08:35:46

FPGA芯片是由哪些部分组成的?如何去实现一种基于FPGA芯片的可重构数字电路设计?

2021-11-05 08:38:57

在FPGA中,动态相位调整(DPA)主要是实现LVDS接口接收时对时钟和数据通道的相位补偿,以达到正确接收的目的。那么该如何在低端FPGA中实现DPA的功能呢?

2021-04-08 06:47:08

该怎么选择才是比较合适的?以瑞纳捷的加密芯片为例,根据不同的场景简单给大家介绍:1. 新产品开发:新产品开发,需要保护新产品的方案和硬件电路板。这时保护的是整个方案和硬件设计,不是对某一些具体的数据

2019-05-25 17:17:53

原理是EEPROM外围,加上硬件保护电路,内置某种算法;另外一个是采用智能卡芯片平台,充分利用智能卡芯片本身的高安全性来抗击外部的各种攻击手段。逻辑加密芯片本身的防护能力很弱,大多数的解密公司都可以轻松

2014-03-11 10:10:01

保护电路,内置某种算法;传统的加密芯片,都是采用算法认证的方案,他们声称加密算法如何复杂,如何难以破解,却没有考虑到算法认证方案本身存在极大的安全漏洞。我们清楚的知道,单片机是一个不安全的载体,对于盗版

2016-12-05 17:07:26

也是轻而易举的事情。 尝试了简单的攻击手段后,如果没有达到目的的话,攻击者还会采取更为诡异的手段。从简单的时序和功率分析中观察加密操作的时序和功率消耗。对于设计不理想的加密过程可能会在处理密钥1时比

2011-08-11 14:27:27

LKT4100D是凌科芯安科技最新推出的一款8位防盗版加密芯片,采用增强型8051金融级安全芯片为基础。用户可将关键算法 程序内嵌入芯片中,从根本上杜绝程序被破解的可能。支持IO模拟及UART通信

2015-03-05 14:30:22

~10M Hz · 支持UART接口最高支持近500Kbps通讯速率 · 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片安全特性: · 电压检测模块对抗高低电压攻击 · 频率检测模块对抗高低频率攻击

2011-11-11 11:43:58

是就为什么我们有时候为了解密一个芯片而会去开发一个可读编程器的原因。具备有一个可读的编程器,那我们就讲讲,芯片解密常有的一些方法。1、软件攻击:该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中

2019-07-18 04:20:25

称为UV攻击方法,就是利用紫外线照射芯片,让加密的芯片变成了不加密的芯片,然后用编程器直接读出程序。这种方法适合OTP的芯片,做单片机的工程师都知道OTP的芯片只能用紫外线才可以擦除。那么要擦出加密也是

2017-12-27 11:53:50

信息。如果信息被分离出来,攻击者可利用截取的数据生成“模拟器”,进行非法访问、识别或支付。另外,操控芯片中的数据也经常被视作攻击者的重要目标,比如,改变借记卡中的存款金额或更改身份证中的个人信息,以伪造

2018-12-04 09:50:31

承接各种电路设计,layout等工作,可以提供专业的解决方案,单片机、FPGA等嵌入式芯片设计,具有专业电子电路设计团队,你的选择成就未来!{:1:}

2016-12-09 17:51:59

从智能卡到智能仪表,有许多不同的方式无线节点可以在物联网攻击。本文着眼于设备的方式是防止各种恶意代码篡改,从物理微分功率分析(DPA)和设计师的方式可以对他们的保护,包括设计技术和实现物理不可

2021-07-27 07:02:22

Hz;· 支持UART接口最高支持1Mbps以上通讯速率;· 通讯速率远远超过普通8位智能卡芯片为基础的加密芯片。安全特性:· 电压检测模块对抗高低电压攻击;· 频率检测模块对抗高低频率攻击

2010-12-21 15:53:44

智能卡芯片平台,充分利用智能卡芯片本身的高安全性,老抗击外部的各种攻击手段。逻辑加密芯片,本身的防护能力很弱,大多数的解密公司都可以轻松破解,已经逐步被淘汰。取而代之的是被证明最好的智能卡平台。为了提高

2011-03-08 17:18:37

如何利用模拟工具优化电路设计?如何利用专用仿真器解决RF电路问题? 使用模拟工具有哪些好处?

2021-04-13 06:40:30

采用SRAM工艺的FPGA芯片的的配置方法有哪几种?如何对SRAM工艺FPGA进行有效加密?如何利用单片机对SRAM工艺的FPGA进行加密?怎么用E2PROM工艺的CPLD实现FPGA加密?

2021-04-13 06:02:13

【录播】verilog语言状态机与逻辑电路设计(31分钟)第二章 FPGA 基础课程设计第1节可编程逻辑器件及内部结构【录播】可编程逻辑器件及内部结构(41分钟)第2节FPGA内部资源和状态机建模

2016-09-09 10:28:30

、滤波器、脉冲传感器、温度传感器,具有传感器寿命测试功能,一旦芯片检测到非法探测,将启动内部的自毁功能 总线加密,具有金属屏蔽防护层,探测到外部攻击后内部数据自毁; 真随机数发生器:利用芯片

2011-04-11 12:20:46

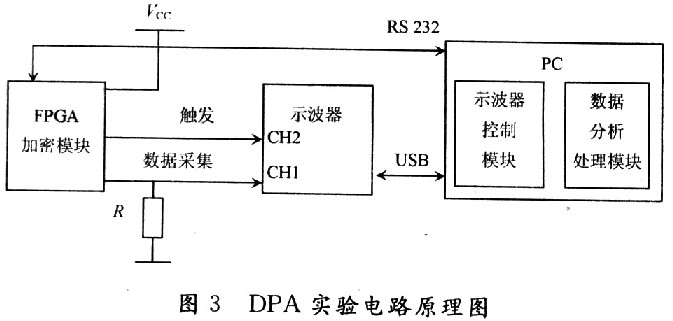

密码算法被硬件实现时会泄露一些旁路信息,如功耗等。差分功耗分析(DPA)就是利用功耗进行攻击的、最有效的旁路攻击方法。目前有很多的防DPA 方法都是基于算法级的,都要

2009-09-24 16:27:24 11

11 以太网到多路E1适配电路设计及FPGA实现

摘要:介绍了一种基于现场可编程门阵列(FPGA)的以太网数据-多路E1反向复用器同步电路设计,分析了FPGA具体实现过程中的一些常

2009-11-13 20:59:00 22

22 本文对SMS4密码算法的集成电路优化实现技术、功耗分析攻击与防护方法、抗功耗分析攻击的集成电路设计以及差分故障攻击防护方法进行了研究,提出了SMS4算法集成电路设计

2010-10-20 16:20:09 0

0

新型DC/DC电源控制芯片DPA426的应用

摘要:介绍了一种基于高度集成的DC/DC电源控制芯片DPA426的实用电路。

关键词:DC/DC变换;控制

2009-07-11 10:06:40 2674

2674

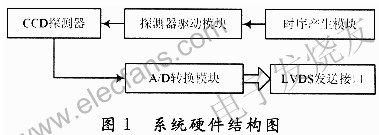

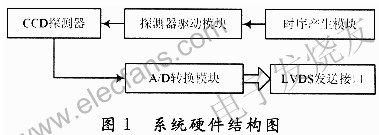

CCD驱动电路的实现是CCD应用技术的关键问题。以往大多是采用普通数字芯片实现驱动电路,CCD外围电路复杂,为了克服以上方法的缺点,利用VHDL硬件描述语言.运用FPGA技术完

2010-08-30 09:58:19 1289

1289

爱特公司(Actel Corporation)宣布其多种FPGA产品现可搭配使用加密内核,对抗差分功率分析(differential power analysis, DPA)攻击。采用SmartFusion、Fusion、ProASIC 3和IGLOO的设计人员

2010-09-20 09:04:14 907

907 为了对RSA 密码芯片的DPA 攻击进行深入研究,介绍采用相应攻击算法对AT89C52 单片机上加密程序进行攻击的过程,设计并搭建了功耗分析测试平台。利用该平台,对单片机实现的8 位模拟

2011-05-12 16:40:00 22

22 宝兴达公司的ESPU系列加密芯片采用智能卡平台,具有全球唯一序列号,芯片防篡改设计,具有防止SEMA/DEMA 、 SPA/DPA、 DFA和时序攻击的措施,数据安全存储。

2011-06-14 10:39:03 1161

1161 差分功耗分析是破解AES密码算法最为有效的一种攻击技术,为了防范这种攻击技术本文基于FPGA搭建实验平台实现了对AES加密算法的DPA攻击,在此基础上通过掩码技术对AES加密算法进行优

2011-12-05 14:14:31 52

52 基于FPGA的惯性平台测试保护电路设计..

2016-01-04 17:03:55 7

7 电路设计[FPGA]设计经验,有需要的下来看看

2016-05-20 11:16:35 46

46 一种用于DPA防御的电流平整电路设计

2017-01-24 16:15:38 7

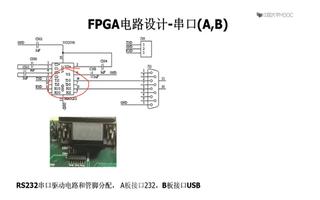

7 基于FPGA的串口通信电路设计

2017-01-24 17:30:13 33

33 在论坛里有人发帖子,问关于FPGA的硬件电路问题,我想涉及到这个问题的基本都是硬件工程师或者在读学生,所以我介绍一下我是怎么学习FPGA的硬件电路设计的吧!

2017-02-11 12:55:11 25430

25430 DSP和FPGA的HDLC协议通讯电路设计

2017-10-19 14:46:11 7

7 随着可编程技术的不断发展,FPGA已经成为各类商业系统的重要组成部分。然而,由于配置文件(比特流)必须存储在FPGA外部,通过窃取外部存储器后,攻击者可直接盗版生产,还可通过FPGA逆向工程

2017-11-15 18:51:41 5156

5156

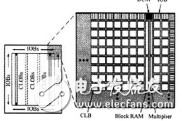

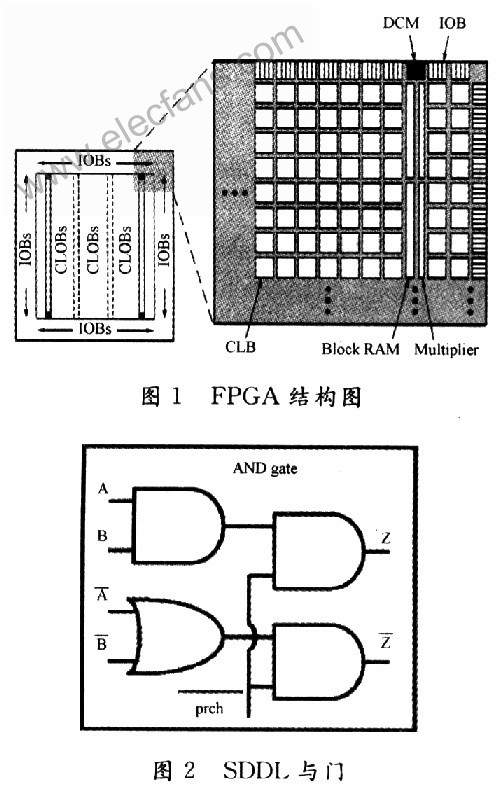

。进行DPA攻击的根本原因是电路逻辑表示的不对称性引起的。本文将应用FPGA的自身结构特点,结合目前常用的抗DPA攻击的电路级防护技术,深入研究与分析在FPGA平台上实现针对DPA攻击的电路级防护技术。

2017-11-24 09:12:46 2264

2264

中国大学MOOC

本课程以目前流行的Xilinx 7系列FPGA的开发为主线,全面讲解FPGA的原理及电路设计、Verilog HDL语言及VIVADO的应用,并循序渐进地从组合逻辑、时序逻辑的开发开始,深入到FPGA的基础应用、综合应用和进阶应用。

2019-08-06 06:08:00 3083

3083 中国大学MOOC

本课程以目前流行的Xilinx 7系列FPGA的开发为主线,全面讲解FPGA的原理及电路设计、Verilog HDL语言及VIVADO的应用,并循序渐进地从组合逻辑、时序逻辑的开发开始,深入到FPGA的基础应用、综合应用和进阶应用。

2019-12-02 07:08:00 2118

2118

爱特公司(Actel CorporaTIon) 宣布其多种FPGA产品现可搭配使用加密内核,对抗差分功率分析(differential Power analysis, DPA)攻击。

2019-12-19 15:23:43 699

699 本文档的主要内容详细介绍的是FPGA的硬件电路设计教程和FPGA平台资料简介包括了:FPGA技术概述;主流FPGA器件介绍;VIRTEX-5 FPGA电路设计;V4LX160 FPGA平台介绍;

2020-07-06 18:11:22 158

158 针对网络信息安全领域对数据加密和快速处理的需求,设计了一种基于FPGA和USB2.0芯片的数据加密盒,实现了高安全性

2021-04-06 10:08:12 2431

2431

为提升旁路攻击对分组密码算法硬件实现电路的攻击效果,增大正确密钥与错误密钥间的区分度,提出种针对分组密码的旁路攻击方法。结合差分功耗分析(DPA)攻击和零值攻击的特点,通过分类来利用尽可能多的功耗

2021-05-11 10:59:35 6

6 利用FPGA的在系统下载或重新配置功能,可以在电路设计和调试时改变整个电路的硬件逻辑关系,而不需要改变印制电路板的结构。

2021-05-12 10:46:10 25

25 FPGA CPLD数字电路设计经验分享.(电源技术发展怎么样)-FPGA CPLD数字电路设计经验分享

2021-09-18 10:58:03 51

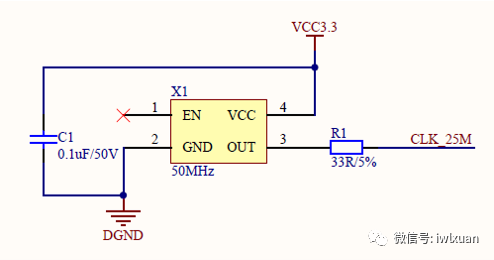

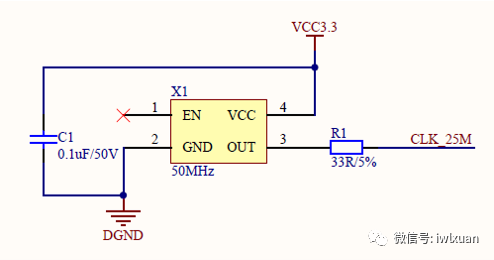

51 小编在本节介绍FPGA芯片外围电路设计规范和配置过程,篇幅比较大,时钟的设计原则就有17条,伙伴们耐心读一读。

2023-08-15 16:18:11 3374

3374

![]() 共同表示,而输出Z也由Z和

共同表示,而输出Z也由Z和![]() 表示。在这种表示下,一个变量可以有4种不同的逻辑值(0,0),(0,1),(1,0)以及(1,1)。SDDL将(0,1)和(1,0)分别用来表示逻辑0和逻辑1。这样电路内部的逻辑0和逻辑1就变成了对称的,从而使得各自的功耗相同。另外,逻辑门还引入了一个prch预充电信号。在prch有效的情况下,输出是(O,0),这个值也就是变量为预充电时在电路中的表示方式。电路的工作分为两个状态:运算状态和预充电状态。这两个状态交替更换,也就是在prch上加载一个固定周期的脉冲。如此一来,电路中变量值的变化就是(0,O)到(O,1)或(1,O),或者是(0,1)或(1,0)到(O,0),每次翻转都是只有一根信号线进行翻转。逻辑O和逻辑1达到了完全的平衡。

表示。在这种表示下,一个变量可以有4种不同的逻辑值(0,0),(0,1),(1,0)以及(1,1)。SDDL将(0,1)和(1,0)分别用来表示逻辑0和逻辑1。这样电路内部的逻辑0和逻辑1就变成了对称的,从而使得各自的功耗相同。另外,逻辑门还引入了一个prch预充电信号。在prch有效的情况下,输出是(O,0),这个值也就是变量为预充电时在电路中的表示方式。电路的工作分为两个状态:运算状态和预充电状态。这两个状态交替更换,也就是在prch上加载一个固定周期的脉冲。如此一来,电路中变量值的变化就是(0,O)到(O,1)或(1,O),或者是(0,1)或(1,0)到(O,0),每次翻转都是只有一根信号线进行翻转。逻辑O和逻辑1达到了完全的平衡。

电子发烧友App

电子发烧友App

评论