《连线》杂志报道称,安全研究人员曝光了物联网领域的诸多漏洞,从无线芭比娃娃到两吨重的吉普车大切诺基。安全公司企业家Chris Rouland表示,如今这些展示还比不上真实世界恶意的黑客。

2015-12-31 08:48:11 4588

4588 、不同控制单元,到车载上的总线分布,以及云端,NXP市场和技术高管、长安汽车研究总院智能化中心副主任何文、东软集团副总裁兼网络安全事业部总经理杨纪文给出了防范汽车黑客攻击的新思路。

2016-09-30 16:57:17 2093

2093 新加坡三大电信公司之一星和(StarHub)周三表示,上周六和本周一连续两次遭受国际黑客的网络攻击,造成其部分宽带用户的网络中断,黑客所用手段与上周五造成美国东海岸和欧洲部分地区大面积网络瘫痪的攻击方式极为相似。

2016-10-27 19:20:02 816

816 物联网的风险在于:一些无线连接的设备位于同一个地方,这对黑客具有不可抗拒的吸引力。黑客可以在空中传播恶意代码,就像飞机上的流感病毒一样。在本周四发表的一份报告中,研究人员称他们发现了一种无线技术的缺陷,这种技术常常用于智能家居设备,比如灯、开关、锁、恒温器等等。

2016-11-07 10:14:40 835

835 入侵检测技术:是用来发现内部攻击、外部攻击和误操作的一种方法。它是一种动态的网络安全技术,利用不同的引|擎实时或定期地对网络数据源进行分析,并将其中的威胁部分提取出来,触发响应机制。

2023-07-06 11:25:10 6184

6184

)的通用技术要求,是设计、安装、验收入侵报警系统的基本依据。 本标准适用于建筑物内、外部的入侵报警系统。本标准不涉及远程中心

2009-05-26 09:48:48

方向(DOA)来确定传感器的位置。 此外,还可以利用GPS系统来实现传感器节点的高精度定位,不过这种方法成本较高。 五、网络安全技术 前面已经介绍无线传感器网络中的安全隐患主要来源于三个方面

2020-12-24 17:11:59

安装一条网线,所以我就去电子市场买了一个接收信号超强卡王,把它放到窗台上,利用软件破解小区里无线网络的密码,就这样我用了半年多。直到集会的那天,我匆忙下班回家,到家刚好到集会时间,这时用卡王蹭不到网了

2010-07-15 17:20:46

一台高性能的Web服务器。由此可见其危害性,称其为“Web杀手”也毫不为过。最让站长们忧虑的是这种攻击技术含量低,利用工具和一些IP代理一个初、中级的电脑水平的用户就能够实施攻击。因此,大家有必要

2013-09-10 15:59:44

抵御外部黑客的攻击。本文将介绍如何利用单芯片安全 EEPROM 来抵御黑客攻击,安全地存储非易失性数据,而不过多地涉及详细的加密功能。相反,本文将介绍一款来自知名供应商的合适的安全 EEPROM 示例,并描述该 EEPROM 的工作原理和应用方式。

2020-12-28 07:32:47

Process Connection的缩写,IPC$是共享"命名管道"的资源,它对于程序间的通信很重要。在远程管理和查看计算机的共享资源时使用。利用IPC$入侵者可以与目标主机建立一个空

2008-07-01 15:02:12

的时候,最好设置为隐藏用户,以免别有用心者使用一些专用软件查看到你的IP地址,然后采用一些针对IP地址的黑客工具对你进行攻击。在聊天室的时候,还要预防Java***,攻击者通常发送一些带恶意代码

2013-06-29 10:38:26

的多模检测算法类似,异常检测方法是另一种IDS检测方法,通常作为特征匹配的补充方式。 面对多样化的网络攻击和入侵,这种技术需要不断完善。目前的无线网络安全产品是基于入侵检测而开发的,事实上,这类

2016-03-04 15:10:23

,阐述了防范网络入侵与攻击的主要技术措施。 关键词:安全和保密网络入侵和攻击防范技术 中图分类号:TP31文献标识码:A文章编号:1 6 7 2—379l(2009)06(a)一001 8--0I

2011-02-26 16:56:29

报警系统基本组成原理在入侵探测报警系统中,入侵探测器就是各防范现场的前端探头,它们通常将探测到的非法入侵信息以开关信号的形式,通过传输系统(有线或无线)传送给报警控制器。报警控制器经过识别、判断后发出

2017-02-09 15:50:45

意义的挑战性课题,网络攻击追踪技术的研究重点已逐渐转为如何重构攻击路径,以及对攻击源地址和攻击路径作出尽可能真实的定位。但目前已有的一些黑客攻击源点追踪和路径发现技术都不同程度地存在一些问题[1-2

2009-06-14 00:15:42

摘要: 4月30日,阿里云发现,俄罗斯黑客利用Hadoop Yarn资源管理系统REST API未授权访问漏洞进行攻击。 Hadoop是一款由Apache基金会推出的分布式系统框架,它通过著名

2018-05-08 16:52:39

内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。 单片机攻击技术解析 目前,攻击单片机主要有四种技术,分别是:

2021-12-13 07:28:51

之前,黑客利用IoT-botnet 发起了一场针对物联网设备的大规模DDoS攻击,导致了各种智能设备的瘫痪,这让人们更加重视物联网的安全问题。 根据美国《纽约时报》发布的一篇题为《 IoTGoes

2017-03-06 10:17:37

0 引言随着可编程技术的不断发展,FPGA已经成为各类商业系统的重要组成部分。然而,由于配置文件(比特流)必须存储在FPGA外部,通过窃取外部存储器后,攻击者可直接盗版生产,还可通过FPGA逆向工程

2017-05-15 14:42:20

信息的价值,这使得高价值目标尤其会受到攻击。在本文中,重点放在防止侧信道攻击的技术方面,侧信道攻击指的是这样的攻击,它依赖来自安全措施物理实施的信息、而不是利用安全措施本身的直接弱点。

2019-07-26 07:13:05

据,和正常数据无区别,即顺利蒙混绕过达成攻击目的。 2、为何IDS不能抗应用攻击入侵检测技术中最成熟的是攻击特征检测。 入侵检测系统利用含有已知攻击特征的数据库,来判断是否匹配符合,若非即是。 入侵检测技术

2010-05-17 14:01:40

据,和正常数据无区别,即顺利蒙混绕过达成攻击目的。 2、为何IDS不能抗应用攻击入侵检测技术中最成熟的是攻击特征检测。 入侵检测系统利用含有已知攻击特征的数据库,来判断是否匹配符合,若非即是。 入侵检测技术

2010-08-19 11:02:30

小巧实用的工具[LP_Check]_查看一下你的电脑有没有被黑客入侵软件介绍查一下你的电脑有无黑客,用这个软件,绿色的。本地管理员帐号检查,将拥有超级管理员权限的帐户列出,检查Windows NT

2009-06-01 19:01:34

:数百个Kubernetes管理控制台无需密码即可访问,即直接公开暴露在互联网之上。经过专家研究发现这些管控台被黑客们蓄意利用从事非法“挖矿”。技术极客惨遭黑手,我们应该如何防患于未然

2018-03-12 17:42:31

导读:据外媒报道,一群学生黑客演示了如何用音乐将智能设备变成监听器。这种技术将人耳听不到的声呐信号植入到智能手机或电视机播放的歌曲中,然后利用这些设备的麦克风或音箱来监听声呐信号的反射方式,从而

2017-08-22 09:17:13

黑客的人,我们对后果概不负责!C非侵入式攻击不需要对元器件进行初始化。攻击时可以把元器件放在测试电路中分析,也可单独连接元器件。一旦成功,这种攻击很容易普及,并且重新进行攻击不 需要很大的开销。另外

2016-09-14 21:44:27

在研究无线传感器网络(WSN)及ZigBee协议的基础上,提出了一种基于ZigBee技术的红外入侵检测系统的设计方案。该方案借助ZigBee技术在短距离无线通信方面的优势,利用Microchip公司的射频芯片MFR24J40,采用主动红外入侵探测装置实现了对入侵物体的实时检测及报警。

2020-03-18 07:04:50

造成真正的威胁。不过,人们现在开始意识到真正的危险;联网的照明系统可以成为入侵整个智能家居或楼宇自动化系统的一个入口。门锁和安全摄像头等联网的安全设备,需要能很好地防范黑客攻击,这是常识。黑客想要访问

2018-12-12 09:47:49

激光对射入侵探测器技术优势都有哪些?

2019-01-28 15:45:22

利用Honeypot(蜜罐)技术设计了一种新的网络入侵检测系统。Honeypot技术是入侵检测技术的一个重要发展方向,已经发展成为诱骗攻击者的一种非常有效而实用的方法,不仅可以转移

2009-05-11 20:18:12 17

17 Windows系统用户摆脱黑客攻击的方法

IP被盗用是指盗用者使用未经授权的IP来配置网上的计算机。目前IP盗用行为非常常见,许多“不法之徒”用盗用

2010-01-27 10:06:40 572

572 笔者提出在黑客入侵检测系统模型设计中引入神经网络技术,建立了一个基于人工神经网络的黑客入侵检测系统模型。并且给出基于人工神经网络的黑客入侵检测系统构建体系。该系统

2012-01-11 14:41:01 24

24 本书从网络安全和系统安全两个角度,深入剖析了各种入侵、攻击技术及原理,并给出了实例和防范策略。

2016-03-30 17:53:13 4

4 本书从网络安全和系统安全两个角度,深入剖析了各种入侵、攻击技术及原理,并给出了实例和防范策略。

2016-03-30 18:00:54 3

3 在2008年网络,升级维护之后,不夸张的说,支付宝和五角大楼是一个安全级别,并不是说黑客没有办法攻击入侵,而是攻击进去之后,里面的数据加密的方式都无法解析,当支付宝被入侵的时候,资金在此期间,无法

2017-07-31 09:17:53 23697

23697 嵌入式设备总是容易受到攻击。近年来发生了变化的是黑客访问这些设备的能力。由于使用无线网络来互连网络,用于保护工业控制器和类似设备的网络中的空气间隙已经填满。

2017-08-04 09:05:02 5

5 在应对网络攻击过程中,入侵检测系统Snort扮演了重要角色,如何提升Snort的防护水平至关重要。本文提出了一种利用低交互蜜罐系统捕获网络攻击流量,提取攻击特征,进而主动提升Snort检测能力,实现

2017-11-08 15:15:33 8

8 Mozilla 会采用“Have I been Pwned”网站提供的数据 —— 该网站提供了数据泄露的索引,如果用户的凭证在黑客攻击中被攻破,就会通知他们。

2017-11-24 12:07:16 589

589 随着科技的越加先进,黑客的攻击率也在提升,2018 年安全年度预测报告指出,黑客攻击的目标会瞄准数字勒索、物联网漏洞、机器学习、区块链等技术。

2017-12-22 16:44:21 514

514 在随着移动网络兴起,网络黑客也变得更加猖獗。 信息安全厂商趋势科技指出,因人们透过网络进行不安全的连线情况越来越普遍,明年黑客的活动将也将越发旺盛。趋势科技指出,明年黑客将以“数字勒索”、“锁定物联网漏洞”以及“攻击区块链”等3种手法,做为明年网络攻击的主力。

2018-01-18 14:37:09 1485

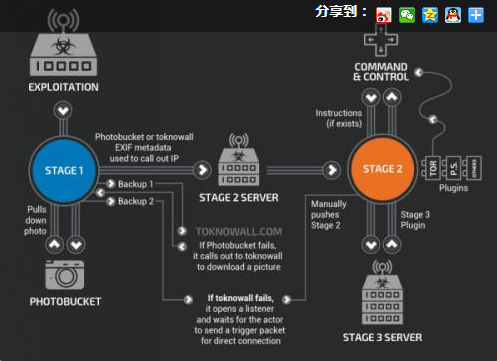

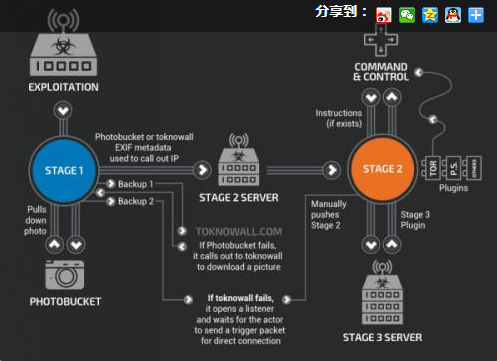

1485 5月24日报道,思科公司周三发布安全预警称,黑客利用恶意软件,已感染几十个国家的至少50万台路由器和存储设备。据思科研究人员克雷格·威廉姆斯(Craig Williams)称,思科Talos安全部

2018-06-25 16:26:00 688

688

据报道,智能语音助手Alexa在一夜之间成为汽车新宠,为驾驶者带来解放双手为操作带来便利,但是尽管便利但并不安全,因为可能会成为黑客入侵的新后门。在黑客眼中,攻击汽车会给他们带来巨额收益。

2018-02-02 15:34:35 717

717 机器学习算法能改进安全解决方案,帮助人类分析师更快地分类威胁和修补漏洞。但同时,黑客也能利用机器学习发起更大更复杂的攻击。

2018-02-05 15:52:19 6876

6876 如何抵御DDoS 攻击是目前各大网络厂商都在关注的话题。DDoS攻击是指故意的攻击网络协议实现的缺陷或直接通过野蛮手段残忍地耗尽被攻击对象的资源,LOTC是一个最受欢迎的DOS攻击工具。 这个工具被去年流行的黑客集团匿名者用于对许多大公司的网络攻击。

2018-02-10 10:47:27 1168

1168 网络攻击成为目前网络安全的一大痛点,黑客的创新脚步从未减缓,随着网络边界的消失,随着数据逐渐迁移到SaaS,黑客也转向终端入侵和勒索软件。

2018-02-11 09:00:23 757

757 美国总统特朗普喜爱通过在推特上发文表达自己的观点,而为了更加方便发推,他被曝甚至拒绝了对其手机施加的额外安全措施。媒体对此表示,这可能使其设备更容易受到监视或是遭到黑客攻击。

2018-05-24 11:35:00 2521

2521 黑客最可怕的7种攻击手段,到底厉害到什么程度?

2018-07-19 09:13:44 4724

4724 Terpin说他的手机不到1年至少被黑客入侵了两次,AT&T的员工参与偷换SIM卡实施了诈骗。

2018-08-17 15:09:35 693

693 如果黑客获得一个传真机号码,那么他最大可利用到什么程度呢?无论你是否相信,你的传真机号码对黑客来说,已经足够让他们获取到打印机的完整权限,甚至可以顺便渗透进其他已连接的网络。

2018-11-03 10:11:14 4560

4560 随着物联网设备日益普及,企业面临的网络攻击风险也在与日俱增。如果企业遭受黑客攻击,最糟糕的情况有哪些?

2018-09-20 11:10:48 5540

5540 韩国国家公安厅(National Police Agency)发布了一份报告,报告了过去三年里该国所有数字货币交易所和钱包遭到黑客入侵的事件。据当地媒体报道,共有7家数字货币交易所和158个钱包遭黑客攻击,其中91起发生在今年。然而,仅6人被捕。

2018-10-10 11:39:00 4652

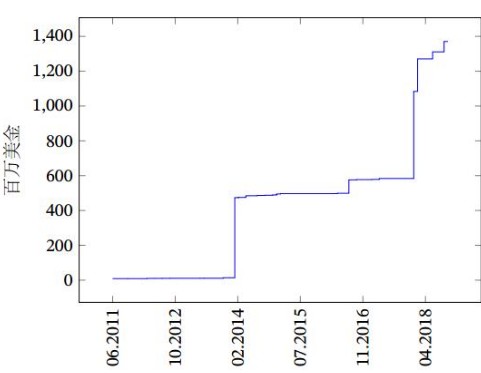

4652 我们听说过加密货币交易、网络和区块链是如何被黑客入侵的,以及投资者和用户如何经常丢失他们的资金。加密货币对世界来说仍然是一个新兴的概念,而且涉及资金,尽管这很糟糕,但黑客们肯定会利用漏洞行骗。

2018-11-08 11:18:52 909

909 据外媒报道,入侵Redbanc的嫌疑人是一个名为Lazarus Group(又称Hidden Cobra)的黑客组织,该组织与朝鲜政府有关,是目前最活跃、最危险的黑客组织之一,过去几年的主要攻击目标为银行、金融机构和加密货币交易所。

2019-01-19 11:13:32 3306

3306 与人们的普遍认知相反,绝大多数黑客攻击都是以社会工程 (social engineering)的形式完成的。Social engineering 是指利用欺骗手段来操纵个人,使其无意间泄露可以被用于

2019-02-11 13:59:45 1888

1888

报告称,数字货币交易所是黑客最容易攻击的目标,占与数字货币相关攻击的27%,其次是企业,占21%,用户占14%,政府资源占7%。密码货币交易所遭受攻击的排名最高,因为恶意黑客能够利用其安全基础设施中的脆弱问题,窃取大量数据并耗尽受害者的钱包。

2019-02-18 10:29:49 796

796 黑客攻击了微软客户支持门户网站,并获得使用微软Outlook服务注册的一些电子邮件账户的访问权限。

2019-04-18 10:45:05 513

513 价值溢出事件(2010年8月)

2010年8月15日,未知黑客对比特币发动攻击,利用大整数溢出漏洞,绕过了系统的平衡检查,将比特币的总量有限的设定打破,黑客凭空创造出了1844.67亿个比特币。

在这一局面中,中本聪为挽救比特币,被迫发动了比特币历史上的第一次硬分叉。

2019-04-26 11:11:29 4655

4655 Docker Hub遭黑客攻击,虽然黑客只访问数据库的时间很短,但是依然有19万用户的数据遭泄露。

2019-05-10 17:32:59 2921

2921 黑客组织Fxmsp专攻网络安全公司,该组织称目前已经入侵了3家美国反病毒公司,获取了部分产品的源代码。

2019-05-12 09:47:19 2363

2363 大部分黑客攻击得手之后,如果是团伙作案的话,第一步大概率是将资金转往非知名交易所,趁事情没曝光前悄悄抛售、提现、分赃。然而,本次黑客攻击得手之后,首先采取的是资金分散存储,将7,074枚 BTC 以每个地址100枚-600枚不等的额度分散于20个主要 (大于1枚 BTC )新地址。

2019-05-13 11:18:02 3708

3708 近期发现黑客在2018年5月至10月之间入侵亚马逊账户,更改账户信息转移资金。

2019-05-14 15:33:09 2173

2173 安全研究人员近日报告称,黑客组织BlackTech在中国台湾通过中间人攻击(“MITM攻击”)部署了Plead恶意软件。该组织被曝利用华硕WebStorage软件的漏洞来上传绕过身份验证的恶意软件。

2019-05-27 11:12:30 489

489 永恒之蓝是NSA(美国国家安全局)开发的最强大的黑客工具之一,黑客如今使用它攻击美国政府网络。

2019-05-28 15:59:39 3003

3003 伊朗黑客组织MuddyWater APT在他们的黑客武器库中添加了新攻击手段。

2019-06-10 15:48:46 2663

2663 黑客入侵了俄罗斯国家情报部门FSB的承包商SyTech,并从那里窃取了该公司为FSB工作的内部项目的信息。

2019-07-25 11:04:20 3667

3667 唯链币的黑客攻击事件强调了去中心化和无需信任的资金模式对项目资金管理的重要意义,其中的一个典型的例子就是达世币。

2019-12-24 13:35:01 966

966 云服务器被攻击怎么弄?不管云服务器是个人的还是企业的,在互联网中都有遭受攻击的可能性,尤其是游戏、医疗、金融等特殊行业,更容易受到来自黑客或竞争对手的恶意入侵。

2020-01-05 11:23:58 1835

1835 云服务器怎么查看被攻击?有时候云服务器出现异常,有可能是人为操作不当引起的,也有可能是系统被黑客入侵了。

2020-01-05 11:26:29 2146

2146 据iottechnew报道,这项来自Extremetworks的研究对北美、欧洲和亚太地区各行业的540名IT专业人士进行了调查,结果发现,70%声称使用物联网设备的公司完全知道成功或试图进行的黑客攻击。

2020-02-22 12:04:09 539

539 在众多网站上线后出现的安全漏洞问题非常明显,作为网站安全公司的主管我想给大家分享下在日常网站维护中碰到的一些防护黑客攻击的建议,希望大家的网站都能正常稳定运行免遭黑客攻击。

2020-03-30 11:45:45 664

664 自从冠状病毒(COVID-19)爆发以来,由于远程办公的必要需求,企业VPN使用量增加了33%,这也成为黑客发起攻击的一个突破口。

2020-04-10 17:17:25 6974

6974 对于黑客来说,没有他们做不到,只有你想不到。即便不联网,黑客利用风扇也能窃取你的数据?

2020-04-25 10:47:40 1201

1201 距离前段时间多个名人Twitter账号被黑客入侵不久,又一黑客入侵事件被爆出。

2020-07-28 15:20:32 813

813 黑客正积极利用一个关键的远程代码执行漏洞,允许未经验证的攻击者在运行易受攻击的File Manager插件版本的WordPress站点上载脚本并执行任意代码。

2020-09-03 16:20:47 1673

1673 来源:芯榜 国外科技网站报道,南韩半导体大厂 SK 海力士传出遭黑客集团攻击,服务器遭植入勒索软件,透过勒索软件,黑客集团取得 SK 海力士不少档案。目前 SK 海力士还未表示任何评论。 据科技网

2020-09-03 17:24:02 2124

2124

生物识别技术简单来说就是一种用于防止数据泄露的数据安全方法,例如信用卡黑客攻击。生物识别技术使用任何可以证明身份的个人物理上唯一的数据,例如指纹,而不是依赖于可以更容易被黑客攻击的密码或PIN码,生物识别技术能有效的防止黑客入侵吗?

2020-10-13 14:47:49 1842

1842 10月24日,一年一度的“白帽黑客”对决盛会GeekPwn2020国际安全极客大赛在上海落下帷幕,来自腾讯的参赛队伍Blade Team亮相赛场,并成功实现了对“无感支付”式直流充电桩的漏洞攻击演示。

2020-10-27 14:43:37 1532

1532 据报道,阿里巴巴旗下电商平台、新加坡电子商务公司Lazada昨日宣布,其110万账号信息被黑客入侵。

2020-11-01 09:45:23 3711

3711 有台湾媒体消息称,知名智能系统厂商研华遭到黑客的病毒攻击。近日,研华对此做出声明,公司部分服务器被黑客攻击,目前已经逐步恢复,现在已正常生产和出货。 研华表示,此次攻击并不会对第四季度乃至11

2020-11-25 17:15:54 2923

2923 IBM X-Force专家警告说,黑客正在将与COVID-19疫苗冷链相关的企业组织作为攻击目标。

2020-12-04 16:05:27 1410

1410 快递柜想必不少人已经不陌生,然而万万没想到,它们竟成了黑客攻击的新目标。

2020-12-08 11:53:27 1452

1452 据外媒报道,鸿海集团昨日在一份声明中证实,该公司在美国使用的一个信息系统于11月29日遭到黑客攻击。该系统用于支持在其美洲的部分业务。 根据声明,鸿海正在与技术专家和执法部门合作,评估全部影响,确定

2020-12-09 15:51:15 1978

1978 在稍早前报道,知情人士称,作为疑似俄罗斯攻击多个美国政府部门运动的一部分,微软也被黑客利用广泛使用的SolarWinds网络管理软件入侵。接着,微软的自主产品又被黑客利用进一步攻击其他人。目前还不清楚有多少微软用户受到了影响。 责任编辑:PSY

2020-12-18 10:04:21 1490

1490 微软又被黑客攻击了!据路透社报道,微软先被黑客利用广泛使用的SolarWinds网络管理软件入侵,然后其产品又被黑客利用进一步攻击他人。目前,暂不清楚有多少用户受到影响。

2020-12-18 10:55:25 2282

2282 12月18日,据外媒报道,微软发布声明承认遭遇黑客入侵,而造成此次入侵事件的原因是由于其网络安全管理软件供应商SolarWinds遭遇黑客攻击。 报道称,在今年早些时候,有黑客攻陷了软件提供商

2020-12-18 15:19:05 2241

2241 12月18日,据外媒报道,微软发布声明承认遭遇黑客入侵,而造成此次入侵事件的原因是由于其网络安全管理软件供应商SolarWinds遭遇黑客攻击。

2020-12-18 16:26:20 2859

2859 FlashPoint日前发布了一份调查报告,指出2020年黑客提供的各种盗窃、攻击服务价格大涨,主要原因是今年新冠疫情爆发,对黑客服务、个人数据盗窃及恶意软件的需求在暗网爆发,相应的价格自然水涨船高。 黑客最常见的服务之一就是信用卡盗刷,在这

2020-12-25 11:13:22 3189

3189 Solarwinds 大规模黑客攻击要比预想的要糟糕,近日美国司法部承认由 Microsoft 365 提供的电子邮件服务被入侵。在一份声明中,美国司法部承认有 3% 的邮箱被黑客入侵。不过本周三,司法部发言人 Marc Raimondi 表示:“目前我们没有迹象表明任何机密系统受到影响”。

2021-01-08 11:59:10 2067

2067 根据Atlas的一份报告称,在2020疫情期间,黑客通过运营与比特币相关的攻击活动,可能净赚“近37.8亿美元”。

2021-01-13 11:08:45 1789

1789 网络安全专家称,SolarWinds Orion网络管理平台遭受的攻击是针对美国政府网络和很多大型公司数据基础架构的最严重黑客攻击之一。该攻击于2020年12月发现,在该攻击发生后,网络专业人员们都在努力缓解此次广泛数据泄露事故的影响。

2021-02-08 16:19:00 4417

4417 基于入侵检测系统的UDP反射攻击响应方案

2021-06-02 15:02:38 4

4 就在全球行动运算IP大厂Arm推出它的新隔离技术TrsutZon不久,黑客界就顺势推出其针对该架构所发表的攻击,并号称能够绕过TrustZon的保护,姑且不论黑客最终是否能够靠该破解取得任何实质

2021-11-02 09:46:44 1275

1275

黑客是一个中文词语,皆源自英文hacker,随着灰鸽子的出现,灰鸽子成为了很多假借黑客名义控制他人电脑的黑客技术,于是出现了“骇客”与“黑客”分家。 实际上,黑客(或骇客)与英文原文Hacker

2022-01-30 16:52:00 1534

1534 电子发烧友网站提供《ChupaCarBrah:使用BeagleBone和Python进行汽车黑客攻击.zip》资料免费下载

2022-12-16 11:23:57 0

0 几乎每个网站都面临风险,无论是简单的博客论坛、投资平台、小型的独立电商网站还是动态电子商务平台。

为什么有人会入侵这些网站?

黑客如何来入侵这些网站?

如何才能有效保护我的网站不被攻击?

2023-06-13 09:36:21 888

888

和痛苦。实际上,黑客攻击并不罕见,甚至每分钟这个世界就有20多个网站遭到黑客攻击,这意味着攻击者迟早会尝试进入假定的“安全”系统,而且由于疏忽大意,通常一旦开始入侵

2023-06-30 10:07:19 450

450

若用户忽视这些提示,不回应丝毫,随后便可能接到冒充苹果客服人员的假通知,声称监测到设备遭受攻击,要求输入短信验证码才能解封。一旦中招,黑客即可轻易篡改用户AppleID账户信息,非法获取机密数据。

2024-03-27 10:50:21 240

240

电子发烧友App

电子发烧友App

评论