1制造领域的工业物联网

制造业需要采集并处理大量数据,通过对数据进行分析和可视化,有助于优化运营和成本。数据是工业物联网(IIoT)的基石,而制造业能够从IIoT中获得利益最大化。在制造领域,智能传感器、分布式控制及复杂安全软件提供的安全方案是这次革命的黏合剂。

为了实现IIoT的愿景,我们必须将大量数据,甚至老旧系统置于云端。这将带来巨大的安全隐患,因为适用于工业控制系统的安全措施尚未跟上步伐,甚至在某些情况下根本不存在。当参与者知道(无论是否恶意)某个工厂或车间实际上已经联网,并充分利用各种不同的攻击手段时,这一切将发生变化。

安全措施必须是软件和嵌入式硬件的结合,保护关键的控制系统免受各种攻击。关键挑战有三种:采用密钥的硬件安全认证、采用TLS的安全通信,以及安全装载。由于连通性(支持IIoT的能力)将任何安全漏洞暴露无遗,为了保护IIoT利益,安全问题就不能是亡羊补牢式的方案。

2 IIOT为工厂带来的便利

IIoT在工厂建设中的一个很好案例是通用电气(General Electric)在纽约北部设立的价值1.7亿美元的现代化工厂。该工厂在2015年开始运营,为手机通信塔等设备生产先进的钠镍电池。工厂布设了10000多个传感器,分布于180000平方英尺厂房;所有传感器都连接到内部高速以太网。传感器监测一切过程,例如:使用哪个批次的原材料、烘烤温度是多少、制造每节电池的耗能多少,甚至当地的气压等参数。在生产车间,员工利用平板电脑即可通过遍布全厂的Wi-Fi节点获得所有数据。

制造业的另一个例子是西门子的安贝格电子厂,该工厂生产可编程逻辑控制器(PLC)。生产过程的自动化程度很高,机器和计算机处理价值链的75%工作,其它则由人工完成。只有在生产过程的起始阶段需要人工处理,员工将基本件(裸电路板)放在生产线上。此后,一切均自动完成。值得一提的是,Simatic单元控制Simatic设备的生产。整个制程大约有1000个这样的控制单元。

IIoT收集传感器数据、支持机器间(M2M)通信及自动化进程。智能化机器在诸多方面优于人工操作,例如,可以精确采集数据、传输数据,并保持高度一致性,从而解决了效率低下、保持长期运转、合理规划设备维护等问题,以获得更高的生产效率。Maxim Integrated将IIoT按堆栈形式进行划分,如图1所示。IIoT堆栈最底层是工厂或生产车间的设备(系统)。这些设备可以是现场传感器、控制器、工业PC等,所有这些均为硬件系统,包括硬件的安全保护功能。这些终端设备必须提供有效的数据通信,连接至通信集线器、网关和交换机,从而将这些数据作为大数据存放在云端(或企业网)。

IIoT的目标是将数据可集成到企业的ERP和CRM软件中,不仅能够高效规划制造过程、降低成本,甚至利用客户/市场信息来改变装配线和过程参数。

堆栈的顶层影响到软件开发和集成,底层影响系统设计。IIoT的主要利益可分为三部分(图2):资产、过程和企业优化。优化一台电机要比优化钻台操作更容易,而后者又比优化大型产线容易。而对所有环节进行优化是IIoT的终极梦想。

第一级分析和交互操作发生在第一线:从传感器(例如涡轮传感器、电机编码器或振动特征信号)数据采集,然后在本地进行数据处理,帮助操作者掌握如何调节参数以实现最高效率,或提供故障隐患的早期征兆。

第二级分析在控制室或工厂完成,将来自多个终端设备甚至多个组装线的传感器数据整合在一起,从而制定决策,提高工厂或过程效率。例如,控制室做出让各种终端设备空闲或休眠的决策,降低过程的总体功耗。

数据的运用对运营的正面影响表现在前两个阶段,我们已经比较熟悉,并且以一定的方式、形式在使用。然而,IIoT的目的不仅改进前两个阶段的数据采集和分析,而且将过程数据与企业数据进行整合,从而做出在此之前未能实现的决策。

观察一个公司如何从市场获利,我们不难推断应该灵活地对生产线进行调整,根据市场需求让生产线全速运转,或彻底关闭不受市场欢迎的附件功能。将运营和财务数据相结合,能够为CFO提供更深入的洞察力。公司重心调整及转变的灵活性是产业保持快速、可持续发展的关键。这是一个极富吸引力的市场趋势,但当前的安全措施还跟不上IIoT系统发展的需求。

3工业物联网系统的薄弱环节

IIoT系统有若干渠道容易遭受攻击,其中最突出的两个方面是云存储和网络架构。

将数据放在云端(公有或私有)是IIoT的关键,但同时也带来了严重的安全隐患。传统上,工业控制系统(ICS)厂商在系统中保留一定的间隙。当这些系统直接或间接连接到互联网时,情况会大不相同。IIoT使人们认识到,ICS需要嵌入式安全认证和安全保护。

图3所示为工厂或生产过程的现场设备最终如何连接到网络的顶层视图。通常有控制网络、现场传感器主机,以及连接至PLC或DCS的执行机构或伺服驱动(及其它类似设备)。一般而言,该控制网络是隔离网络的一个分支。但是,管理工厂或过程不同部分的控制网络越来越多地连接在一起,形成工厂网络。

工厂网络使监管者能够了解整个工厂的运营情况,判断工厂各个环节之间的相互影响。这一层的信息支持对整个工厂或油田运营的优化。最终,工厂网络信息被整合到企业/业务网络,实现真正的IIoT。

控制网络中的每一层都需要评估其安全性——每一层的安全性都不同。如果您从顶层开始,即IT域,需要的是已更新至最新软件和补丁的安全交换机和服务器。

在工厂层,安全防护不是最新技术。然而,IT仍然具有一定的控制。

在控制网络层,PLC架构的年龄已经有数十年。一般很少更新,并且也不能对负责100%工厂运营时间的系统进行频繁修补。此处的安全性通常较弱。

在现场层,安全防护措施几乎根本不存在。现场设备是开放式、受信任的,由于互操作性最为重要,所以实际上不能实施任何加密措施。观察现场的从设备,例如传感器和执行器,这些系统(大部分)的安全性为零,使用的还是上世纪70年代至90年代期间开发的协议。

4 应对工业现场控制系统的风险

我们更深入地讨论现场环节,给ICS带来风险的主要两点是:远端现场传感器和IO模块。成败的关键在于正常运营时间、预测维护以及总体效率:IIoT的基石。

4.1远端现场传感器的风险

实际应用中,不能保证所有传感器的物理安全,尤其当传感器安装在非常偏远的位置,比如监测石油和天然气现场等。位置偏远使其很容易受到物理攻击,所以在接受传感器数据之前对其进行安全认证至关重要。多数情况下,现场传感器,甚至关键设施中使用的传感器都是开放式、受信任的。现场传感器的这一弱点依然普遍存在。

2014年,在众所周知的黑帽骇客大会上,发表了俄罗斯研究人员的一片文章,作者认为直接攻击企业系统太麻烦。相反,他们策划并介绍了一种“中间人”攻击方法:欺骗并更换一个开放、受信任的HART调制解调器现场传感器3。他们介绍了详细的过程,甚至制作了软件库供下载。

我们重视IIoT的安全系统就必须首先关注向云端或PLC发送数据的可信任传感器。这些安全漏洞对远端设备的影响是深远的。

4.2 IO模块的风险

访问开放式受信任系统的另一种途径是利用克隆IO模块注入恶意软件。工人已经习惯于更换PLC IO模块的操作。亚洲市场上就曾发生过出售克隆IO模块的情况(假冒顶级自动化厂商的牌子)。同样,由于是传统上几乎没有内置安全性的受信任系统,这些模块成为向主PLC CPU注入恶意软件的有效载体。物理安全(确保只有设定的一组人员才能更新PLC系统)可防止这种行为,但请不要忘记,这并不一定是恶意行为。因为您甚至不知道所用模块的真实性。

4.3对现场传感器实施硬件安全认证

解决上述潜在风险的系统方案非常简单:子系统的数据只有通过安全认证才会被信任。有简单的嵌入式硬件方法可保证此类受信任系统的安全。几年前,建立了医疗和耗材(例如打印机墨盒)的安全认证方法。这些系统传统上采用基于标准的安全认证过程,使用定制安全器件。

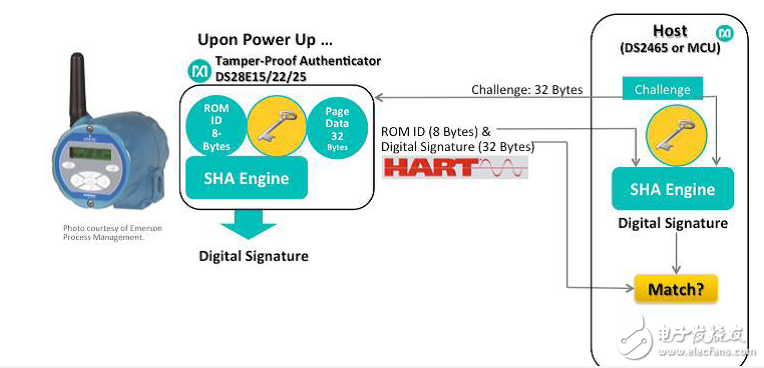

这种安全方法基于主机和从机之间的质询-应答。主机系统发送一个质询,从机系统利用该质询来计算应答。主机系统对该应答进行验证,确保从机系统不是克隆或假冒品。只有经过验证后,主机才会与从机系统进行通信。

图5所示的简化概念方框图为采用类似SHA 256算法的硬件安全认证方案。SHA-256协议基于安全认证器件之间的质询-应答交换,在接收和读取传感器数据之前,对传感器进行安全认证。SHA-256安全认证使攻击者不能连接到网络,冒充传感器甚至利用受损系统代替传感器,除非其拥有已写入合法私钥的安全认证器件。

Maxim Integrated等厂商在美国本土工厂提供密钥编程服务,然后将编程后的安全认证器件发送给您。该器件将拥有唯一的密钥,只有我们的用户知道。储存有密钥的器件内置各种有源和无源防篡改措施。

英文解释:

Printer 打印机

Challenge 挑战

Response 响应

Accept/reject 接受/拒绝

Cartridge 墨盒

英文解释:

Photo courtesy of emerson process management 艾默生过程管理提供图片

Upon power up.。. 在上电时。..

Tamper-proof authenticator DS28E15/22/25 防篡改认证DS28E15/22/25

Digital signature 数字签名

Challenge 挑战

Host 主机

Match 匹配

5 PLC CPU的风险及解决方案

控制工厂或过程的是PLC和主CPU,执行所有的控制算法。但这些系统并非设计用于承受安全攻击和破坏。所以,这些系统一旦接入网络,就有许多途径会危及PLC的CPU。其中有些攻击面可能是应用软件、OS或硬件,但大部分攻击面是固件。如果固件被更改或感染,恶意软件引起的任何变化不但难以发现,而且即使发现,也难以确定背后的目的或意图。

大多数PLC在固件装载时都不进行来源和数据安全认证。有的PLC甚至没有校验和验证固件的传输是否正确。如果攻击者能够更改PLC固件,就能够:

完全接管被攻击的系统;

掌握生产过程;

选择性地破坏制造操作(又名震网);

从受信任制造系统传播至企业。

不是任何人都只会通过控制系统来破坏您的工厂。风险可能更加微妙。有许多知识产权嵌入在制造设施中,有时候其目的仅仅是获得这些IP。这种恶意软件不会通过在生产过程中引发问题而使自己暴露。

自动化世界杂志曾报道:“关于蜻蜓(Dragonfly),有意思的是其瞄准ICS信息的目的不是为引起停工,而是为了窃取知识产权。潜在损害可能包括剽窃专利配方和生产批次步骤,以及表示厂商产能和能力的网络、设备信息。

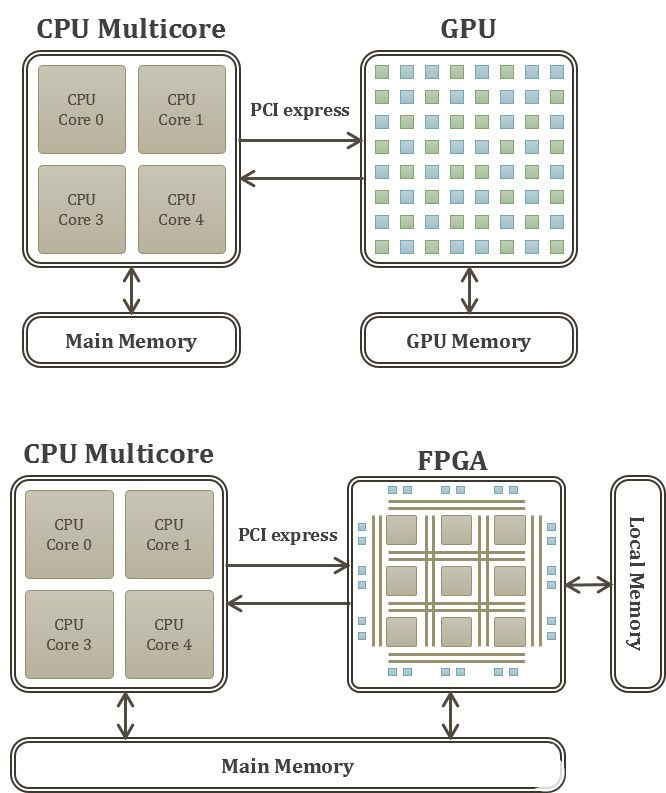

缓解此类问题的系统方案是为主PLC CPU实施安全装载。这是对固件进行安全认证,保证只接受带有效数字签名软件的一种途径。根据设备的不同,用户也可以对固件加密。安全处理需求很容易超过传统PLC CPU的MIPS,甚至产生延迟问题。最好的解决方案是将安全功能交给专门针对这些功能设计的低成本、商用安全处理器,如图所示。图6所示系统利用外部安全处理器验证固件的数字签名。

以上方案使用密钥支持安全认证,也就带来了密钥保护问题。密钥的物理安全是许多应用中的首要考虑事项,因为一旦密钥遭到威胁,安全将不复存在。

为正确解决物理安全,必须考虑诸多事项。其中包括:生成随时加密的物理机制、防止授权代理之间传输密钥被截取的物理机制;以及储存密钥的安全方法,能够防止物理侦测、机械探测等。

各种密钥存储器件为系统设计者提供丰富的功能,涵盖了从封装设计到外部传感器接口,以及内部电路架构,参见军用标准FIPS 140规范,许多芯片厂商,例如Maxim Integrated,提供非常全面的防篡改能力,可用于工业控制系统。

6 IoT安全的未来

安全保障措施还有其他途径,并且当我们开始认识到安全性对于互联工厂环境的重要性时,最终将围绕少数几个方法展开研究。

制造业领域的IIoT具有旺盛需求,并且呈现不断增长的趋势。安全性的发展必将克服薄弱环节,但需求已经切切实实地存在。

电子发烧友App

电子发烧友App

评论