Kubernetes 是一个开源的容器编排平台,可以帮助开发团队管理和部署容器化的应用程序。

2023-10-23 11:13:57 120

120

在 kubernetes 中,underlay network 中比较典型的例子是通过将宿主机作为路由器设备,Pod 的网络则通过学习路由条目从而实现跨节点通讯。

2023-08-24 12:44:42 120

120

Kubernetes 网络模型的核心要求之一是每个 Pod 都拥有自己的 IP 地址并可以使用该 IP 地址进行通信。很多人刚开始使用 Kubernetes 时,还不清楚如何为每个 Pod 分配 IP 地址。

2023-07-21 10:00:28 313

313

Kubernetes已经不再是只存在于路线图中的未来产品。事实上,几乎所有(94%)已经采用容器的企业都在使用Kubernetes,大多数(86%)企业甚至认为它对他们的运营至关重要。这并不令人意外,Kubernetes正在帮助企业推进高效的云迁移,加强灵活性,进行容器编排,强化工作负载移动性。

2023-07-07 14:42:13 131

131 在本文中,OpenAI 的工程师团队分享了他们在 Kubernetes 集群扩展过程中遇到的各种挑战和解决方案,以及他们取得的性能和效果。

2023-07-06 11:17:27 158

158

应用程序,那么 Kubernetes 是必备工具之一。有数百种工具可与 Kubernetes 配合使用以添加更多功能。我说的是用于更好地管理,安全性,仪表板和 Kubernetes 集群监控的工具

2023-06-25 16:12:13 164

164

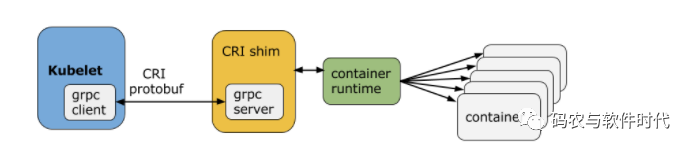

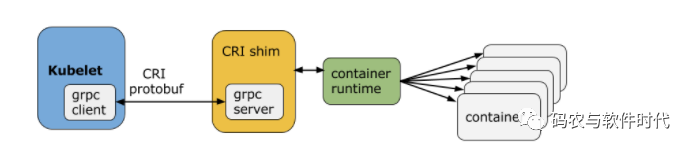

在 Kubernetes 中有多种网络设置方法,以及 container runtime 的各种选项。这篇文章将使用 Flannel 作为 network provider,并使用 Containered 作为 container runtime。

2023-05-23 09:49:40 300

300

Kubeshark 是专为 Kubernetes 设计的 API 流量分析器,它提供实时的 K8s 协议级别的可见性,可以捕获和监控所有在容器、Pod、节点和集群之间进出和流动的流量和负载。可以把它想象成专门针对 Kubernetes 重新发明的 TCPDump 和 Wireshark 工具。

2023-05-17 16:10:38 227

227

在学习 Kubernetes 网络模型的过程中,了解各种网络组件的作用以及如何交互非常重要。本文就介绍了各种网络组件在 Kubernetes 集群中是如何交互的,以及如何帮助每个 Pod 都能获取 IP 地址。

2023-05-16 14:29:04 244

244

KaaS 多租户方案通常与云服务提供商有关。在这种场景下,业务平台的服务通过 Kubernetes 控制平面直接暴露给不同租户的用户。最终用户可以使用服务提供商提供的 Kubernetes API 或其他扩展 API。

2023-05-15 16:13:54 583

583

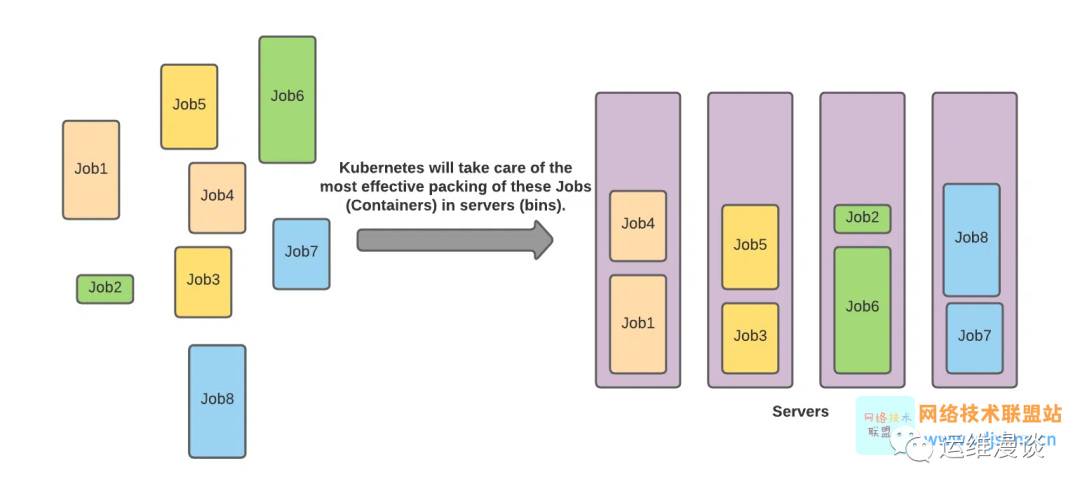

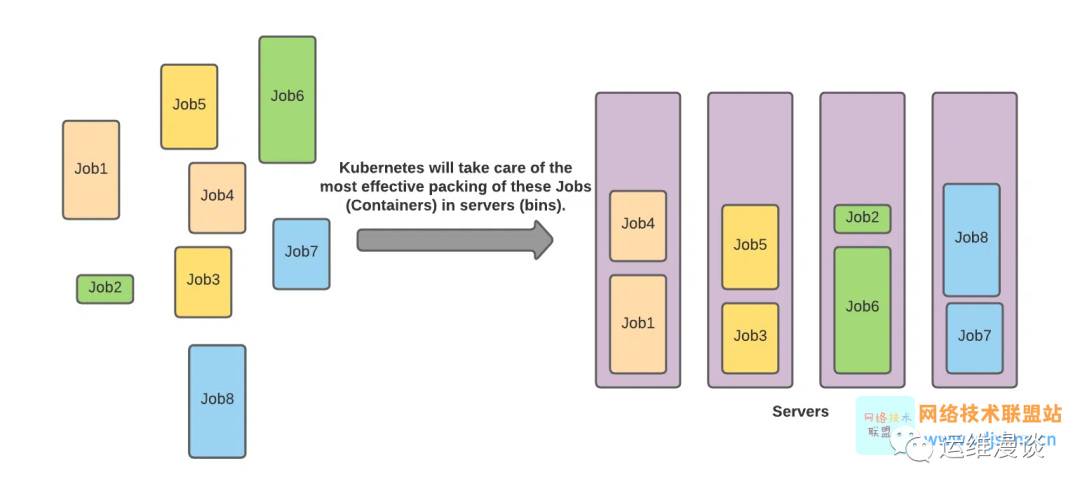

本文将介绍Kubernetes 的重要特性,这将有助于您更深入地了解 Kubernetes 的功能概念。

2023-05-12 16:16:50 340

340

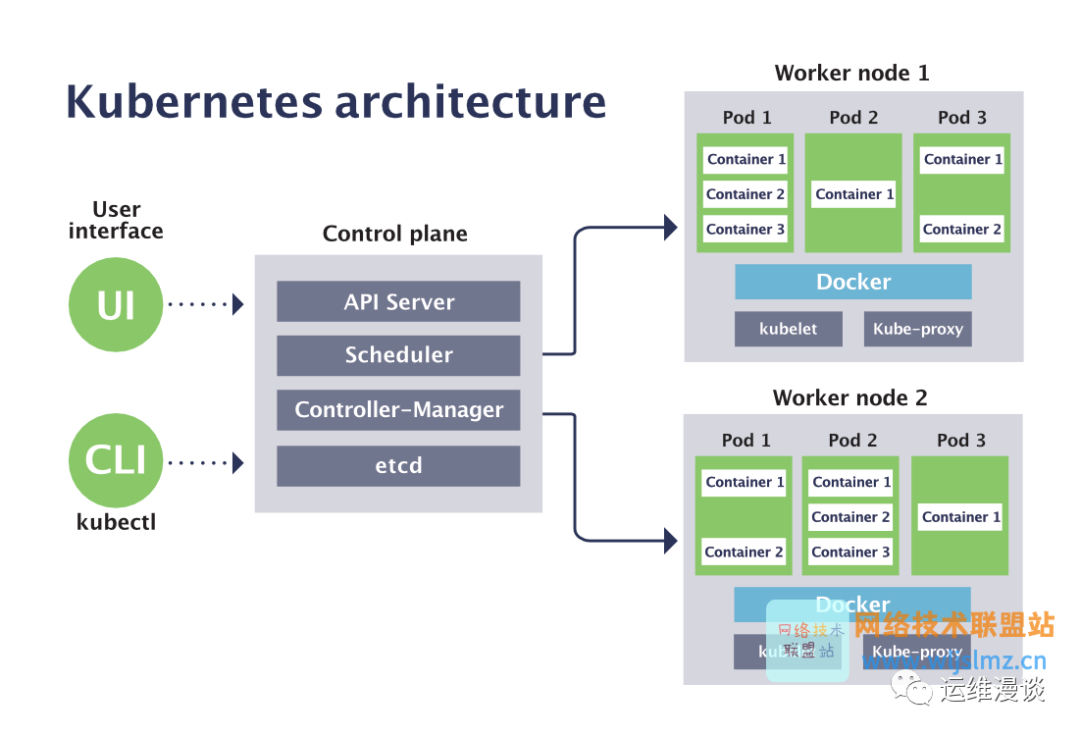

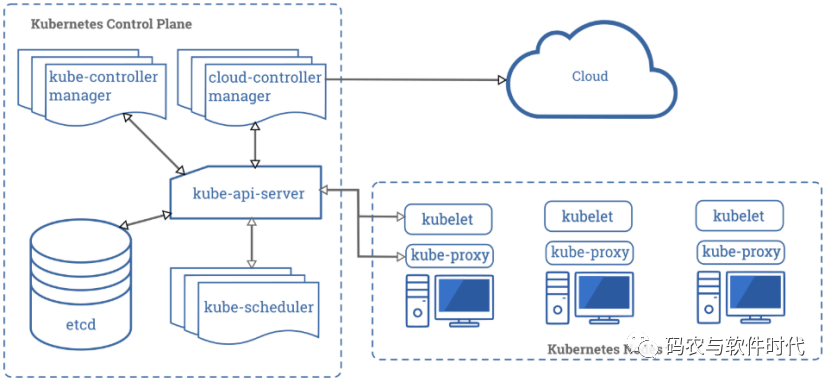

Kubernetes 是一个可移植、可扩展的开源平台,用于管理容器化工作负载和服务,有助于声明式配置和自动化,它拥有庞大且快速发展的生态系统,Kubernetes 服务、支持和工具随处可见

2023-05-12 16:13:58 144

144

NetworkPolicy用来控制Pod与Pod之间的网络通信,它也支持针对Namespace进行限制。

2023-05-11 09:35:11 523

523

NetworkPolicy用来控制Pod与Pod之间的网络通信,它也支持针对Namespace进行限制。

2023-05-10 09:20:54 265

265 Hqst华强盛导读:网络隔离变压器的选型需要考虑以下几个因素: 输入和输出电压:网络隔离变压器的输入和输出电压应与应用场景的要求相匹配。 额定电流:网络隔离变压器的额定电流应与应用场景的要求相匹配

2023-05-04 08:41:59 302

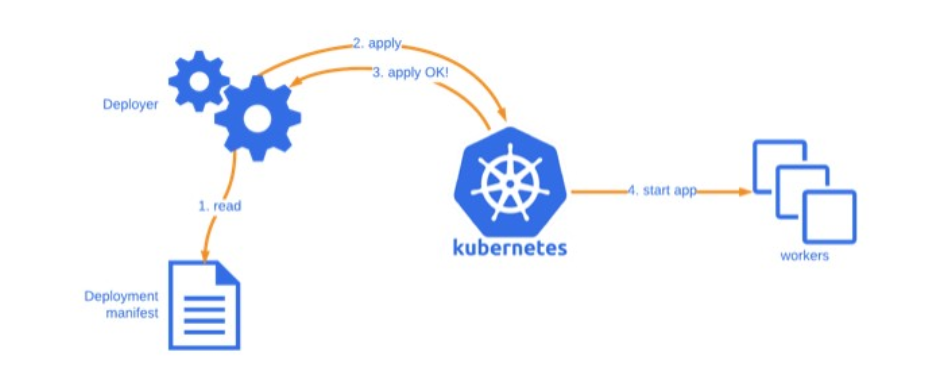

302 Kubernetes已经占据如何管理集容器化应用程序的核心位置。因此,存在许多定义Kubernetes应用程序的约定文件格式,包括YAML、JSON、INI等。

2023-04-20 10:03:02 165

165 kubernetes operator是通过连接主API并watch时间的一组进程,一般会watch有限的资源类型。

2023-04-19 09:16:53 416

416 Kubernetes是一个基于容器技术的分布式集群管理系统。它是谷歌在大规模应用容器技术方面数十年经验的实际成果。因此,支持大规模的集群管理承载着非常多的组件,分布式本身的复杂度非常高。

2023-03-31 10:06:50 240

240 起初,Docker是事实上的容器技术标准,Kubernetes v1.5之前的代码中直接调用Docker API,实现容器运行时的相关操作。

2023-02-20 16:22:33 672

672

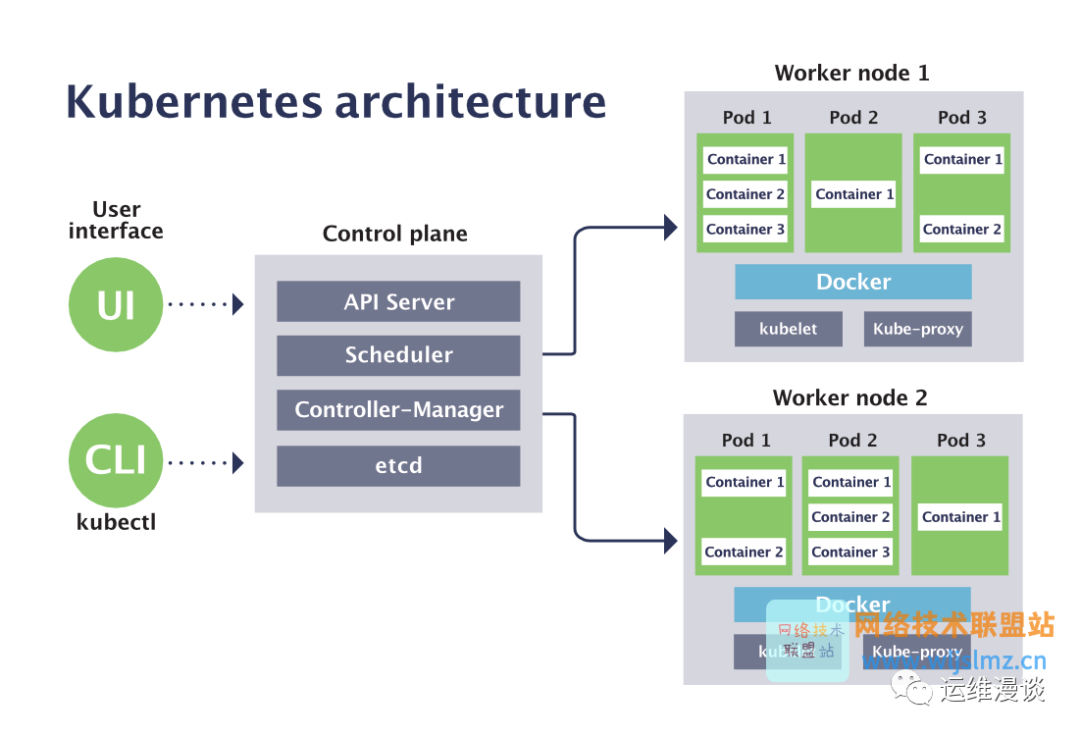

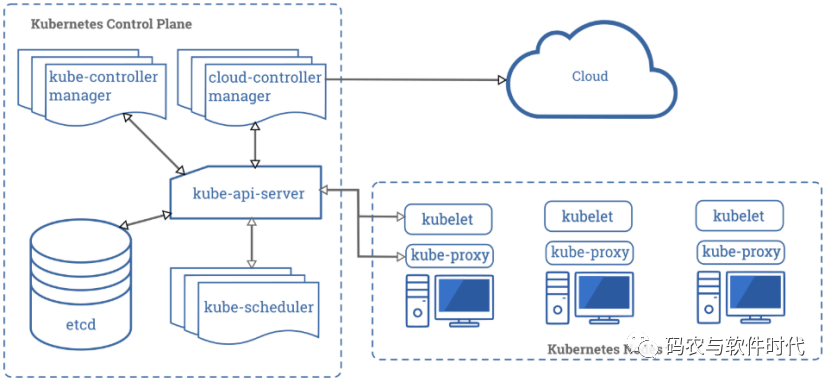

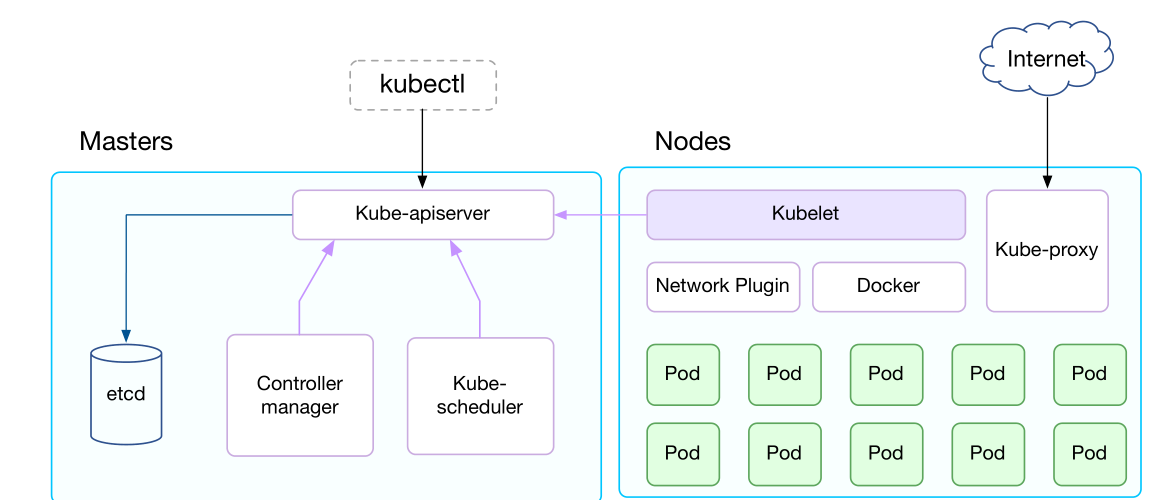

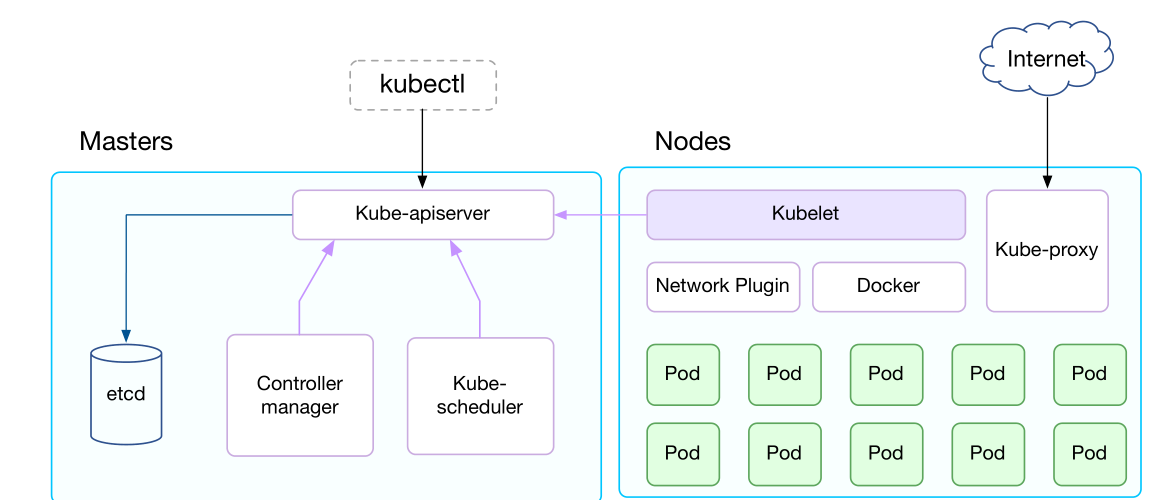

Kubernetes是生产级别的容器编排系统,其物理集群有Master和Node两种类型的节点

2023-02-15 10:46:49 766

766

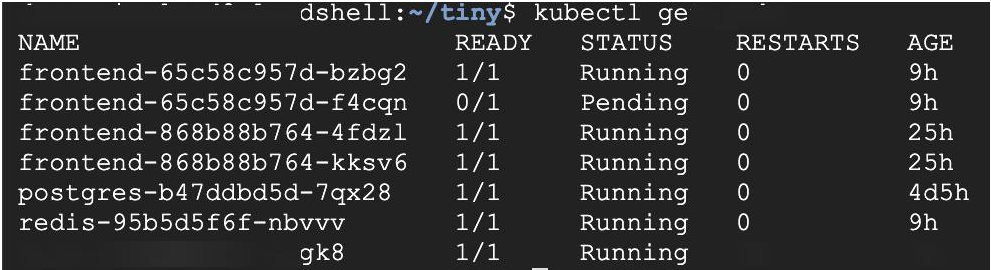

Pod是Kubernetes中非常重要的概念,也是Kubernetes管理的基本单位。正如其名,Pod像一个豌豆荚,可以容纳多个container,拥有相同的IP地址。

2023-02-15 10:44:19 644

644 Kubeadm是一种Kubernetes集群部署工具,通过kubeadm init命令创建master节点,通过 kubeadm join命令把node节点加入到集群中

2023-02-15 10:35:14 534

534 Service是Kubernetes最核心的概念,本质上是筛选具有相同功能的容器,并提供一个统一的入口地址,进而进行负载并分发到后端的Endpoint(容器应用)上。

2023-02-15 10:32:37 506

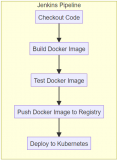

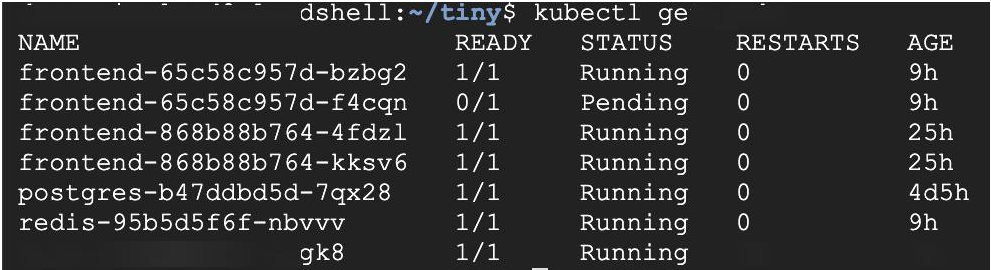

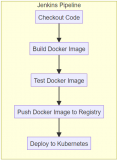

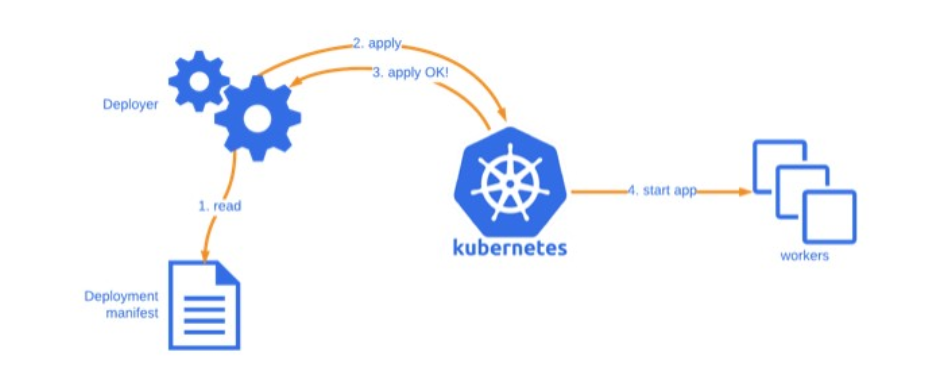

506 基于 Kubernetes 实现 CI/CD 配置,其实和往常那些 CI/CD 配置并没有太大区别。

2023-02-08 16:51:20 590

590 kubernetes 已经成为容器编排领域的王者,它是基于容器的集群编排引擎,具备扩展集群、滚动升级回滚、弹性伸缩、自动治愈、服务发现等多种特性能力。 本文将带着大家快速了解 kubernetes

2023-01-17 10:00:50 327

327 大多数人使用Kubernetes的方式是使用原生资源(如Pod、Deployment、Service等)部署应用程序。但是,也可以扩展Kubernetes的功能,从而添加满足特定需求的新业务逻辑,这就是Operator的作用。

2023-01-05 11:27:21 615

615 在 kubernetes 中,underlay network 中比较典型的例子是通过将宿主机作为路由器设备,Pod 的网络则通过学习路由条目从而实现跨节点通讯。

2022-12-14 10:07:55 432

432 电子发烧友网站提供《树莓派上的Kubernetes.zip》资料免费下载

2022-11-17 11:19:49 0

0 在日常对 Kubernetes 集群运行维护的过程中,您可能需要临时的关闭或者是重启 Kubernetes 集群对集群进行维护,本文将介绍如何去安全的关闭 K8s 集群以及如何重新启动集群。

2022-11-07 09:50:58 8102

8102 Harmony OS 网络编程 实验指南,十分有用的入门实验指南。

2022-10-24 11:42:40 0

0 通过本文,你将了解在 Kubernetes 内外,数据包是如何转发的,从原始的 Web 请求开始,到托管应用程序的容器。 在深入了解在 Kubernetes 集群中数据包如何流转的细节之前,先明确一下 Kubernetes 对网络的要求。

2022-10-24 10:22:06 546

546 Kubernetes 是为运行分布式集群而建立的,分布式系统的本质使得网络成为 Kubernetes 的核心和必要组成部分,了解 Kubernetes 网络模型可以使你能够正确运行、监控和排查应用程序故障。

2022-10-08 11:32:38 659

659 kubernetes 已经成为容器编排领域的王者,它是基于容器的集群编排引擎,具备扩展集群、滚动升级回滚、弹性伸缩、自动治愈、服务发现等多种特性能力。 本文将带着大家快速了解 kubernetes ,了解我们谈论 kubernetes 都是在谈论什么。

2022-09-27 09:18:38 429

429 Kubernetes 作为基础平台,提供了强大的容器编排能力。但是在其上部署业务和服务治理上,仍然会面对一些复杂性和局限性。在服务治理上,已经有许多成熟的 ServiceMesh 框架用于扩充其能力

2022-09-22 11:33:14 2236

2236 Telepresence 是一个开源工具,可让您在本地运行单个服务,同时将该服务连接到远程 Kubernetes 集群。

2022-09-05 10:58:07 600

600 本文将引入一个思路:“在 Kubernetes 集群发生网络异常时如何排查”。文章将引入 Kubernetes 集群中网络排查的思路,包含网络异常模型,常用工具,并且提出一些案例以供学习。

2022-09-02 09:45:10 2630

2630 Master 即主节点,负责控制整个 kubernetes 集群。它包括 Api Server、Scheduler、Controller 等组成部分。它们都需要和 Etcd 进行交互以存储数据。

2022-08-03 10:38:20 198

198 在 Kubernetes 的 kube-controller-manager , kube-scheduler, 以及使用 Operator 的底层实现 controller-rumtime 都支持高可用系统中的 leader 选举。

2022-07-21 10:03:14 1068

1068 Kubernetes 是为运行分布式集群而建立的,分布式系统的本质使得网络成为 Kubernetes 的核心和必要组成部分,了解 Kubernetes 网络模型可以使你能够正确运行、监控和排查应用程序故障。

2022-07-20 09:46:06 721

721 摘要: Kubernetes的生态地位已经确立,可扩展性将是其发力的主战场。异构计算作为非常重要的新战场,Kubernetes非常重视。而异构计算需要强大的计算力和高性能网络,需要提供一种统一的方式

2018-03-12 16:23:37

K8S(kubernetes)学习指南

2022-06-29 14:14:24 2

2 Kubernetes 提供了一个框架,用于部署、管理、扩展和切换分布式容器,这些容器是随依赖项和配置打包的微服务。

2022-06-10 13:19:25 1216

1216 ./oschina_soft/kubernetes.zip

2022-05-11 10:01:48 0

0 Kubernetes 是为运行分布式集群而建立的,分布式系统的本质使得网络成为 Kubernetes 的核心和必要组成部分,了解 Kubernetes 网络模型可以使你能够正确运行、监控和排查应用程序故障。

2022-05-05 20:22:32 1238

1238 通过在运行 Cumulus 操作系统的 NVIDIA Spectrum 交换机上使用 Cumulus NetQ ,您可以广泛了解 Kubernetes 部署,并在这些快速变化的动态环境中运行。

2022-04-22 11:04:31 644

644

Kubernetes 是一个开源的容器编排系统,用于自动化计算机应用程序部署、扩展和管理。它是一个非常流行的工具,可以用于自动展开和回滚、水平扩展、存储编排等。对于许多组织来说, Kubernetes 是其基础架构的关键组件。

2022-04-11 16:13:37 690

690 香了。 这时候就需要我们的主角 Kubernetes 上场了,先来了解一下 Kubernetes 的基本概念,后面再介绍实践,由浅入深步步为营。 关于 Kubernetes 的基本概念我们将会围绕如下七点展开: 一、Docker 的管理痛点 如果想要将 Docker 应用于庞大的

2021-12-21 13:40:17 1381

1381

的先见之名是否能转成优势,继而成为 CNI 新的头牌呢?今天我们一起来入门最 Cool Kubernetes 网络方案 Cilium。 Cilium介绍 以下基于 Cilium官网文档翻译整理。 当前趋势

2021-10-13 15:19:52 1067

1067 “到 2021 年,几乎所有接触过云基础设施的人都熟悉 Kubernetes 项目。简单地说,Kubernetes 是一个非常强大的容器编排平台,并且 Kubernetes 社区一直在共享工具,这有

2021-08-23 10:43:00 1686

1686 “本文从 Pod 和节点的配置开始,介绍了 Kubernetes Scheduler 框架、扩展点、API 以及可能发生的与资源相关的瓶颈,并展示了性能调整设置,涵盖了 Kubernetes 中调度

2021-08-23 10:39:02 1015

1015 Kubernetes入门指南电子版下载

2021-07-12 10:05:47 1

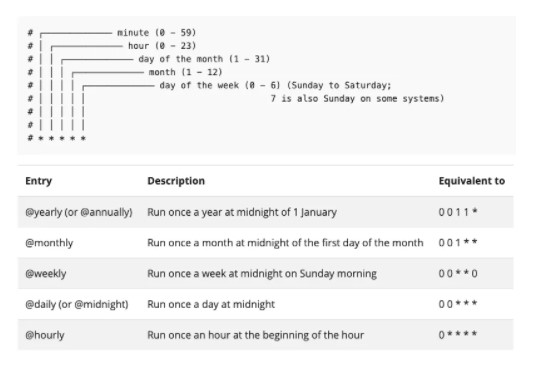

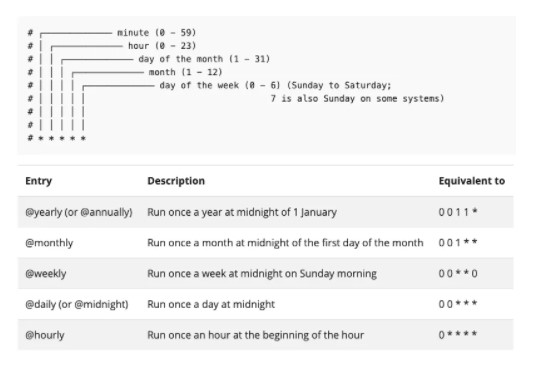

1 Kubernetes jobs主要是针对短时和批量的工作负载。

2021-06-15 14:04:31 1303

1303

如果你对容器化感兴趣并且关注过,可能会听过许多关于Kubernetes的事情。随着云开发的重点转移到容器,Kubernetes等这些容器相关技术已经变得大受欢迎。什么是Kubernetes?为什么这项技术很重要呢?

2020-12-25 17:41:45 336

336 Kubernetes 架构简介 Kubernetes架构如下图所示: 在这张系统架构图中,我们把服务分为运行在工作节点上的服务和组成集群级别控制板的服务。Kubernetes节点有运行应用容器必备

2020-09-25 15:53:24 2552

2552

Kubernetes前身是谷歌大规模集群管理系统Brog,它基于容器技术,实现资源管理的自动化,以及跨数据中心资源利用的最大化。Kubernetes于2015年正式对外发布,经过4年多的发展,为容器编排提供强大的解决方案,成为云原生系统的重要支撑。

2020-09-08 10:15:51 3790

3790 Kubernetes资源配置中的错误,例如在部署(Deployment)和服务(Service)里。

2020-05-04 07:12:00 449

449

物理隔离网络的需求近期,电力、银行、公安、部队、铁路、大型企事业单位专网有广泛物理隔离的以太网接入需求,但究竟什么是物理隔离以太网呢?很多厂家都标称自己产品是物理隔离的,那如何去判断呢?物理隔离网络

2020-04-02 08:00:00 0

0 随着 Kubernetes 的采用率不断增长,IT 领域在接下来的这一年里应当关注什么?The Enterprisers Project 网站的作者 Kevin Casey 探讨了关于 Kubernetes 的五种可能的趋势。

2020-01-14 11:00:36 3181

3181 利用ezLINX™ iCoupler®隔离接口开发环境实现一种隔离式工业CAN网络,用于监测和控制多个工业演示器件。通过隔离式CAN网络实现通信监控。

2019-07-11 06:11:00 1921

1921 如果你对容器化感兴趣并且关注过,可能会听过许多关于Kubernetes的事情。随着云开发的重点转移到容器,Kubernetes等这些容器相关技术已经变得大受欢迎。什么是Kubernetes?为什么这项技术很重要呢?

2019-06-02 10:06:50 7346

7346

服务访问。Serverless Kubernetes适用于哪些场景?Serverless Kubernetes结合容器的高移植性和高灵活性与阿里云弹性计算提供的弹性调度和隔离性,其应用场景非常广泛,可

2018-08-17 17:45:47 280

280 其实吧,Calico在Kubernetes网络方案用用的比Flanneld多,Calico懂得玩伸缩,技术也比较牛,在很多物理设备不开启BGP的情况下做了折中,用的IP-IP虽然性能有点损失,在云上

2018-03-21 16:18:15 6910

6910 2014年出现的kubernetes(又叫k8s)更加炙手可热,我想大部分人仅仅是听说过,简单了解它,但并没有真正使用过。那今天本文将带着大家一起走近kubernetes。

2018-02-09 15:56:45 3921

3921

摘要:Kubernetes是Google开源的容器集群管理系统。它构建Ddocker技术之上,为容器化的应用提供资源调度、部署运行、服务发现、扩容缩容等整一套功能,本文节选自龚正

2017-10-12 16:19:35 0

0 Kubernetes作为容器应用的管理中心,通过对Pod的数量进行监控,并且根据主机或容器失效的状态将新的Pod调度到其他Node上,实现了应用层的高可用性。针对Kubernetes集群,高可用性

2017-10-11 10:04:47 1

1 kubernetes是一个跨多个计算节点的管理容器化应用的系统,它提供了一系列基本的功能,如应用的自动化部署,维护和扩展等。Mesos是Apache下的开源分布式资源管理框架,它被称为是分布式系统

2017-10-09 18:04:28 0

0 开源容器编排引擎 Kubernetes 绝对有魔力。 一直以来,容器就是个很酷的概念,但事实上,广泛部署却十分困难。你几乎没法手动管理容器之间的网络、持续存储和数百个容器间的自动扩展,而一个让人

2017-09-30 13:33:57 0

0 神经网络实验例程

2017-01-13 17:23:54 2

2 光隔离器原理实验

实验原理光隔离器又称为光单向器,是一种光非互易传输无源器件,该器件用来消除或抑制光纤信道中产生的反向光,由于这类反向光的存在,导致光

2010-03-29 14:17:22 23

23 简单介绍了物理隔离及物理隔离技术。构建了一个基于ARM 的网络隔离器设计方案。本方案使用双端口RAM 通过双通道实时开关技术连接内网和外网,将内外网的双向数据传输转换

2009-08-24 10:34:23 34

34 什么是网络隔离技术网络隔离,是指两个或两个以上的计算机或网络,不相连、不相通、相互断开。不需要信息交换同的网络隔离,只需要完全断开,不通

2009-08-19 09:11:36 5196

5196 网络基础实验指导书

2009-04-16 23:40:29 20

20

电子发烧友App

电子发烧友App

评论