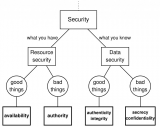

当今世界,网络安全问题比以往任何时候都更需认真对待。 本文是属于《网络安全》系列文章之一,我们将详细阐述了安全性的基础知识。对于远程访问方面的风险管理,这是能够让您更好地进行评估的好办法。

密码学是门编码艺术,让未经授权的人无法理解信息。有证据显示,密码学自古以来就曾被使用(所谓的凯撒密码,将字母表移动一定数量的步骤,并替换原始字母以获得加密的信息)。这种加密的目的是为了保护罗马将军通信的机密性。

然而,这种所谓的“对称”(因为加密和解密使用相同的密钥)方法远远不够,原因有二。

一方面,无法保证真实性,即如何确保发送者是其自称的人?

另一方面,也无法验证消息的完整性,即如何确保信息在传输过程中不被篡改?事实上,任何破解了加密方式的人都可以截取信息、解密、修改、重新加密并转发给接收者。

此外,对称加密需要发送者和接收者之间事先交换密钥(这里是偏移字母的数量),这在发生拦截的情况下是额外的风险。

几个世纪以来,加密方式得到了改进,但始终基于以下两个原则:用其他字母手动替换字母,以及需要在发送者和接收者之间交换密钥。

截至第二次世界大战为止,没有任何一次进程可以阻挡密码破译者(主要是语言学家)前进的脚步。随着著名的恩尼格玛密码机的问世,密码学的机械化也随之而来。其中,原始信息的每个字母都被另一个字母加密,通过一个由转子和电缆连接组成的机制,提供几百万种加密组合。

机械化的优势:大幅提高了速度,并且极难被破译。然而,数学家们(包括著名的图灵)开发出了第一台机电计算机,以此成功破译了带有恩尼格玛密码的信息。

恩尼格玛密码彻底改变了密码学,但也面临着与凯撒密码相同的问题:交换密钥簿的义务(转子和连接机制的日常安排)和相关风险,以及无法验证消息的真实性和完整性。

在20世纪80年代,互联网、电子邮件和在线商务极大增加了安全交换信息的需求,但传统的加密方式无法满足。 如需要事先交换秘钥簿,则在网上两个互不相识的人之间、2台机器之间、1个人和1台服务器之间,要如何成功交换密钥?

Diffie和Helman,尤其是Rivest、Shamir和Adleman(缩写RSA更广为人知) 在1977年发明了一个系统,至今仍在使用,该系统不要求两个利益相关者在会话前交换密钥,从而彻底改变了密码学。

每个参与者必须事先创建一对密钥(公钥由所有人共享、访问,私钥对外保密)。这就是这种技术被称为非对称加密的原因。

这些密钥之间的数学联系是什么? 让我们想象两个质数: 3和7(p和q) • 公钥“n = p * q”是21 • 私钥是3和7的配对

从电子学的角度来说,“p”和“q”的乘法非常简单快速,相反,“n”的因式分解则需要测试所有可能的组合,因此非常耗时,非常考验CPU。

显然,“21”的因式分解并不复杂,但在现代密码学中,人们处理的是3.10 ^ 616(2048位密钥)数量级的数字。举个数量级的例子,宇宙中大概有10 ^ 82个原子…

简而言之,对称加密和非对称加密的区别在于,对称加密使用一个密钥进行加密和解密,而非对称加密使用公钥进行加密,使用私钥进行解密。

您认为哪个最好?

审核编辑:汤梓红

电子发烧友App

电子发烧友App

评论