最近几年来,“物联网” 一词在硅谷一直是一个热词,因此当我们在一些科技类新闻中读到物联网黑客时,会觉得有种讽刺的意味。最近几个月,VentureBeat 曾发表过几篇文章 “FBI 警告汽车制造商和用户,车辆具有被黑客袭击的风险”“物联网设备可能是特洛伊木马”。

2016-05-27 10:11:25 500

500 的问题都是因招聘网站技术参差不齐、漏洞百出,甚至直接在网上下载半成品,然后修改下即投入上线。其结果就是频繁中木马病毒,造成了很多企业的资金在该网站莫名的丢失,以及网站管理员无休止的查毒、杀毒。一些

2011-02-18 22:39:15

特洛伊木马隐蔽性研究从木马原理出发。分析了几种木马隐藏方法。并对各自优缺点做了简要评论。关键词: 木马 隐蔽性 端口 反弹 溢出植入特洛伊木马(英文叫”Trojanhorse”,以下简称木马

2009-10-10 14:29:38

我已经安装了免费的Cosmic Compiler STM8 32K并安装了它。我的AVG Antivirus程序在文件cvdwarf.exe(用于Cosmic软件)中报告特洛伊木马

2019-03-13 16:49:15

买了 STM32 开发套餐,安装keil时,注册.exe 被查出木马病毒,怎么办?

2019-03-11 06:35:43

在本文中,您将了解到OLED技术的工作原理,OLED有哪些类型,OLED同其他发光技术相比的优势与不足,以及OLED需要克服的一些问题。

2021-06-04 06:10:37

QQ帐号中的财产。QQ安全团队针对已经掌握的木马特征, 在QQ密码输入框使用了防护技术,能够阻止流行盗号木马的上述篡改行为,但仍不排除存在新型的未知木马利用这种手段进行盗号。当您发现以下异常状况中的任何

2009-02-05 11:26:09

所需要的类。ClassLoader能够加强代码的安全性,主要方式是:把本机上的类和网络资源类相分离,在调入类的时候进行检查,因而可以限制任何“特洛伊木马”的应用。 4:字节码

2008-10-31 11:44:10

windows命令下有很多功能,这些功能在系统中是没有的。其中最有特色的功能就是对于木马病毒的识别,这个可以在网络维护中对安全性能起到非常重要的作用,下面中国易修网就给大家介绍几个重要的利用

2010-03-08 16:15:44

protell有木马,怎么安装?

2014-07-01 22:27:31

如何对元器件某些属性进行隐藏或者显示?在绘制原理图时,为了使原理图看起来更加简洁美观,对于像类似IC类型器件一般只显示位号、“Comment”值及管脚号。对于电容这类型器件,一般会隐藏器件的管脚号

2021-08-12 10:41:45

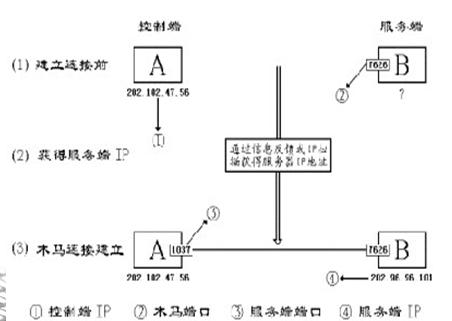

特洛伊木马 特洛伊木马(简称木马)是一种C/S结构的网络应用程序,木马程序一般由服务器端程序和控制器端程序组成。“中了木马”就是指目标主机中被安装了木马的服务器端程序。若主机“中了木马”,则攻击者就可以

2011-02-26 16:56:29

木马文件,可根据具体情况进行隔离、忽略等操作。只为建站而生的阿里云虚拟主机近期动作频频,先后发布多项强大新功能,如支持PHP 7.0和7.1、支持虚拟主机自动备份功能,体现了在云技术产品方面积累多年

2018-01-04 12:08:21

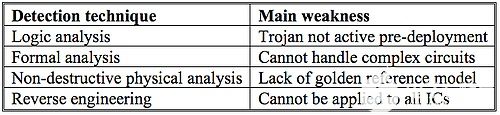

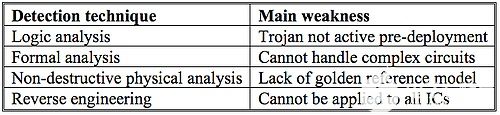

最近对这个问题非常感兴趣,读了国内外11年来的一些论文,有些心得向大家报告一下:第三方通用ip核卖给用户,用户需要检测设计漏洞或者木马,那么,提出破坏式反向检测的,显然在高度集成化的今天,直接可以

2018-07-05 19:48:30

什么是位置感知技术?位置感知技术是如何应用的?位置感知技术主要有哪几种类型?

2021-06-28 06:02:56

老男孩每日一题:2017-3-7日内容整理(一)解答战略去企业面试时是有多位竞争者的,因此要注意答题的维度和高度,一定要直接秒杀竞争者,搞定高薪offer。(二)解答战术因为Linux下的木马常常

2017-05-25 15:51:04

哪位高人知道儿童旋转木马的电路图 连控制的电路都算上,电源380V,控制直流电源12V24V36V,跪求

2014-03-26 20:32:59

`1.1 覆盖隐藏重载重载,隐藏(重定义),覆盖(重写)—这几个名词看着好像很像,不过其实一样都不一样!!1.1.1 重载:(1)概念:在同一个作用域内;函数名相同,参数列表不同(参数个数不同,或者

2018-05-11 09:33:37

在CAD绘图过程中,如果想要局部隐藏一些CAD图纸中的对象的话该如何操作呢?有些CAD新手可能对此并不清楚,下面就和小编一起来了解一下浩辰CAD建筑软件中CAD局部隐藏命令相关的操作技巧吧!CAD

2021-06-06 17:55:05

我今天安装了最新的pCurt插件(v3.6),现在我不能把我的项目划掉。有什么方法可以恢复到插件的旧版本吗?这个插件的源代码是否在某处,所以我可以修复它?谢谢,特洛伊

2020-04-26 14:26:42

目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作。 一、使用FileSystemObject组件 FileSystemObject可以对文件进行常规操作 可以通过修改注册表

2022-10-21 15:42:41

嗨,我收到错误消息:打开JTAG UART @ localhost:-1时出错尝试在Xilinx SDK中运行lwip echo服务器实现时。有没有其他人遇到这个问题并有解决方案?谢谢,特洛伊

2019-09-29 08:40:48

浅析木马病毒寄生之处2.木马的常规性发现方法2.1 反病毒软件的扫描法这恐怕是我们绝大数朋友首选,也恐怕是唯一的选择,现在病毒种类是越来越多,隐蔽的手段也越来越高明,所以给查杀病毒带来了新的难度,也

2009-10-10 14:34:55

在Windows下有很多用户使用文件或者文件夹隐藏软件来保护自己的隐私数据,也有很多病毒和木马通过Hook系统API来达到隐藏自己的目的,那么看看如何用超级工具来复制隐藏的文件吧,哪怕是用驱动来隐藏

2011-03-03 18:47:45

的,为此,许多网络犯罪银子利用这样的网站散发病毒,最常见的是各种特洛伊木马。在错误地下载了一个广告中的链接文件后,如果用户能够马上发现,那么损失的是一点带宽和时间,但是如果用户没有意识到下错了文件,直接

2017-05-31 16:04:52

搞了一段时间硬件木马防护了,我研究过很多具体的硬件木马电路模型,有泄露信息的,有篡改信息的,拒绝服务的(其实也是篡改某些关键信息),但很多论文都说甚至能损毁电路,我一直没找到实例,也找不到哪篇论文

2018-07-01 13:11:33

如何跳出选择隐藏或不隐藏跳线的选项?

2019-03-26 07:36:09

木马的最大的特点之一就是它一定是要和系统一起启动而启动,否则它就完全失去了意义!!! 方法一:注册表启动项:这个大家可能比较熟悉,请大家注意以下的注册表键值:HKEY_LOCAL_MACHINE

2017-07-31 11:58:56

,奥特曼专打小怪兽!俗话说:卤水点豆腐,一物降一物。现在的钓鱼网站、木马病毒网站纵然横行,但是不还有360等杀毒软件吗?但是现在的无线技术越来越先进,竟然有人(据说是磊科)研发出了一款防病毒木马

2013-06-16 00:24:23

,奥特曼专打小怪兽!俗话说:卤水点豆腐,一物降一物。现在的钓鱼网站、木马病毒网站纵然横行,但是不还有360等杀毒软件吗?但是现在的无线技术越来越先进,竟然有人(据说是磊科)研发出了一款防病毒木马的路由器

2013-06-22 18:14:14

晶圆制造都在境外,因那里人力成本远低于境内。持续将微电子制造活动迁移到离岸据点显著增加了国防领域的供应链风险。有很多因素可能影响军事应用所需的关键任务电子系统,包括伪造、逆向工程、篡改、特洛伊木马破坏

2018-10-23 09:09:23

“bjrvm.dll”、“msepbe.dll”,并复制系统组件“URLMON.DLL”到该目录下,并且重新命名为“shurl.dll”,以供病毒木马运行时调用。利用Rootkit等高级技术实现自我的隐藏,从而防止

2009-04-13 14:10:52

推荐最强最好的杀木马清除工具AVGAnti-Spyware--极致安全完美防护.针对因特网上传播的新一代安全威胁的有效解决方案.确保您的数据安全,保护您的隐私,抵御间谍软件,广告软件,木马

2008-01-17 13:19:02 47

47 木马清除工具免费下载

2008-01-17 13:21:23 16

16 qq木马专杀工具:QQ病毒木马、流氓插件的终结者--QQKav 上网冲浪、聊天最担心的是什么——系统安全、帐号安全。QQKav就是为解决这个问题所写,通过闪电扫描

2008-01-17 13:28:48 31

31 实现彩色遥感影像的机密诠释信息隐藏技术,研究信息嵌入域的选择方法,提出空间信息隐藏W(L) 矩阵方法。实验结果表明,该技术具有透明性较高、信息隐藏量大、机密信号检测结

2009-03-20 13:40:53 24

24 指出了当前反病毒软件在检测未知木马方面的不足,介绍了人工免疫系统在反病毒软件自适应性方面的优点,以及人工免疫机制在木马检测方面的可行性;通过对木马新技术的分

2009-04-19 19:24:17 16

16 基于图象的信息隐藏检测技术是隐写分析技术的基础,对于保障网络信息安全和提高信息隐藏算法的安全性具有重要意义。本文针对基于空间域图象的LSB 信息伪装的方法,介绍

2009-05-26 14:32:26 25

25 首先介绍了传统的木马隐藏方法,由于传统方法主要集中于本地进程的隐藏,对木马两端之间通信隐藏涉及甚少,而本文所采用的基于ICMP的连接技术能够穿越防火墙,实现通信连

2009-06-15 08:33:13 11

11 木马技术是网络安全的重要方面,也是网络攻防中获取信息的重要途径。从本质上讲,木马就是一个网络服务程序,由客户端进行控制,来执行某些特定的命令。但是由于其应用

2009-06-17 08:17:57 19

19 文章首先介绍了Turbo 码的编码结构和用于Turbo 码迭代译码的最大后验概率译码算法;然后提出了在几种不同方案下Turbo 码的信息隐藏技术,对隐藏信息前后的译码效果进行了理论分

2009-08-24 10:00:08 14

14 通过内核入侵是木马入侵 Linux 系统的一种重要形式,其原理是利用Linux 内核提供的机制来实现木马的各种功能,主要是通过内核编程来实现。本

2009-09-05 08:32:24 9

9 简单介绍了密码学中对称密码,非对称密码体制和数字签名技术,介绍了信息隐藏技术并分析比较了密码学和信息隐藏的区别。给出了基于数字加密与信息德藏相结合的数据传输的

2010-01-22 15:20:47 22

22 信息隐藏是一种在传输或存储过程中将隐秘信息隐藏在特定载体中,以保证隐秘信息安全性的技术。常用的载体有图像、音频、视频、文本等类型文档。由于文本文档特别是纯文本

2010-02-10 14:55:07 9

9 LNTRODUCTION

音频讯息隐藏技术已成为近年来的研究重点之一

音频讯息隐藏就是在音频媒体中嵌入祕密讯息以达到掩蔽通信、版权保护、内容真伪鉴别或音频检索等目的

2010-12-26 01:31:31 18

18 什么是特洛伊木马技术

特洛伊木马(Trojan horse)源于一场古希腊持续了十年的战争。最终希腊的一位谋士设计制作了一个 巨大无比的木马

2009-06-16 23:35:09 1967

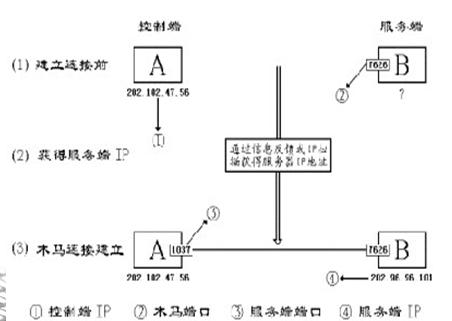

1967 木马的工作原理

一个完整的木马系统由硬件部分,软件部分和具体连接部分组成。 (1)硬件部分:建立木马连接所必须的硬件

2009-06-16 23:38:36 6659

6659

如何通过互联网控制计算机?

有一些“特洛伊木马”类型的程序,比如Back Orifice(BO)和Netbus,会导致标题所说的这种现象。BO和Netbus都是Windows应用程序,其他人可以使用

2009-08-05 11:33:51 601

601 一种简便易行的空间域图像信息隐藏技术

1 引言

图像的信息隐藏技术是指在图像中加入代表版权拥有者的某些信息(水印),以实现版权保护。加

2010-01-07 10:39:33 797

797

一种简便易行的空间域图像信息隐藏技术

1 引言

图像的信息隐藏技术是指在图像中加入代表版权拥有者的某些信息(水印),以实现版权保护。加

2010-01-12 10:04:41 804

804

如何确定电脑是否中毒/木马

如果其中任意一步发现病毒,就不用继续向后判断了。

一、进程 首先排查的

2010-02-23 14:37:35 1377

1377 在WIN9X中,只需要将进程注册为系统服务就能够从进程查看器中隐形,可是这一切在WINNT中却完全不同,无论木马从端口、启动文件上如何巧妙地隐藏自己,始终都不能欺骗WINN

2010-09-01 11:51:19 994

994 汽车寻航系统类型大致可分为隐藏导航型、可视导航型和音频集成导航型等三种类型

2011-05-30 10:48:35 3207

3207 本文将要讨论的图像隐藏方法基于(t,n)门限,将要隐藏的目标图像通过一定的算法将其信息隐藏到n幅子图中,只要得到这些子图中的t幅就可以恢复出原图,而所获得的子图数只要少于

2011-07-07 10:20:03 785

785

主要阐述网络可能存在的13种信息安全隐患(窃听、修改、重放、伪装、哄骗、渗透、抵赖、拒绝服务、计算机病毒、因特网蠕虫、特洛伊木马、黑客后门、黑客入侵),6类信息安全策略或安全机制(信息的隐蔽、信息

2016-04-05 11:09:58 1

1 主要阐述网络可能存在的13种信息安全隐患(窃听、修改、重放、伪装、哄骗、渗透、抵赖、拒绝服务、计算机病毒、因特网蠕虫、特洛伊木马、黑客后门、黑客入侵),6类信息安全策略或安全机制(信息的隐蔽、信息

2016-04-05 11:11:25 1

1 2月16日消息(艾斯)Ovum欧洲高级分析师Paul Lambert表示,eSIM技术正在进入消费者设备,从而引发了新兴技术面临的常见问题:什么时候?什么样(的方式)?它会带来怎样的影响?一方面,面向消费者的eSIM技术可以被看做网络运营商进一步失去对其客户控制的特洛伊木马。

2016-12-16 10:11:46 1077

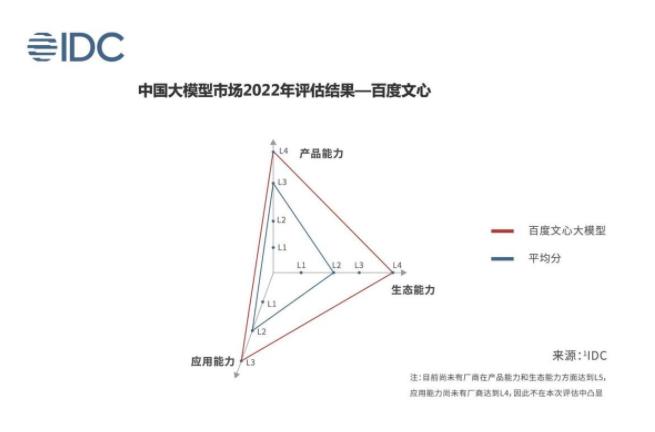

1077 基于遗传算法的硬件木马检测方法

2017-01-07 20:32:20 0

0 特洛伊木马隐藏技术分析_韩宇

2017-03-14 08:00:00 0

0 隐藏是实现云环境下隐私保护的研究重点之一。针对当前密文域可逆信息隐藏技术的技术要求,介绍了该技术的产生发展背景,指出并分析了当前的技术难点,通过对各种类型代表性算法的研究,对密文域可逆信息隐藏技术进行了系

2017-12-09 10:28:58 0

0 特洛伊木马具有隐蔽性、迷惑性和针对性等特点,且破坏性大,成为网络安全的最大威胁之一。由于网络安全技术的发展,在攻防斗法中,木马的相关技术也得到了快速发展,先后涌现出很多技术,主要体现在木马的伪装迷惑

2017-12-11 10:51:38 0

0 针对主动防御技术检测准确率不高的问题,提出了一种基于运动轨迹分析的启发式木马检测系统。提出了两种典型的木马运动轨迹,利用运动轨迹上的行为数据,结合判定规则与算法,实现对可疑文件危险等级的检测。实验结果表明,该系统检测未知木马性能优于传统方法,并且能够检测一些特殊木马。

2018-01-14 15:52:59 0

0 硬件木马是一种不同于计算机软件病毒、木马的系统硬件漏洞,是指在集成芯片设计制造中便已经植入的恶意部件,用以窃取敏感信息或使电路某些功能失效。随着集成芯片的广泛应用,硬件木马的存在使得系统安全

2018-02-05 16:21:24 0

0 特征识别流程,构建基于Trust-Hub硬件木马的特征库,在AES算法的RTL级描述中设计3种不同功能类型的硬件木马电路进行分析。实例结果表明,利用提出的特征匹配方法并结合目标载体特征分析,可在冗余代码不高于10%的精度下实现硬件木马

2018-02-23 11:39:38 0

0 中国科学家像折纸一样,将DNA分子折成比头发丝的四千分之一还细的纳米机器人。当遇到肿瘤它就会像特洛伊木马一样释放出“伏兵”,在肿瘤血管上形成栓塞,从而“饿死”肿瘤。

2018-08-15 16:27:21 7403

7403 据报道,2千余名巴西移动银行用户在不知情的情况下下载了一款基于安卓系统的恶意软件,该软件可控制(被入侵的)设备并窃取其机密数据。

2018-12-17 16:55:25 2471

2471 针对互联网木马存在易被溯源追踪的问题,提出一种基于多媒体文件的新型木马方案,利用信息隐藏算法将木马程序作为秘密数据嵌入到载体图像中。渗透成功后,对盗取的数据在本地进行加密之后同样隐写到载体图像并上

2019-01-16 11:49:15 16

16 php后门木马对大家来说一点都不陌生吧,但是它的种类您又知多少呢?php后门木马常用的函数大致上可分为四种类型:

2019-03-20 15:25:14 7

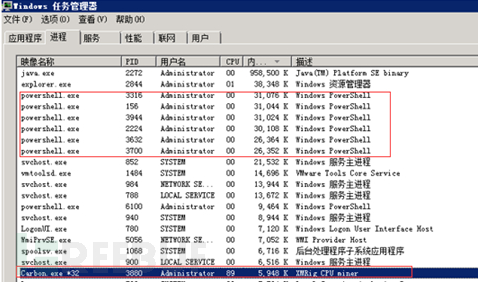

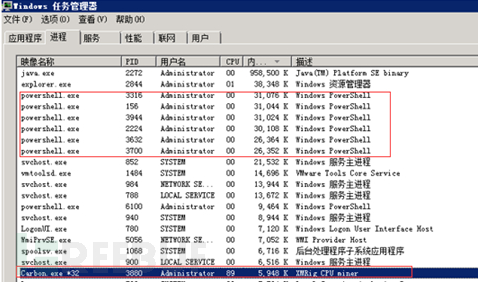

7 PC端的挖矿木马主要通过组建僵尸网络,入侵网站,在网页上植入挖矿脚本的方式占领计算机算力。玩过吃鸡的朋友应该会有印象,2017年底曾爆发过一次非常严重的挖矿木马事件,一款名为“tlMiner”的挖矿

2019-05-20 11:15:45 1883

1883 据美国《福布斯》报道,今年早些时候,在一些廉价的安卓手机上发现一个名为Triada的特洛伊木马恶意软件。谷歌刚刚终于承认,有些安卓设备的确在出厂的时候就已经被预装了恶意程序。

2019-06-13 17:28:45 3186

3186 俄罗斯的网络安全公司卡巴斯基实验室已经警告加密货币的所有者,即使在私人钱包里,他们的硬币也不安全。一种名为CryptoShuffler的新型木马,是通过在用户的剪贴板上替换钱夹地址来复制和粘贴用于传输的钱包数据,从而直接从用户的鼻子中盗取硬币。没有钱包是安全的,因为特洛伊利用计算机上的剪贴板功能。

2019-06-25 14:35:32 602

602 据外媒报道,Dridex是著名的特洛伊木马,专门窃取网上银行凭证。该恶意软件于2014年被首次发现,且非常活跃,黑客不断改进其功能和攻击载体。

2019-07-03 14:51:10 2390

2390 木马病毒是比较常见,需要提防的病毒,它的入侵方式也是有好几种,今天小编就来讲讲,木马病毒常见的入侵方式。

2019-10-14 17:05:47 6049

6049 旋转木马音乐盒是DFRobot新推的一款科技互动拼装模型。

2020-01-03 10:35:22 1305

1305 测试机器学习模型的鲁棒性的一种方法是所谓的特洛伊木马攻击,它涉及修改模型以响应输入触发,从而导致其推断出错误的响应。

2020-04-28 16:54:38 921

921 挖矿木马一般通过查看当前CPU运行情况就能确认,windows下任务管理器中就能看到,linux下使用top命令,查看到某个进程持续保持在80%-90%以上的CPU,基本就是对应的木马进程了。win下一般选中进行右键打开文件位置就能定位到对应目录

2020-07-07 11:12:08 10626

10626

共享充电宝、街头随处所见的小店都有充电宝出售,但是一些不合规的充电宝存在着安全风险还可能被植入木马。 充电宝木马是真的吗?三类共享充电宝可能被植入木马 充电宝木马是真的吗?以前你可以不相信,现在是

2020-12-07 09:24:52 3007

3007 手机的隐私安全,是每个安卓厂商都不能避免的话题。 从曾经的国产手机品牌第一,沦落到靠“植入木马”敛财,这就是现在的金立手机。 近日,中国裁判文书网公布了一册判决书:金立手机控股子公司致璞科技,通过

2020-12-08 10:20:33 1714

1714 木马是一种后门程序,黑客可以利用其盗取用户的隐私信息,甚至远程控制用户的计算机。木马全称特洛伊木马,其名称源于古希腊神话中的《特洛伊木马记》。在公元前12世纪,希腊向特洛伊城宣战,交战了10年也没有

2021-01-03 16:40:00 10472

10472 在2020年下半年,印度为了再度杜绝中国产品的出现,再度宣布了一个举措,那就是勒令全印度的各级邦级政府,不得采购中国和巴基斯坦的电力设备和产品,并且煞有其事表示,印度认为这些电力设备可能存在恶意软件、特洛伊木马和网络威胁,也可能存在不符合印度标准,因此进行抵制。

2021-01-07 17:05:38 819

819 RS总线集成电路在航空航天及工业控制领域具有广泛的应用,随着集成电路硬件木马的检测成为研究热点,作为总线硬件木马研究领域的分支,其设计越来越受关注。在常规时序型硬件木马的基础上,针对RS232总线

2021-03-19 17:19:26 34

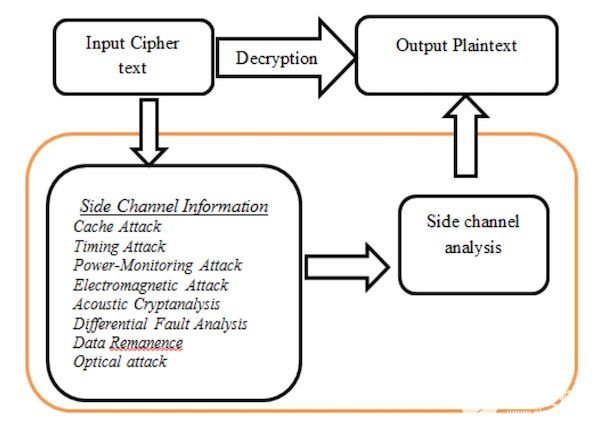

34 硬件木马给集成电路芯片的可靠性带来巨大威胁,为此,提出一种基于主成分分析(PCA)和长短时记忆(LSTM)神经网络的硬件木马检测方法。利用PCA提取侧信道信息中的电流特征向量,并利用该特征向量

2021-03-26 15:34:08 18

18 硬件木马给集成电路芯片的可靠性带来巨大威胁,为此,提出一种基于主成分分析(PCA)和长短时记忆(LSTM)神经网络的硬件木马检测方法。利用PCA提取侧信道信息中的电流特征向量,并利用该特征向量

2021-03-26 15:34:08 10

10 隐藏飞线:法1:N->隐藏连接 -> 全部法2:如下隐藏电源飞线操作步骤隐藏电源飞线:打开PCB面板视图->面板->PCB右击->添加类3.修改类名,将电源成员添加到类中,确定。选中类对象,右击->连接->隐藏...

2022-01-05 14:29:25 23

23 至今为止,第一个自动控制器是由谁的手中诞生,已经无从考证,在中国,有流传说是鲁班发明的木人,可以自己上山砍柴;有流传说是诸葛亮的木牛流马,为北伐大军运输粮食。在外国,希腊神话中的特洛伊木马、蒸汽时代的蒸汽机器、电气时代的红外线控制、网络时代的远程控制软件。

2022-04-08 14:47:06 4509

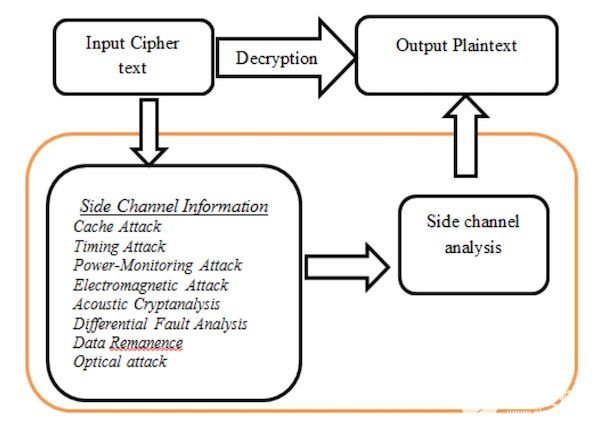

4509 了解旁道攻击 (SCA) 的基础知识、它们对硬件级安全构成的威胁以及它们为何如此强大。 在电子系统中,安全性通常只考虑软件级别。 人们普遍认为特洛伊木马、恶意软件和其他形式的黑客攻击是最大的威胁

2022-08-25 18:04:56 1033

1033

随着复杂的集成电路在消费、工业和军事电子产品的几乎所有方面及其周围运行,这些设备的安全制造已成为一个至关重要的问题。出于经济原因,几乎所有的IC都是由外国代工厂制造的,包括由各种第三方技术提供商提供的知识产权(IP)内核。IC开发通常外包给设计和测试服务供应商,他们使用来自许多不同供应商的自动化工具。

2022-11-10 15:11:15 285

285

目前的免杀技术,常规的进程执行很容易被受攻击方发现,为了尽可能的隐藏自己,在不利用驱动或者漏洞的情况下我们有用到的技术很少,这次我们就来讲一种可以在3环达到进程隐藏的方法,进程镂空(傀儡进程)。

2022-11-12 09:24:12 824

824 案例演示: 我们拿下了一台Windows主机的webshell,通过中国蚁剑我们连接上去,成功进入虚拟终端. 在一句话木马的当前目录下创建新文件夹,并写入新的木马,继而将含有木马的文件夹进行隐藏. 命令如下:

2022-12-13 10:01:37 1349

1349 拆解ChatGPT:以大模型为骨架的“特洛伊木马”。

2023-02-20 07:28:00 475

475

一种基于分层聚类方法的木马通信行为检测模型

2023-07-30 11:51:35 952

952

点击蓝字关注我们摘要SummaryCiA协会在密歇根州特洛伊组织了第三次CANXL互操作性测试。来自博世、Kvaser和Vector的IP核以及博世、英飞凌、恩智浦和德州仪器的CANSICXL收发器

2023-07-31 22:17:18 620

620

8.0.23 新增隐藏列特性。什么是隐藏列?它基本上是一个表的常规列,具有自己的名称和数据类型。它像任何其他常规列一样处理和更新,唯一的区别是对应用程序不可见。

2023-08-10 10:07:50 417

417 。 在本文中,我们将介绍几种不同类型的检测引擎如何通过EDR应对当下更加复杂的挖矿木马攻击,包括基于加密通信的挖矿行为,采用进程注入等更加隐蔽和高级的无文件攻击技术来规避检测等。 挖矿木马攻击态势 挖矿木马的定义和类型

2023-10-24 16:05:03 563

563

元器件造假新套路:将“木马”嵌入到 FPGA 或内存组件中

2023-12-07 11:40:15 182

182

电子发烧友App

电子发烧友App

评论