诸神,需求一套可以使用IIC通信升级固件的系统

1,STM32烧录板,型号自定,尽量低成本,程序

2,STM32G031G8U6目标板示例程序

有人能做这项目吗?或者大家有好的思路吗?

如果能接请联系425453660@qq.com

欢迎大家发表看法!

2024-03-20 12:40:22

AI人员入侵识别摄像机是一种智能监控设备,利用人工智能技术辨认并报警可能的入侵行为。这种摄像机利用深度学习算法实时分析监控画面,识别出普通行人和潜在入侵者之间的差异,从而更准确地预警可能发生的安全

2024-03-15 11:40:41 56

56

IBM 提供 Mixtral-8x7B 的优化版本,该版本可将延迟时间最多缩短 75% IBM、第三方和开源模型的目录不断增加,为客户提供更多选择和灵活性 是 watsonx 人工智能与数据平台

2024-03-12 19:10:36 1052

1052 版本对应的实时内核补丁。不知道Atmel公司是否有做好的实时内核补丁,可以供用户使用呢?如果没有对应的版本,我是否可以使用其他的内核补丁来使用呢?或者说如何修改自己系统对应的内核,实现实时性呢?

2024-03-11 06:09:02

随着科技的飞速发展,无人机技术在各个领域的应用日益广泛,但随之而来的是无人机威胁的不断升级。为了有效应对这些新兴威胁,知语云智能科技推出了先进的无人机防御系统,为空中安全保驾护航。

无人机防御系统

2024-02-26 16:35:59

全景监测技术能够实时监测网络流量、用户行为、系统日志等多维度数据,通过大数据分析和人工智能技术,快速识别异常行为,发现潜在的安全威胁。

智能分析,精准预警:通过对海量数据的深入挖掘和分析,知语云全景监测

2024-02-23 16:40:21

化软件栈的防御措施。 基础防御措施 强化操作系统安全性:虚拟化软件栈的基础是操作系统,因此首先需要确保操作系统的安全性。可以通过更新操作系统的补丁和安全配置来防止已知漏洞的利用,例如禁用不必要的服务和端口、限制

2024-01-25 11:27:18 234

234 虚拟现实技术在娱乐和游戏领域拥有广泛的应用。通过虚拟现实设备,用户可以身临其境地感受游戏中的场景、情节和角色。例如,虚拟现实游戏可以让玩家感受到驾驶赛车或飞行飞机的真实感,增加游戏的沉浸感和刺激感。 二、教育

2024-01-11 15:51:30 914

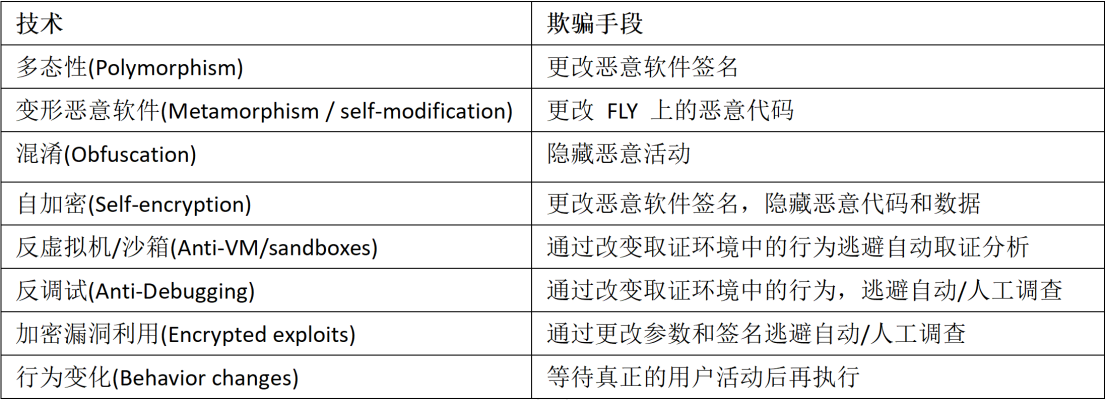

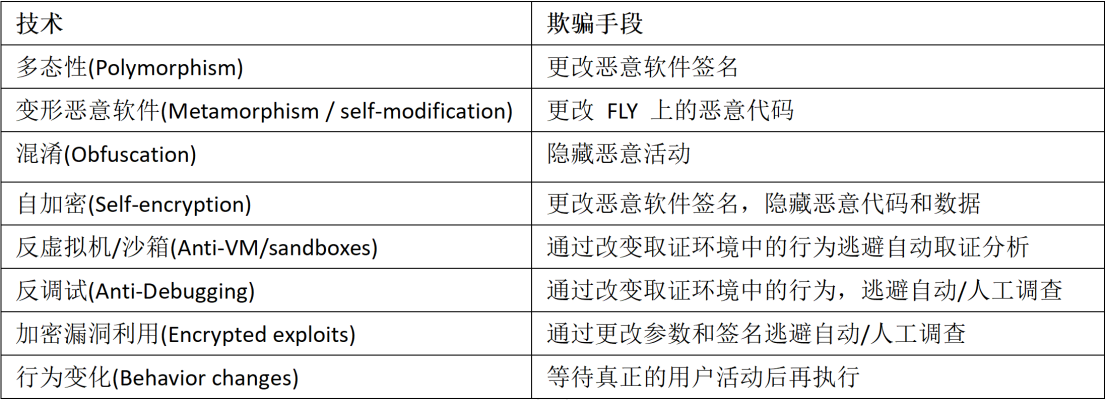

914 文章主要探讨了网络安全领域中的动态防御策略,特别是针对规避性威胁的“移动目标防御”(MTD)技术。本文分析了攻击者常用的规避技术,并探讨了如何利用移动目标防御技术来对抗这些威胁。传统的安全措施面临着

2024-01-04 14:07:25 134

134

的网络攻击。文章速览:1、高级规避攻击2、用移动目标防御对抗欺骗常见做法操作系统和应用程序才是真正的战场打破游戏规则一、高级规避攻击高级规避攻击技术可以反复修改网络攻

2024-01-04 08:04:22 1007

1007

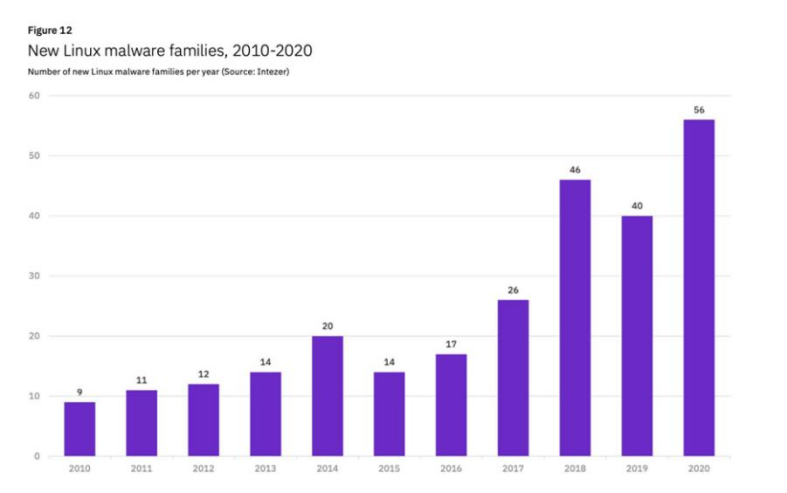

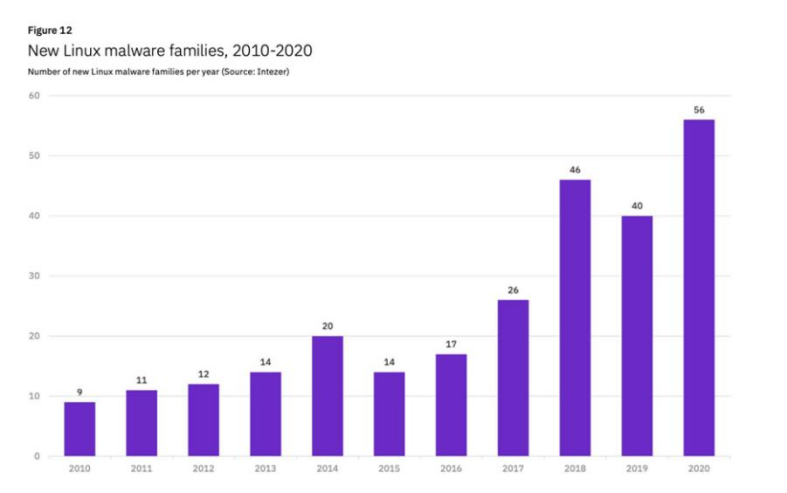

随着网络攻击手段的不断进化,传统的安全机制(如基于签名的防病毒程序和机器学习防御)已不足以应对高级网络攻击。本文探讨了Linux服务器的安全漏洞,特别是针对企业和云服务的威胁,并提出了基于移动目标防御技术的解决方案,旨在提高Linux服务器在不断变化的威胁环境中的安全性和韧性。

2023-12-25 15:33:56 254

254

呢?文章速览:Linux难逃高级网络攻击原因分析·Linux自身原因·软件供应链的入口·其他防御机制基于移动目标防御技术的MorphisecKn

2023-12-23 08:04:26 590

590

人员入侵检测系统借助智能视频分析技术和YOLO深度学习技术的支持,能够对现场监控摄像机获取的视频进行实时分析和处理。系统根据预先设定的禁止入内地区,通过现场监测摄像机可以准确地监测人员靠近或闯入禁止区域的情况。一旦发现异常情况,系统立即触发警报,并即时将相关信息通知给工地管理者。

2023-12-11 15:49:52

智慧安防AI人员入侵检测算法系统借助智能视频分析技术和YOLO深度学习技术的支持,能够对现场监控摄像机获取的视频进行实时分析和处理。系统根据预先设定的禁止入内地区,通过现场监测摄像机可以准确地监测

2023-12-11 15:37:47

区域入侵识别监控系统借助智能视频分析技术和YOLO深度学习技术的支持,能够对现场监控摄像机获取的视频进行实时分析和处理。系统根据预先设定的禁止入内地区,通过现场监测摄像机可以准确地监测

2023-12-11 14:57:28

人员闯入入侵徘徊识别算法系统借助智能视频分析技术和YOLO深度学习技术的支持,能够对现场监控摄像机获取的视频进行实时分析和处理。系统根据预先设定的禁止入内地区,通过现场监测摄像机可以准确地监测人员靠近或闯入禁止区域的情况。一旦发现异常情况,系统立即触发警报,并即时将相关信息通知给工地管理者。

2023-12-11 14:50:52

Windows10安全工具阵列仍然存在明显的防御漏洞,Morphisec通过其革命性的自动移动目标防御(AutomatedMovingTargetDefense)技术,强化Windows10安全

2023-12-09 10:00:35 626

626

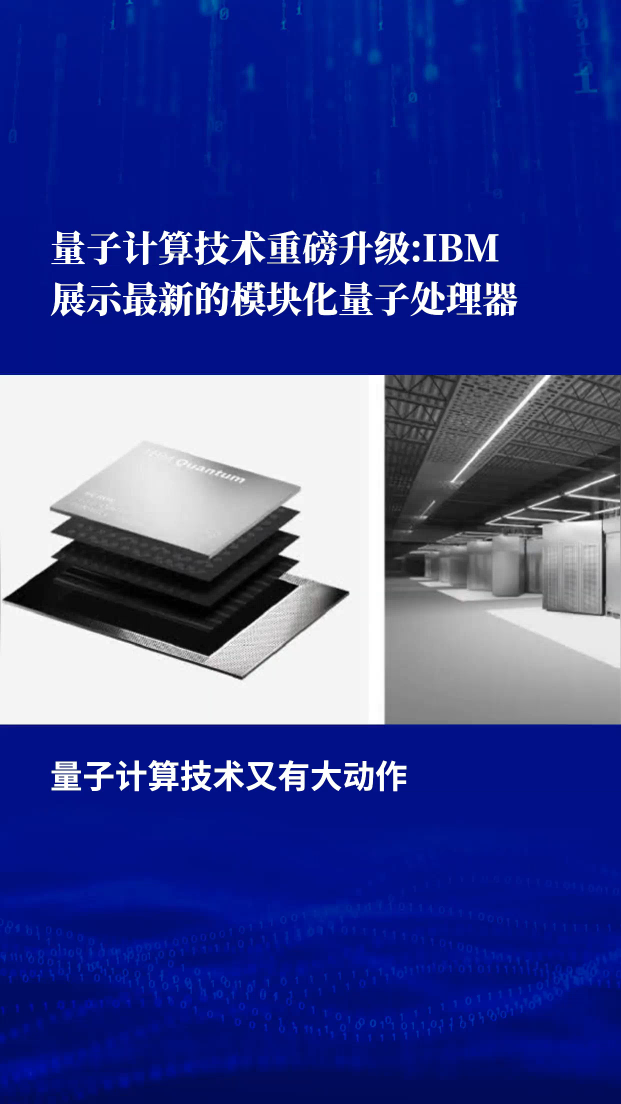

IBM在2021年12月5日发布了全球首个模块化量子计算系统IBM Quantum System 2,以及下一代量子处理器芯片IBM Condor和Heron。其中,Condor芯片拥有1121个超导量子位,是业界首款拥有1000量子位的量子芯片。

2023-12-07 15:48:42 631

631 IBM展示了一款新的量子运算芯片Heron和量子运算系统Quantum System Two,该公司希望这款芯片和机器能在10年后成为更大系统的基石。据悉,量子运算系统Quantum System Two将搭载3个Heron量子运算芯片。

2023-12-05 10:27:30 194

194 实际上,如果你下载的补丁版本和操作系统是对应的,但是还是无法安装,当安装补丁提示“此更新不适用于你的计算机”时,可以首先查看操作系统是否已经升级到最新SP版本。

2023-11-29 16:04:18 2853

2853

是一款基于数据库协议分析与控制技术的数据库主动防御系统。采用基于主动防御机制,实现数据库的访问行为控制、危险操作阻断、可疑行为审计。系统七个方面功能优异: 一是“双重”访问控制。任何访问数据库的行为,都必需经过数

2023-11-27 16:05:28 257

257 近日,IBM宣布对其旗舰安全产品IBM QRadar SIEM进行重大升级,通过基于新的云原生架构进行重新设计,该产品将可更好地适应混合云上规模化、快速化和灵活化的部署。同时IBM还公布了借助其企业就绪的数据和人工智能平台watsonx在IBM威胁检测和响应产品中融入生成式人工智能功能的计划。

2023-11-24 09:07:14 460

460 的操作系统实例来实现虚拟化的技术。其实现方式是通过Hypervisor来实现的。Hypervisor是一个运行在物理机上的软件或硬件,负责管理和分配虚拟机的硬件资源。 1.2 Docker Docker是一种容器化技术,它利用Linux容器(LXC)功能来实现虚拟化。Docker容器是基于操

2023-11-23 09:37:54 1536

1536 Technical Specialist),同时拥有计算机技术与软件专业系统架构设计师技术资格。他现在是 IBM 科技事业部数据与人工智能资深技术专家,拥有 20 多年数据分析软件相关技术经验

2023-11-21 20:40:03 452

452

IBM某型号存储,6块sas硬盘组建一组raid5,划分一个lun分配给Linux服务器并格式化为OCFS2文件系统,共享给虚拟化使用,存放的数据包括24台liunx和windows虚拟机、压缩包文件和配置文件。

2023-11-20 15:30:12 243

243

在虚拟机中编程Linux系统是学习和探索计算机科学的一个重要方面。使用虚拟机可以在主机上模拟出一个或多个独立的计算环境,我们可以在其中安装和运行不同的操作系统。通过创建虚拟机,我们可以

2023-11-17 10:10:44 584

584 Linux虚拟机系统是一种通过虚拟化技术在物理服务器上部署多个独立的虚拟机实例的操作系统。它可以帮助用户更有效地利用硬件资源,并方便地部署和管理多个操作系统环境。本文将介绍一些常用的Linux虚拟

2023-11-17 10:04:47 483

483 力的国际组织的历程,依托大会平台,IBM 积极投身于每一年的论坛交流、成果分享和专题工作,分享自身在混合云服务、人工智能等数字技术研发与商业实践的积淀,倡导更好地利用技术赋能实体经济。在今年的峰会上,IBM 将响应大会号召,顺应 AI 高速发展的契机,

2023-11-07 18:15:01 226

226

电子发烧友网站提供《基于虚拟仪器技术labview的点阵LED显示系统设计.pdf》资料免费下载

2023-11-07 10:06:18 1

1 电子发烧友网站提供《基于MMS功能的红外入侵检测监控报警系统设计.pdf》资料免费下载

2023-10-25 09:14:21 0

0 AT32F415 AT32F421 ERTC 入侵检测的使用演示AT32F415以及AT32F421 ERTC入侵检测功能的使用。

2023-10-19 08:16:56

,包括更新系统补丁、加强访问控制和设置强大防火墙等。灾备和应急预案是应对突发事件的关键,包括备用电源准备、备用设备储备以及通知和沟通机制的建立。技术升级和优化是跟上科技发展步伐的必要手段,定期评估和升级

2023-10-16 16:27:02

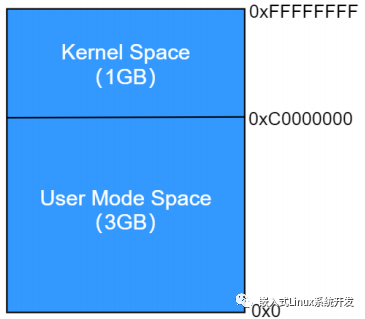

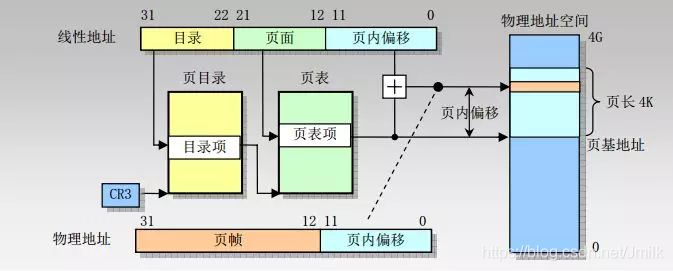

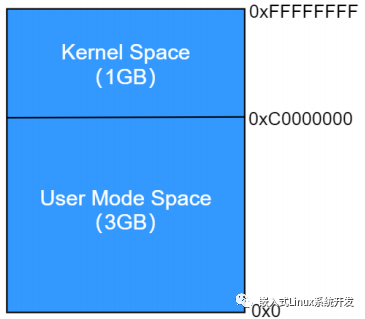

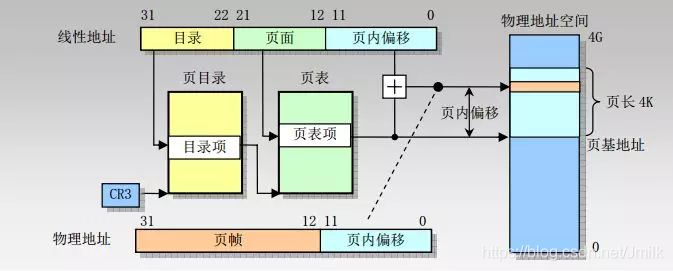

在 Linux 系统中,采用了虚拟内存管理技术,事实上大多数现在操作系统都是如此!在 Linux 系统中,每一个进程都在自己独立的地址空间中运行,在32 位系统中,每个进程的逻辑地址空间均为 4GB

2023-10-07 17:28:05 490

490

若系统故障,无法进入SE5/SM5的操作系统,该如何升级或恢复固件?

2023-09-19 06:33:51

我按厂家技术说的,用虚拟机的Ubuntu系统装了SDK。然后怎么才能装驱动呢,就是摄像头驱动+打印机驱动

2023-09-12 08:22:23

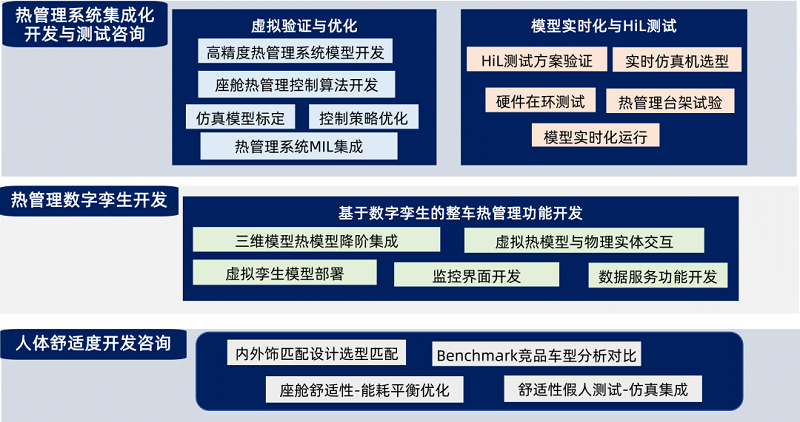

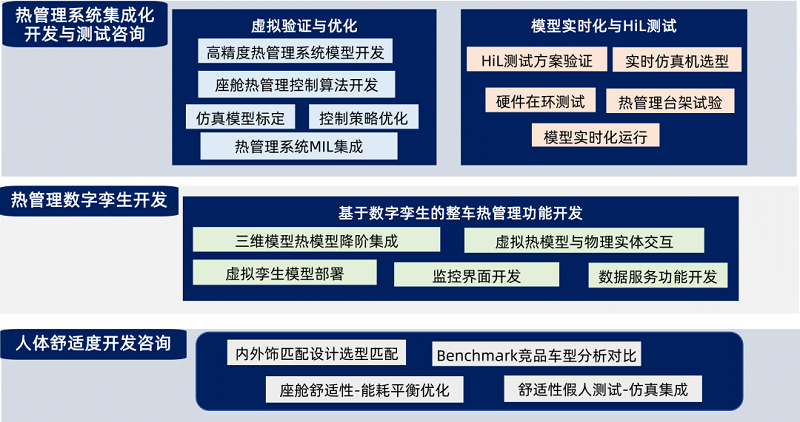

经纬恒润在汽车热管理领域拥有10多年的研发服务经验,针对目前新能源汽车热管理系统设计研发问题,在热管理需求捕获、系统方案设计、虚拟验证与优化、测试验证、实车标定等服务的基础上,将热管理系统与数字化技术相结合,带来了全新升级的整车热管理系统开发服务。

2023-09-09 17:17:01 306

306

watsonx 企业级 AI(人工智能)和数据平台将配备新的生成方式 AI 模型和升级功能,旨在帮助企业以透明和可信任的方式扩展 AI 9 月 11 日至 14 日在拉斯维加斯举行的技术交流大会

2023-09-08 16:20:02 258

258

作为 2023 中国国际服务贸易交易会的系列会议,2023 中国 AIGC 创新发展论坛于 9 月 4 日在北京召开,IBM 全球副总裁、IBM 大中华区首席技术官谢东先生出席并发表演讲。他谈到

2023-09-06 18:20:02 287

287

机是一种将计算机硬件虚拟化的技术,它可以在一台物理计算机上创建一个或多个独立的虚拟计算机,每个虚拟计算机都有自己的操作系统和应用程序,并且独立于其他虚拟机运行。 虚拟机技术能够通过虚拟化硬件、内存、磁盘和网络资源,使得多个

2023-09-04 10:16:34 934

934

8 月 22 日,IBM 在北京召开“企业级 AI 的未来——IBM watsonx 大中华区发布会”,宣布新一代 AI 与数据平台 IBM watsonx 在中国市场落地。这个开放式 AI 技术

2023-08-31 12:35:05 254

254

电子发烧友网站提供《面向高性能和可扩展计算系统的IBM b-type网络.pdf》资料免费下载

2023-08-28 14:39:17 0

0 电子发烧友网站提供《使用日立部署VMware vSphere虚拟存储平台IBM x3550 M4服务器和锦网络在可伸缩的环境中.pdf》资料免费下载

2023-08-28 10:15:50 0

0 什么接口在系统编程(ISP)工具支持系统升级?

2023-08-24 07:26:28

电子发烧友网站提供《Emulex CIOv现场升级实用程序说明 基于PowerPC的IBM刀片服务器.pdf》资料免费下载

2023-08-18 10:16:17 0

0 电子发烧友网站提供《IBM 10GbE系统x虚拟结构布线指南 适配器和电源系统网络适配器.pdf》资料免费下载

2023-08-17 10:06:24 0

0 本文作者:廉勇刚、孙晓妍 廉勇刚 IBM 大中华区主机及 LinuxONE 系统技术架构师 孙晓妍 IBM 大中华区主机及 LinuxONE 系统技术架构师 顺应市场趋势与客户需求,IBM

2023-08-15 18:15:09 239

239

物联网VR虚拟仿真实训系统由广州华锐互动制作,是一种利用虚拟现实技术,将物联网的概念和应用场景通过模拟的方式呈现给学生的教学工具。相比传统的教学方式,物联网VR虚拟仿真实训系统具有以下特色: 1.

2023-08-15 14:27:04 1315

1315 随着ChatGPT、Copilot、Bard等人工智能(AI)工具的复杂性持续增长,它们给安全防御者带来了更大的风险,并给采用AI驱动的攻击技术的攻击者带来了更大的回报。作为一名安全专业人员,您必须

2023-08-14 10:42:49 501

501

在虚拟机中运行的来宾操作系统需要时间戳和计时器功能。来宾操作系统可以使用虚拟计数器CNTVCT_EL0(有关更多详细信息,请参阅[Armv8]),该计数器提供了由管理程序控制的通用计时器偏移量。虚拟

2023-08-11 07:31:50

IBM Aspera采用了一种不同的方法来应对全球广域网上大数据移动的挑战。Aspera没有优化或加速数据传输,而是使用突破性的传输技术消除了潜在的瓶颈,充分利用可用的网络带宽来最大限度地提高速度,并在没有理论限制的情况下快速扩展。

2023-08-11 06:51:46

虚拟内存技术是操作系统实现的一种高效的物理内存管理方式

2023-08-10 12:57:02 557

557

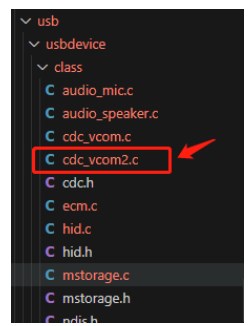

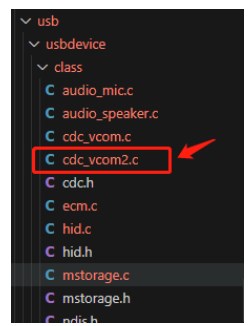

因项目需要,需要使用USB组合设备实现两路虚拟串口并同时挂载虚拟U盘,rtthread目前默认只支持一路虚拟串口,现在需要增加一路虚拟串口。

2023-08-09 15:33:47 556

556

入侵检测系统(IDS)和入侵防御系统(IPS): IDS和IPS监控网络流量,搜索可疑模式或已知攻击特征。IDS检测入侵,而IPS可以实时主动阻止或减轻威胁。这些系统在检测和防止网络中未经授权的访问和恶意活动方面发挥着至关重要的作用。

2023-08-08 15:33:45 440

440 如何增加系统的抗电磁干扰能力

2023-08-04 14:16:42 424

424 设备,施工维护,安全简便! 维安达斯——入侵探测及报警控制系统原创民族品牌! 应用案例: 系统拓扑图: 质量保证: 审核编辑 黄宇

2023-07-31 17:52:52 350

350

电子发烧友网站提供《Emulex CIOv现场升级工具说明基于x86的IBM刀片服务器.pdf》资料免费下载

2023-07-29 09:27:30 0

0 解决方案。 问题1:技术问题 XR虚拟拍摄技术是非常复杂的和高级的,需要使用高端计算机、跟踪系统、LED屏幕和虚拟制作软件等设备。如果技术设备不够先进或者技术人员的技能不够熟练,就可能会出现技术问题。例如,摄像头跟踪系统可能会

2023-07-26 17:27:59 322

322 针对目前新能源汽车热管理系统设计研发问题,经纬恒润在热管理需求捕获、系统方案设计、虚拟验证与优化、测试验证、实车标定等服务的基础上,将热管理系统与数字孪生技术相结合,带来了全新升级的整车热管理系统开发服务。

2023-07-25 16:41:27 359

359

VR消防逃生虚拟培训系统由广州华锐互动开发,是一种基于虚拟现实技术的应急演练与培训系统,可以真实模拟消防逃生场景,让体验者在沉浸式的虚拟环境中,根据正确的消防逃生方法提示,进行自救演练。这种科学普及

2023-07-24 15:49:11 267

267 某公司信息管理平台,数台VMware ESX SERVER虚拟机共享一台IBM某型号存储。

2023-07-20 17:09:29 284

284 ibm的首席财务官詹姆斯卡瓦诺在声明中表示,利润增加的产品有价证券组合增加了总利润。软件领域是ibm增长最快的领域,销售额达66亿美元,超过前一年的7%。但该公司在2023年1月裁员3900人。

2023-07-20 11:34:34 647

647 利用率的思路,从而实现简化管理,优化资源等目的的解决方案,就叫做虚拟化技术。 以下是一些业界标准组织对虚拟化的定义。 “虚拟化是以某种用户和应用程序都可以很容易从中获益的方式来表示计算机资源的过程,而不是根据这些资源的实现

2023-07-19 11:26:16 1

1 数字化时代,数据呈爆炸式增长,企业对数据存储、调用、分析和挖掘等需求也随之增加。传统IT架构中计算与存储分离会导致存储网络成为整个系统的性能瓶颈,并且难以横向扩展,限制了企业业务的发展。 企业想要

2023-07-14 15:56:39 207

207 针对DDOS攻击的防御服务器则是很好的解决了这个问题,那末你知道ddos防御服务器除防御攻击外,还好处有哪几个方面吗?下面我们就来简单的聊聊。 租用DDOS防御服务器的好处 几近是一台没有缺点的服务器,好处非常多,比如预防黑客入侵,避免攻击

2023-07-13 14:19:25 237

237 浅谈CAN总线入侵检测的精度

2023-07-12 10:39:58 213

213

电子发烧友网站提供《Nerf Alexa家庭防御炮塔开源构建.zip》资料免费下载

2023-07-10 14:38:45 0

0 从提交的补丁内容来看,基于龙架构 (LoongArch) 的 3A6000 将是一款四核八线处理器。 此前曾报道过,3A6000 是国内自主研发的首款支持 SMT 技术的通用 CPU 产品,集成 4 个龙芯自主设计的 LA664 核心,每个物理核心有 2 个逻辑核心。

2023-07-06 11:33:11 744

744

入侵检测技术:是用来发现内部攻击、外部攻击和误操作的一种方法。它是一种动态的网络安全技术,利用不同的引|擎实时或定期地对网络数据源进行分析,并将其中的威胁部分提取出来,触发响应机制。

2023-07-06 11:25:10 5300

5300

电子发烧友网站提供《入侵者警报开源构建.zip》资料免费下载

2023-07-06 09:49:13 0

0 电子发烧友网站提供《智能家居监控之入侵者警报系统.zip》资料免费下载

2023-07-05 09:25:21 0

0 变电站操作VR仿真系统是一种基于虚拟现实技术的仿真平台,通过模拟变电站的操作环境和设备,让操作人员可以在虚拟环境中进行操作练习和培训。

2023-07-01 16:31:15 1264

1264 电子发烧友网站提供《Visuino使用Arduino构建入侵检测系统.zip》资料免费下载

2023-06-29 14:49:04 0

0 XR虚拟拍摄和传统绿幕拍摄有什么区别 随着科技的不断发展,电影和电视剧的制作技术也在不断升级。XR虚拟拍摄和传统绿幕拍摄是两种不同的拍摄技术,它们各有优劣,下面将详细介绍它们的区别。 一、什么是XR

2023-06-25 16:57:02 358

358 电子发烧友网站提供《虚拟现实系统开源分享.zip》资料免费下载

2023-06-20 09:34:02 0

0 VR技术也称虚拟现实技术,是利用计算机模拟产生一个三维立体化空间的虚拟世界,让使用者如同身临其境一般,可以及时、无限制地观察三维空间内的事物。 VR技术 应用广泛早已不是新奇事,如今VR大举进军教育

2023-06-08 10:19:42 461

461

物理机器是由CPU,内存和I/O设备等一组资源构成的实体。虚拟机也一样,由虚拟CPU,虚拟内存和虚拟I/O设备等组成。

2023-06-06 15:47:00 1599

1599 和 Johnnie Walker 的酒类生产商帝亚吉欧 (Diageo) 近日宣布与 SAP 和 IBM 合作开展一项为期五年的业务转型计划。 作为该公司在技术升级和服务方面史上最大投资,这一新举措将重塑和改进帝亚吉欧在 180 个国家和地区的运营流程。 这一全球性升级计划将引入市场领先的技术驱动的直观流程,彻底改变帝亚吉欧

2023-05-31 10:18:14 341

341 Cisco ASA 是一种集成了防火墙、虚拟专用网络(VPN)和入侵防御系统(IDS)功能的综合性安全解决方案。它具有强大的安全性能和灵活的配置选项,可以保护企业网络免受各种威胁。Cisco ASA 还支持高可用性和扩展性,适用于中大型企业。

2023-05-29 11:22:14 781

781 深圳高校大学数字孪生教学实验室,虚拟仿真实训系统中心,数字孪生校园场景建设方案。以中国制造2025规划为背景,针对装备制造业转型升级对岗位技能提升的要求,面向全国高等职业院校工业机器人技术、机电

2023-05-26 10:47:29 380

380

汽车性能试验是评估汽车性能的重要手段,通过对汽车各项性能进行测试,可以了解汽车的性能表现,从而指导汽车的设计、制造和改进。而 汽车性能试验VR虚拟仿真系统 是一种利用虚拟现实技术进行汽车性能试验

2023-05-22 14:29:43 535

535 近日,IBM 采用基于SNP Bluefield技术迁移的IBM Rapid Move创新数据迁移方案, 成功为一汽-大众实施了企业运营数据系统从 ECC 到 S/4 的升级项目。该项目系统切换耗时

2023-05-17 22:34:28 2519

2519 SAP SE(NYSE: SAP)和 IBM(NYSE: IBM)日前宣布,将把 IBM Watson 人工智能技术嵌入到 SAP 解决方案中,以便提供新的 AI 驱动型洞察与自动化,助力加速创新,同时为 SAP 解决方案全组合打造更为高效有力的用户体验。

2023-05-17 17:38:10 874

874 Gartner发布了一份专注于自动移动目标防御(AMTD)技术的新报告。该公司将其称为“一种新兴的改变游戏规则的技术,用于改善网络防御……。有效地缓解了许多已知的威胁,并可能在十年内缓解大多数

2023-05-16 09:52:52 1101

1101

线上3D虚拟看车系统是广州华锐互动基于3D可视化、虚拟现实等技术开发的汽车展示工具,用户能够在不离开家门的情况下,体验汽车展厅内的所有车型,甚至可以进行试驾、调整车辆颜色和配置等操作。相比传统的实体

2023-05-15 14:42:19 334

334 项目基于rtt v4.1开启了usb device功能,目前支持cdc+msc,就是一个虚拟串口和一个虚拟U盘。目前我们还想增加一个虚拟串口,有什么好的解决方案吗?

2023-05-12 15:10:17

**4K双路虚拟演播系统是一种高度集成现代化校园节目,课程制作以及课程录播系统,通过将虚拟现实和真实场景相结合,赋予师生更加真实、生动有趣的教学体验学习体验。下面我们就从4K双路虚拟演播系统的优势

2023-05-10 09:54:39 209

209

我想在我的 yocto 构建中将 PREEMPT_RT 补丁应用到我的 linux-qoriq。因此我尝试应用正确的补丁版本

我通过将 171 个补丁文件添加到自定义层中的 linux-qoriq_

2023-05-05 11:13:31

XR,扩展现实(Extended Reality),是指通过计算机将真实与虚拟相结合,打造一个可人机交互的虚拟环境,这也是虚拟现实技术(VR)、增强现实技术(AR)和混合现实技术(MR)的统称。通过将三者的视觉交互技术相融合,为体验者带来虚拟世界与现实世界之间无缝转换的“沉浸感”。

2023-05-04 17:54:40 879

879 随着科技的进步和发展,入侵探测报警系统中入侵探测器也在向更高端更智能的方向发展,其中激光入侵探测器的出现更是成为入侵探测器领域炙手可热的明星,在各类安防工程项目中被广泛应用。 作为国内专业从事激光

2023-04-25 23:06:50 306

306

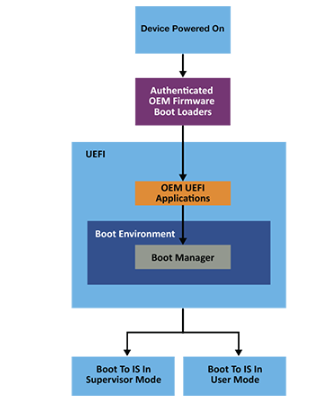

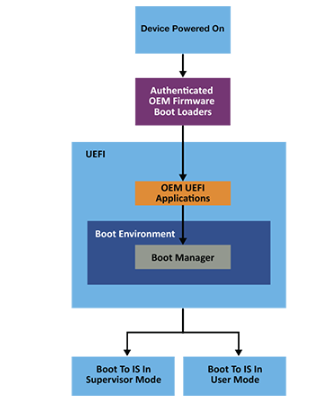

一种特别阴险的恶意软件形式是通过rootkit(或bootkit)攻击注入系统的固件,因为它在操作系统启动之前加载并且可以隐藏普通的反恶意软件。Rootkit 也很难检测和删除。防御 rootkit 攻击的一种方法是使系统能够使用安全启动设备,该设备旨在检测预操作系统环境中的未授权固件。

2023-04-24 09:57:48 1364

1364

防御式编程的重点就是需要防御一些程序未曾预料的错误,这是一种提高软件质量的辅助性方法,断言assert就用于防御式编程,编写代码时,我们总是会做出一些假设,断言就是用于在代码中捕捉这些假设。使用断言

2023-04-19 11:35:27 341

341 无文件恶意软件攻击大多无法检测到。它们经过精心设计,可以绕过NGAV、EPP和EDR/XDR/MDR等检测和响应网络安全工具。

随着无文件恶意软件攻击的持续增加,依赖基于检测的工具的组织面临的风险比他们想象的要大得多。组织要降低这种风险,需要使其网络环境不适合无文件威胁。

2023-04-18 10:23:14 338

338

虚拟现实的定义可以归纳如下:虚拟现实是利用计算机生成一种模拟环境(如飞机驾驶舱、操作现场等),通过多种传感设备使用户“投入”到该环境中,实现用户与该环境直接进行自然交互的技术。虚拟现实技术因此具有以下4个方面重要特征

2023-04-14 14:44:40 4405

4405 桌面虚拟现实系统

桌面虚拟现实系统是一套基于普通PC平台的小型虚拟现实系统。利用中低端图形工作站及立体显示器 产生虚拟场景,参与者使用位置跟踪器、数据手套、力反馈器、三维鼠标、或其它手控输入设备实现虚拟现实技术的重要技术特征。

2023-04-14 14:42:37 4504

4504 由于能够再现真实的环境,并且人们可以介入其中参与交互,使得虚拟现实系统可以在许多方面得到广泛应用。随着各种技术的深度融合,相互促进,虚拟现实技术在教育、军事、工业、艺术与娱乐、医疗、城市仿真、科学计算可视化等领域的应用都有极大的发展。

2023-04-14 14:35:33 14845

14845 Firefly虚拟硬件技术可通过软件的方式,在操作系统中虚拟出指定的硬件设备,让需要指定硬件设备才能运行的APP正常工作。目前已支持虚拟摄像头,虚拟声卡,虚拟触摸屏虚拟摄像头Firefly的虚拟

2023-04-13 11:00:19 535

535

。沉浸式、逼真性、交互式是VR虚拟仿真技术鲜明的特点。 伴随VR虚拟仿真技术的应用范围越来越广,基于虚拟仿真技术上所研发出来的 VR虚拟仿真实训系统 应用教学场景非常丰富。本文主要围绕VR虚拟仿真实训系统可以应用在教学哪些方

2023-04-07 11:07:26 599

599 、可在Linux系统中使用Docker的方式来运行安卓,实现虚拟化。这项技术对系统的性能损失消耗小,可增加虚拟安卓的数量密度,在云手机、云游戏等应用场景下发挥很大的作

2023-03-28 16:59:50 4432

4432

电子发烧友App

电子发烧友App

评论