嵌入式安全身份验证器可保护最终用户和 OEM 免受假冒设备的侵害。安全身份验证向主机系统验证连接的设备是否为正版且可信任。

介绍

提供电子安全的主要方法是在硬件中使用安全身份验证方案。设备身份验证用于保护最终用户和 OEM 免受假冒外围设备、传感器、耗材或其他设备的侵害。这是一种向主机系统验证连接的设备是否为正版并且可以信任的方法。

假冒设备的问题

让我们首先就讨论中的“假冒”的含义达成一致。假冒设备可能只是原始设备的廉价克隆。例如,考虑插入控制模块的医疗传感器。它经过精心制造,外观和行为相同,但设备的质量和数据的准确性将受到质疑,可能导致误诊和错误处理。1显然,使用像这样的克隆假冒仪器,设备认证将保护患者免受设备故障的影响,并保护医疗保健提供者免受有缺陷的专业护理的责任。

一个不那么可怕,也许更常见的伪造例子涉及喷墨打印机墨盒。许多OEM以成本或接近成本的价格出售他们的打印机,期望从一次性喷墨墨盒的销售中产生利润并收回研发成本。但是,当克隆的喷墨墨盒被包装并作为正品出售时,OEM就会被欺骗并失去收入。假冒、劣质的墨盒也可能出现故障并损坏打印机,从而损害 OEM 的品牌声誉。

随着世界和我们的许多电子设备变得更加互联,设备制造商越来越意识到假冒设备的安全威胁和潜在的破坏性影响。因此,OEM正在实施各种安全级别来检测和阻止假冒产品也就不足为奇了。

身份验证方法

当今的电子安全包括一系列安全方法,包括加密算法和身份验证协议,根据应用的不同,其中一些方法比其他方法更强大。

简单的身份验证方法的工作方式与 ID 非常相似。只要主机“主”系统从外围“从”设备接收到正确的ID数据,就假定该从设备是真实的。这种方法的问题在于ID数据本身在从属设备到主机的通信过程中暴露出来,然后被黑客访问。通过记录或重放ID数据,然后充当真实设备,很容易绕过此方案。

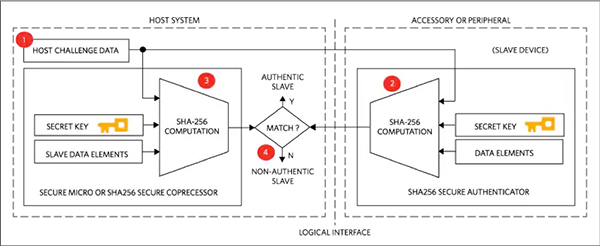

另一种被证明非常健壮的方法是使用单向哈希函数,该函数易于生成,但黑客几乎不可能反转以发现输入元素。SHA-256 是一个经过充分测试和验证的哈希函数。SHA-256 函数使用质询和响应协议,根据多个公共和私有数据元素计算消息身份验证代码 (MAC)。外设认证IC计算MAC并将其发送到主机系统;主机计算自己的 MAC,大概使用相同的输入。然后,主机将自己的MAC与外设的MAC进行比较,如果它们匹配,则确保外设的真实性。只要私有数据元素保持安全,SHA-256身份验证就可以提供非常高的确定性,即外围设备的MAC确实是真实的。

SHA-256算法可以在主机和外围设备上的软件中实现,但软件实现可能很难实现。可以破坏控制器保护并反编译代码的黑客将有权访问身份验证过程中使用的机密。因此,使用DeepCover DS256E28等安全认证IC的基于硬件的SHA-15安全认证系统更强大。®5

DeepCover安全身份验证器6提供单向哈希函数的优点和基于硬件的加密的安全性。对于 SHA-256 实现,协处理器将数据元素(如主机端密钥)安全地存储在受保护的内存中,该内存可用作算法的输入,但不能读出。协处理器还为主机端执行 SHA-256 计算。为了执行此验证,MCU向协处理器和身份验证器发送随机质询,MCU从协处理器和身份验证器收集MAC响应进行比较。在硬件认证IC上实施对策,几乎不可能提取敏感数据或通过对器件进行物理检查来创建解决方法。

为了避免需要保护主机端机密,基于公钥的算法(如 ECDSA)7请勿使用主机端密钥。相反,私钥安全地存储在安全认证IC中,主机使用公钥来验证外设IC的真实性。对于 ECDSA 实现,协处理器不需要保护主机端公钥,但它确实执行计算密集型 ECDSA 计算并将结果报告回 MCU。

基于硬件的方法提供了更能抵御攻击的安全身份验证平台,并且还减少了在主机和外围设备中进行开发所花费的时间和成本。

使用1-Wire接口在协处理器和认证器之间进行通信,实现DeepCover安全认证器非常简单。协处理器具有集成的I®2C 至 1 线电桥。1-Wire认证器通过I/O引脚寄生供电,进一步简化了外设侧的集成。1-Wire接口支持多点,因此,如果应用需要,可以在同一I/O总线上使用多个1-Wire认证器。

总结

外围设备的安全身份验证对于保护客户和 OEM 免受假冒设备的侵害至关重要。存在许多身份验证方法,每种方法都有自己的优点和漏洞。使用 DeepCover 安全身份验证器的基于硬件的安全身份验证可在安全性、物料清单 (BOM) 成本以及易于集成到新设计和现有设计之间取得适当的平衡。

审核编辑:郭婷

-

处理器

+关注

关注

68文章

19767浏览量

233078 -

mcu

+关注

关注

146文章

17761浏览量

358930 -

控制器

+关注

关注

114文章

16888浏览量

182493

发布评论请先 登录

无线身份验证的门禁控制系统设计方案

facexx人脸识别身份验证迎来新技术革新

Vivado和SDK身份验证错误

PN5180无法使用mifare classic进行身份验证怎么解决?

什么是身份验证和授权

什么是Kerberos身份验证协议

什么是询问握手身份验证协议

何使用专用身份验证IC设备连接应用中的安全

HDCP 2.2:身份验证和密钥交换

芯科科技领先提供CBAP解决方案支持基于证书的身份验证和配对

有几种电平转换电路,适用于不同的场景

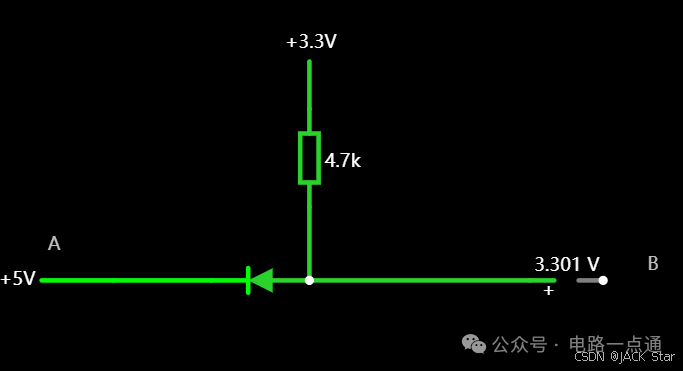

一.起因一般在消费电路的元器件之间,不同的器件IO的电压是不同的,常规的有5V,3.3V,1.8V等。当器件的IO电压一样的时候,比如都是5V,都是3.3V,那么其之间可以直接通讯,比如拉中断,I2Cdata/clk脚双方直接通讯等。当器件的IO电压不一样的时候,就需要进行电平转换,不然无法实现高低电平的变化。二.电平转换电路常见的有几种电平转换电路,适用于

瑞萨RA8系列教程 | 基于 RASC 生成 Keil 工程

对于不习惯用 e2 studio 进行开发的同学,可以借助 RASC 生成 Keil 工程,然后在 Keil 环境下愉快的完成开发任务。

共赴之约 | 第二十七届中国北京国际科技产业博览会圆满落幕

作为第二十七届北京科博会的参展方,芯佰微有幸与800余家全球科技同仁共赴「科技引领创享未来」之约!文章来源:北京贸促5月11日下午,第二十七届中国北京国际科技产业博览会圆满落幕。本届北京科博会主题为“科技引领创享未来”,由北京市人民政府主办,北京市贸促会,北京市科委、中关村管委会,北京市经济和信息化局,北京市知识产权局和北辰集团共同承办。5万平方米的展览云集

道生物联与巍泰技术联合发布 RTK 无线定位系统:TurMass™ 技术与厘米级高精度定位的深度融合

道生物联与巍泰技术联合推出全新一代 RTK 无线定位系统——WTS-100(V3.0 RTK)。该系统以巍泰技术自主研发的 RTK(实时动态载波相位差分)高精度定位技术为核心,深度融合道生物联国产新兴窄带高并发 TurMass™ 无线通信技术,为室外大规模定位场景提供厘米级高精度、广覆盖、高并发、低功耗、低成本的一站式解决方案,助力行业智能化升级。

智能家居中的清凉“智”选,310V无刷吊扇驱动方案--其利天下

炎炎夏日,如何营造出清凉、舒适且节能的室内环境成为了大众关注的焦点。吊扇作为一种经典的家用电器,以其大风量、长寿命、低能耗等优势,依然是众多家庭的首选。而随着智能控制技术与无刷电机技术的不断进步,吊扇正朝着智能化、高效化、低噪化的方向发展。那么接下来小编将结合目前市面上的指标,详细为大家讲解其利天下有限公司推出的无刷吊扇驱动方案。▲其利天下无刷吊扇驱动方案一

电源入口处防反接电路-汽车电子硬件电路设计

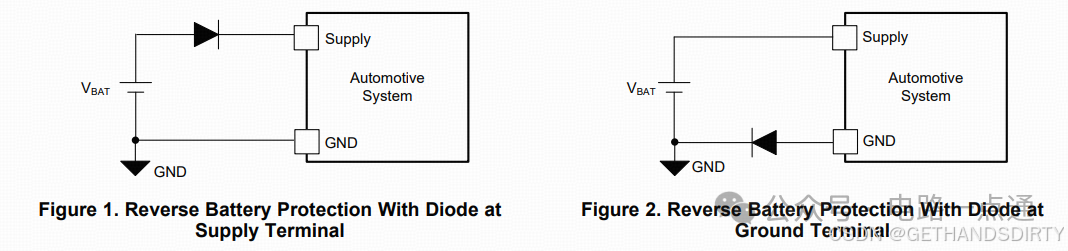

一、为什么要设计防反接电路电源入口处接线及线束制作一般人为操作,有正极和负极接反的可能性,可能会损坏电源和负载电路;汽车电子产品电性能测试标准ISO16750-2的4.7节包含了电压极性反接测试,汽车电子产品须通过该项测试。二、防反接电路设计1.基础版:二极管串联二极管是最简单的防反接电路,因为电源有电源路径(即正极)和返回路径(即负极,GND),那么用二极

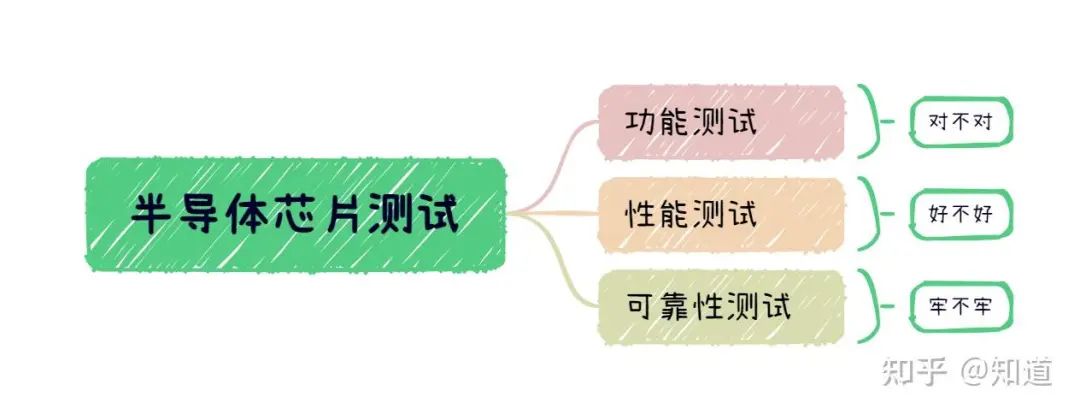

半导体芯片需要做哪些测试

首先我们需要了解芯片制造环节做⼀款芯片最基本的环节是设计->流片->封装->测试,芯片成本构成⼀般为人力成本20%,流片40%,封装35%,测试5%(对于先进工艺,流片成本可能超过60%)。测试其实是芯片各个环节中最“便宜”的一步,在这个每家公司都喊着“CostDown”的激烈市场中,人力成本逐年攀升,晶圆厂和封装厂都在乙方市场中“叱咤风云”,唯独只有测试显

解决方案 | 芯佰微赋能示波器:高速ADC、USB控制器和RS232芯片——高性能示波器的秘密武器!

示波器解决方案总述:示波器是电子技术领域中不可或缺的精密测量仪器,通过直观的波形显示,将电信号随时间的变化转化为可视化图形,使复杂的电子现象变得清晰易懂。无论是在科研探索、工业检测还是通信领域,示波器都发挥着不可替代的作用,帮助工程师和技术人员深入剖析电信号的细节,精准定位问题所在,为创新与发展提供坚实的技术支撑。一、技术瓶颈亟待突破性能指标受限:受模拟前端

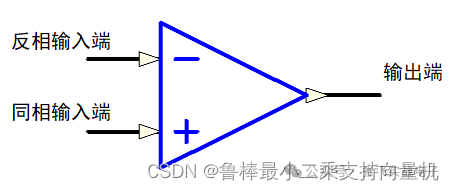

硬件设计基础----运算放大器

1什么是运算放大器运算放大器(运放)用于调节和放大模拟信号,运放是一个内含多级放大电路的集成器件,如图所示:左图为同相位,Vn端接地或稳定的电平,Vp端电平上升,则输出端Vo电平上升,Vp端电平下降,则输出端Vo电平下降;右图为反相位,Vp端接地或稳定的电平,Vn端电平上升,则输出端Vo电平下降,Vn端电平下降,则输出端Vo电平上升2运算放大器的性质理想运算

ElfBoard技术贴|如何调整eMMC存储分区

ELF 2开发板基于瑞芯微RK3588高性能处理器设计,拥有四核ARM Cortex-A76与四核ARM Cortex-A55的CPU架构,主频高达2.4GHz,内置6TOPS算力的NPU,这一设计让它能够轻松驾驭多种深度学习框架,高效处理各类复杂的AI任务。

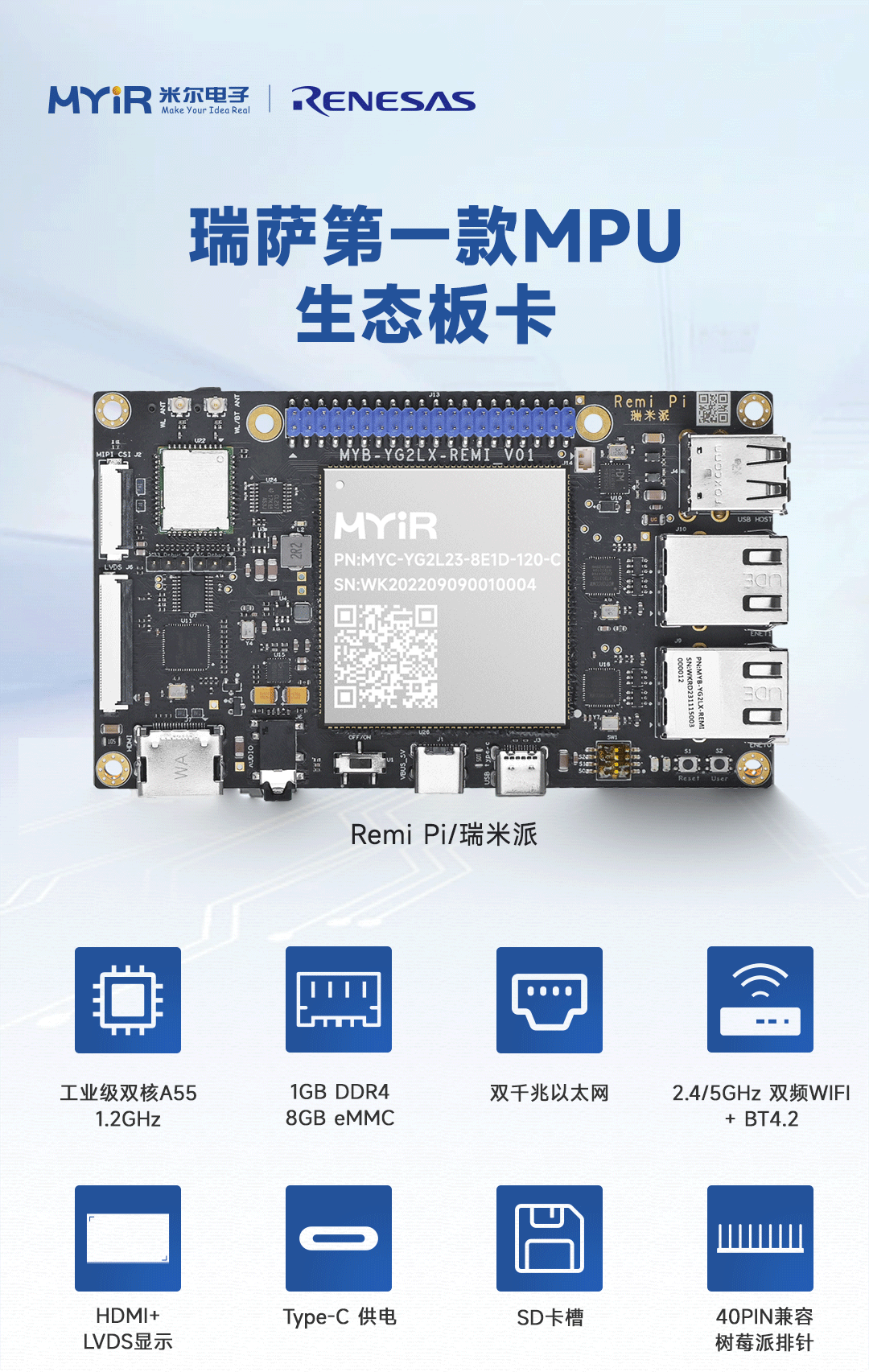

米尔基于MYD-YG2LX系统启动时间优化应用笔记

1.概述MYD-YG2LX采用瑞萨RZ/G2L作为核心处理器,该处理器搭载双核Cortex-A55@1.2GHz+Cortex-M33@200MHz处理器,其内部集成高性能3D加速引擎Mail-G31GPU(500MHz)和视频处理单元(支持H.264硬件编解码),16位的DDR4-1600/DDR3L-1333内存控制器、千兆以太网控制器、USB、CAN、

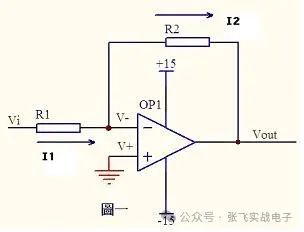

运放技术——基本电路分析

虚短和虚断的概念由于运放的电压放大倍数很大,一般通用型运算放大器的开环电压放大倍数都在80dB以上。而运放的输出电压是有限的,一般在10V~14V。因此运放的差模输入电压不足1mV,两输入端近似等电位,相当于“短路”。开环电压放大倍数越大,两输入端的电位越接近相等。“虚短”是指在分析运算放大器处于线性状态时,可把两输入端视为等电位,这一特性称为虚假短路,简称

飞凌嵌入式携手中移物联,谱写全国产化方案新生态

4月22日,飞凌嵌入式“2025嵌入式及边缘AI技术论坛”在深圳成功举办。中移物联网有限公司(以下简称“中移物联”)携OneOS操作系统与飞凌嵌入式共同推出的工业级核心板亮相会议展区,操作系统产品部高级专家严镭受邀作《OneOS工业操作系统——助力国产化智能制造》主题演讲。

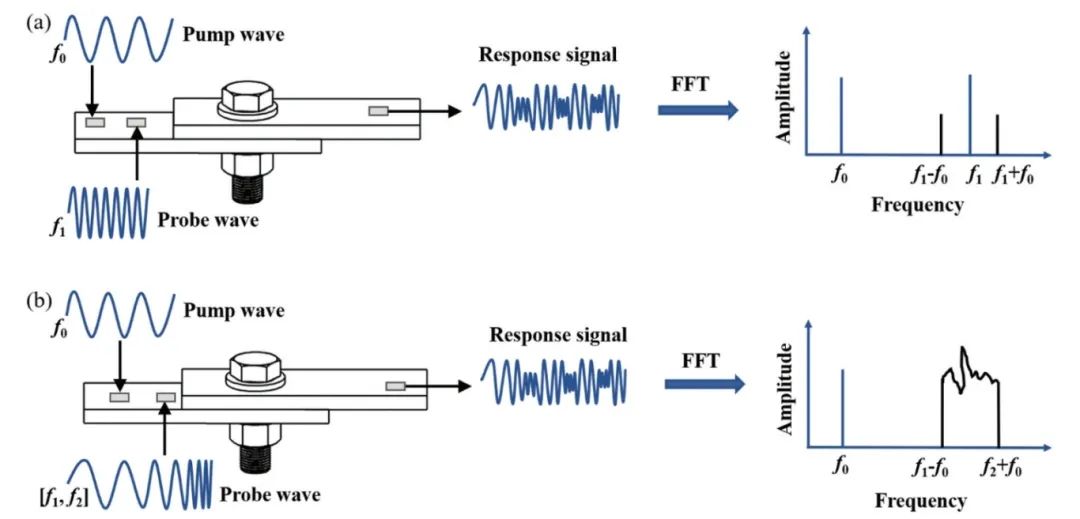

ATA-2022B高压放大器在螺栓松动检测中的应用

实验名称:ATA-2022B高压放大器在螺栓松动检测中的应用实验方向:超声检测实验设备:ATA-2022B高压放大器、函数信号发生器,压电陶瓷片,数据采集卡,示波器,PC等实验内容:本研究基于振动声调制的螺栓松动检测方法,其中低频泵浦波采用单频信号,而高频探测波采用扫频信号,利用泵浦波和探测波在接触面的振动声调制响应对螺栓的松动程度进行检测。通过螺栓松动检测

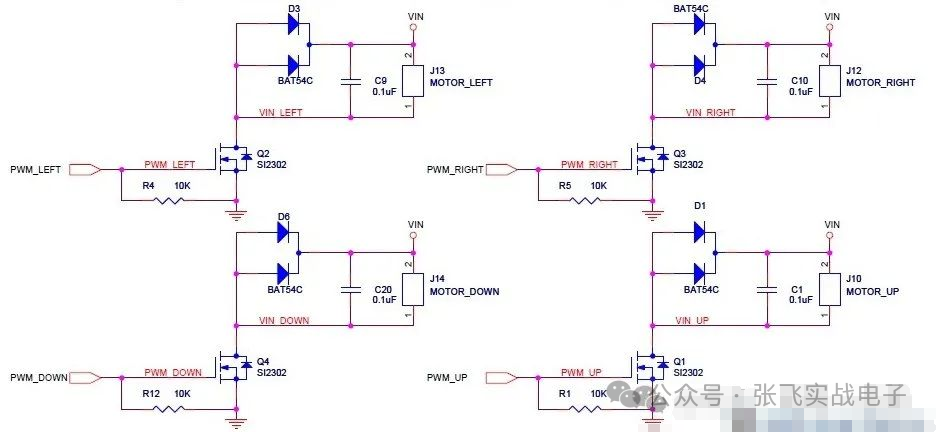

MOS管驱动电路——电机干扰与防护处理

此电路分主电路(完成功能)和保护功能电路。MOS管驱动相关知识:1、跟双极性晶体管相比,一般认为使MOS管导通不需要电流,只要GS电压(Vbe类似)高于一定的值,就可以了。MOS管和晶体管向比较c,b,e—–>d(漏),g(栅),s(源)。2、NMOS的特性,Vgs大于一定的值就会导通,适合用于源极接地时的情况(低端驱动),只要栅极电压达到4V或10V就可以

设备身份验证阻止假冒

设备身份验证阻止假冒

评论